ningen1

下载文件

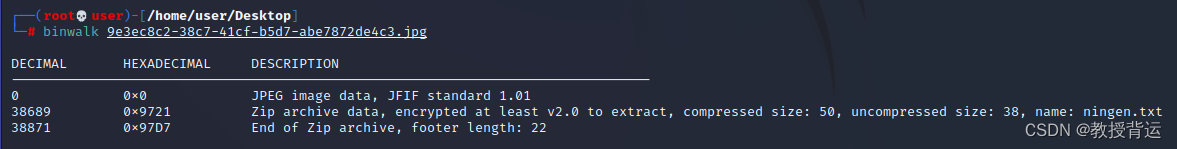

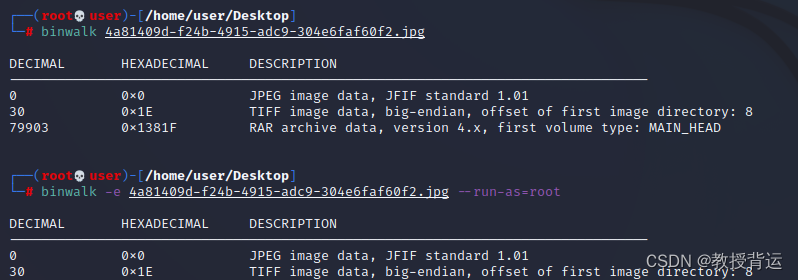

使用kali中的binwalk查看

binwalk xxx.jpg

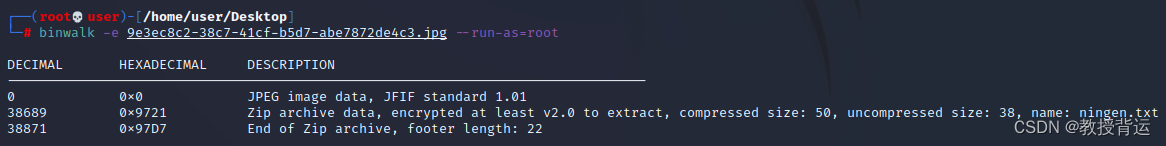

分离文件

打开

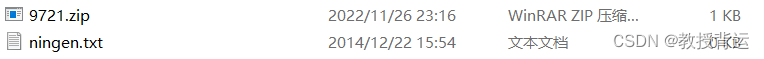

压缩包加密了,爆破

爆破成功,密码:8368

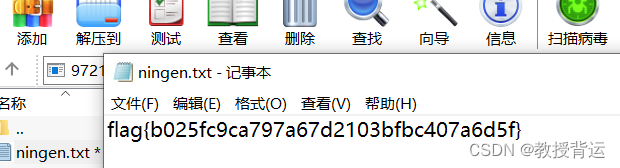

得到flag flag{b025fc9ca797a67d2103bfbc407a6d5f}

小明的保险箱1

下载文件

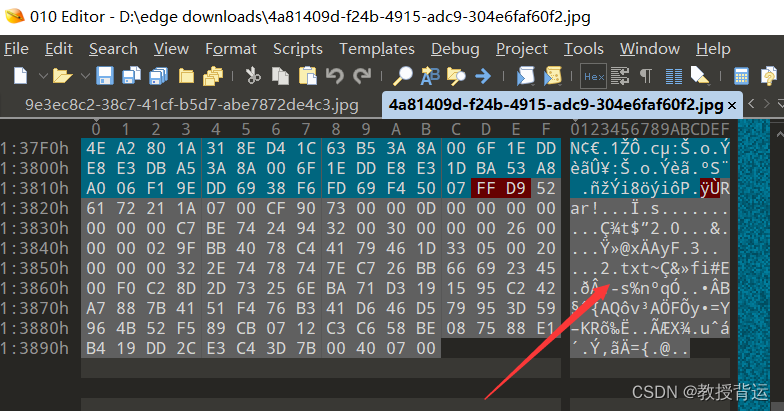

用010 editor打开

可以看到图片中还有其他文件,使用binwalk进行文件分离

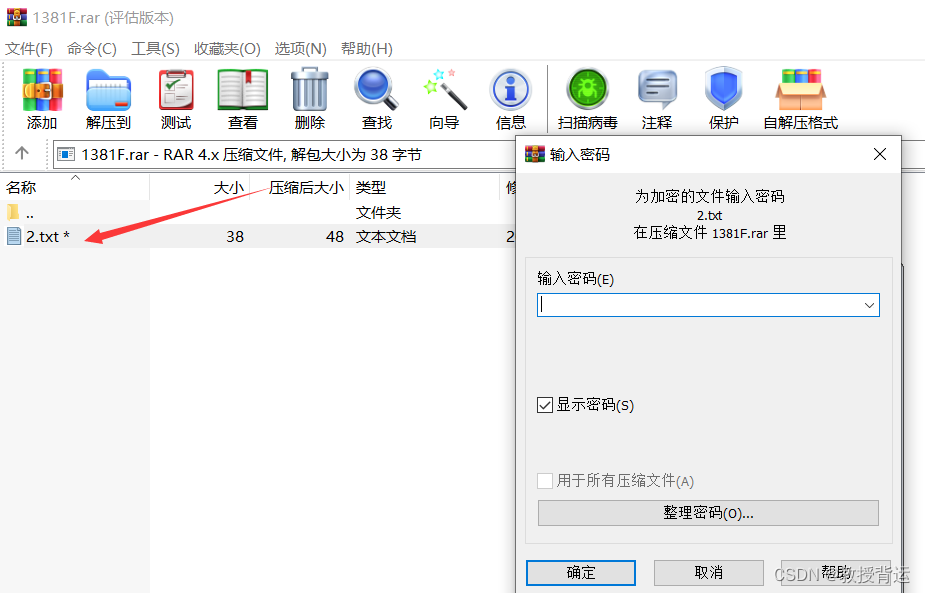

分离出了一个rar压缩文件

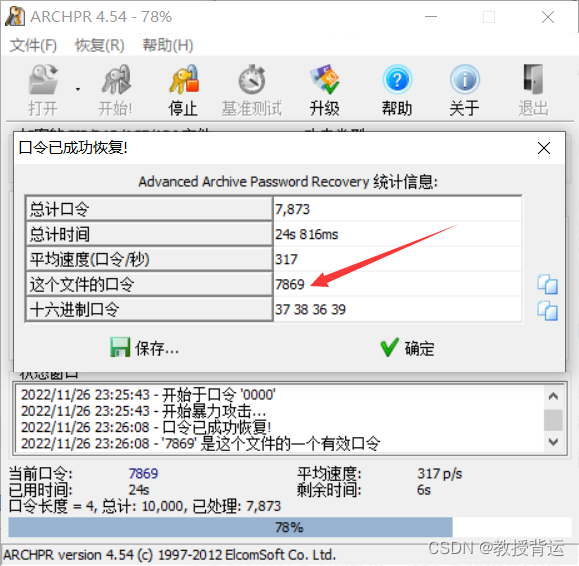

需要密码,爆破

爆破成功,密码:7869

得到flag flag{75a3d68bf071ee188c418ea6cf0bb043}

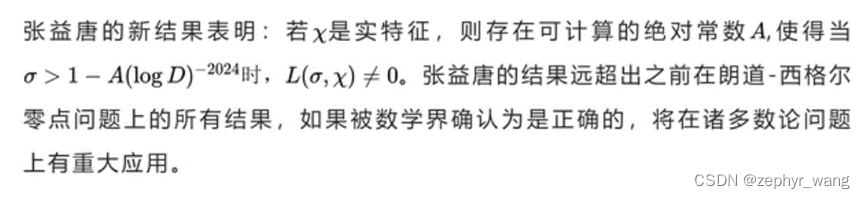

爱因斯坦1

下载文件

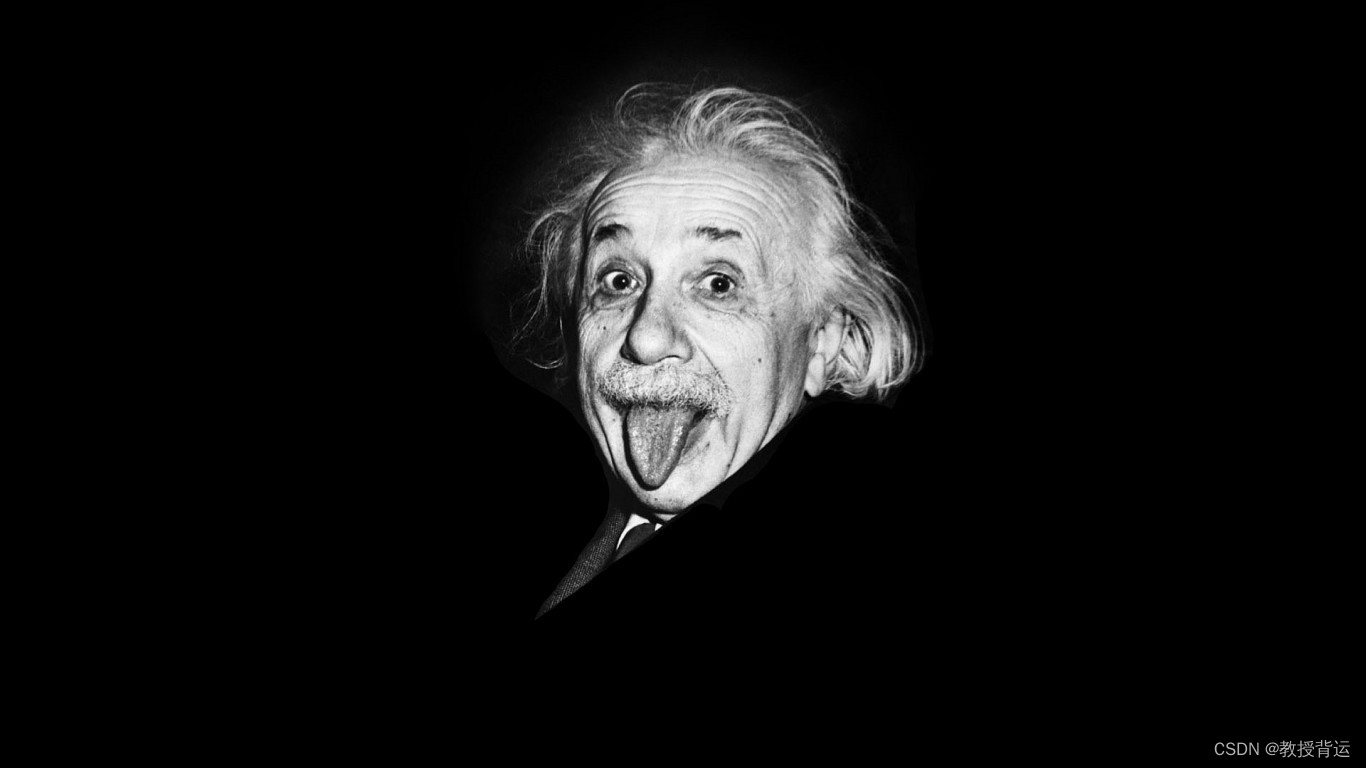

使用010 editor打开

可以发现有flag.txt,使用binwalk进行文件分离

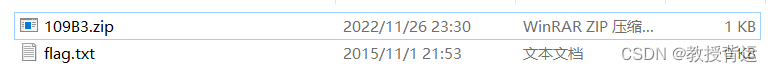

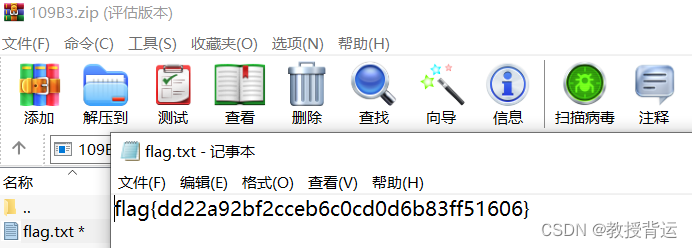

查看分离后的文件

压缩包文件需要密码,爆破,,,没爆出来

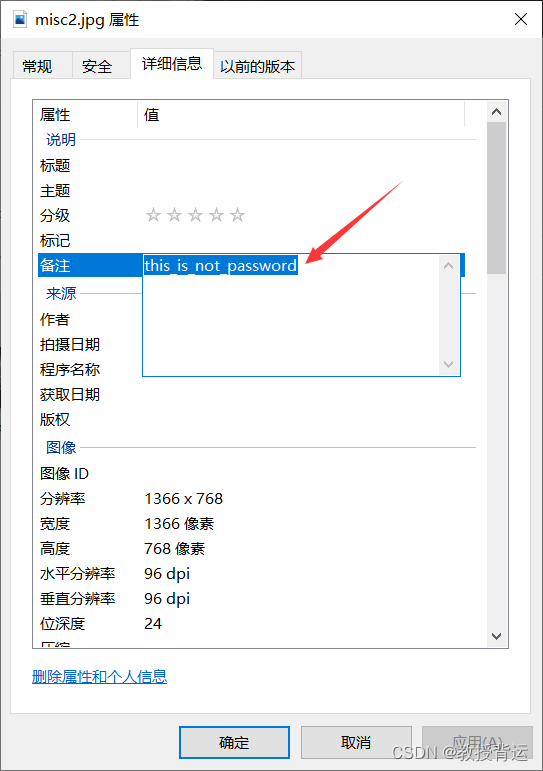

可能密码就在之前得图片中,右键查看misc2.jpg的属性

得到密码 this_is_not_password

得到flag flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

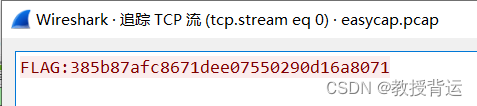

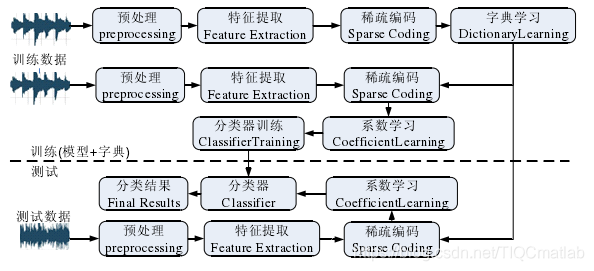

easycap1

下载文件

![]()

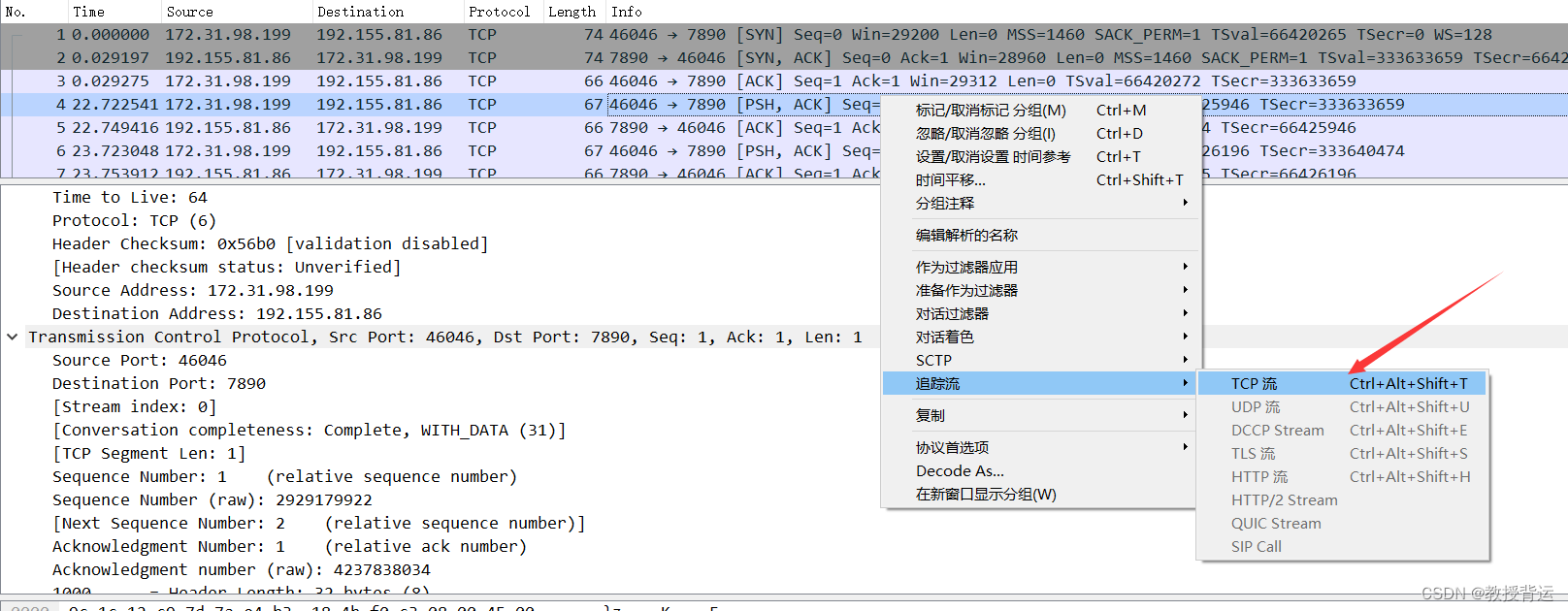

wireshark打开

可以发现全部都是TCP数据包,包括一开始的三握手和后面的四挥手

追踪TCP数据包流

得到flag flag{385b87afc8671dee07550290d16a8071}

![[附源码]Python计算机毕业设计高校国防教育管理系统](https://img-blog.csdnimg.cn/8b6c56d5885c40cbbc5e1ff31600d9b5.png)