可信计算组织(Ttrusted Computing Group,TCG)是一个非盈利的工业标准组织,它的宗旨是加强在相异计算机平台上的计算环境的安全性。TCG于2003年春成立,并采纳了由可信计算平台联盟(the Trusted Computing Platform Alliance,TCPA)所开发的规范。现在的规范都不是最终稿,都还在不断的更新中,比如:TPM的规范就从原来的v1.0更新到v1.2,现在还在不断的修订。

TCG_Authentication_Webcast_Slides_Final

更方便、低成本、高安全的方式强化私钥:认证案例研究

1.充分利用认证和身份管理

多因素身份认证

身份认证可以通过多种因素进行验证,比如你有什么、你是什么、你知道什么、基于时间的认证、基于生物特征的认证。

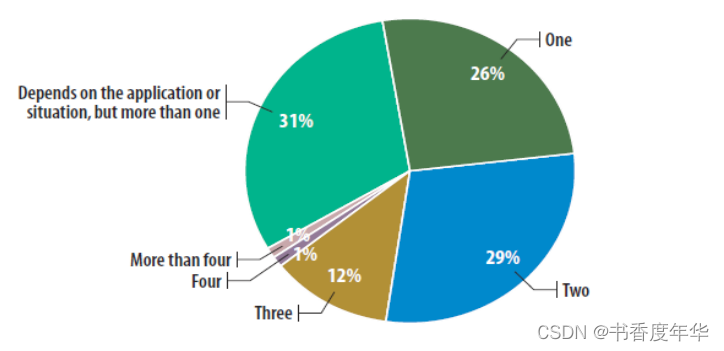

从图1 可以看出来,单因素认证占比 26%,双因素认证占比 29%,三因素认证占比 12%,而依赖于应用或者场景的认证(通常都多于一种)占比 31%。

通常,我们认为认证的因素越多,就越安全。那么目前企业主要面临哪些安全挑战呢?

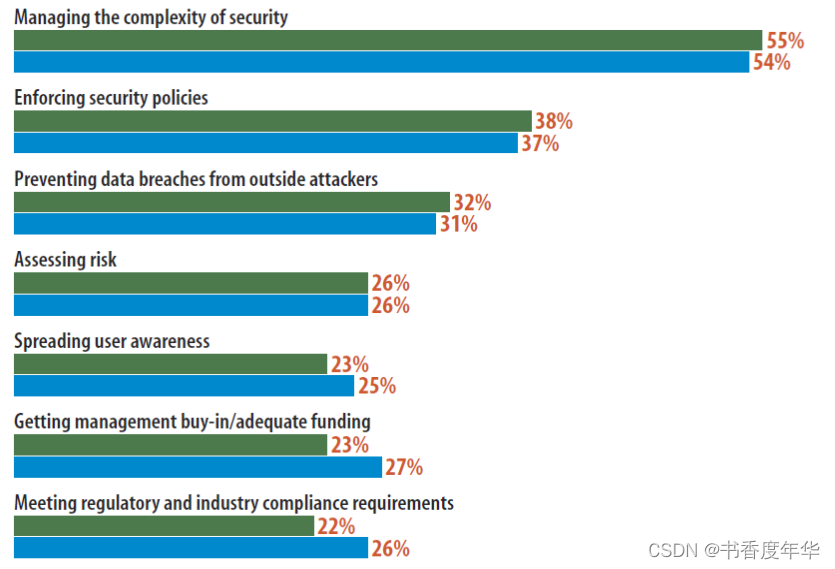

图2 绿色为 2011数据,蓝色为 2010 年数据。从图中可以看出企业所面临的安全挑战主要是管理安全的复杂性、安全策略的执行、外部攻击者造成的数据泄漏、资产风险等。

身份认证是保证安全的第一步,目前多因素认证采用的具体方式有哪些呢?

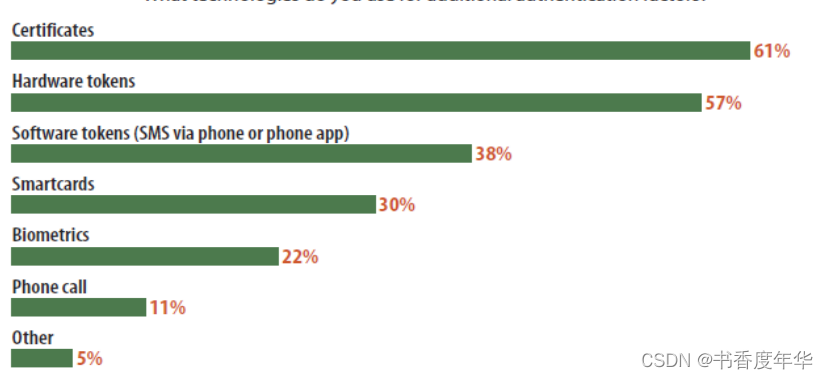

目前使用比较多的认证因素是证书方式,占比 61%,硬件令牌占比 57%,软件令牌(消息验证)占比 38%,智能卡占比 30%,生物识别占比 22%,电话认证占比 11%,其他占比 5%。

近年来,数据泄漏造成的损失逐渐增加。

2008年 数据泄漏造成的损失 600 多万美金、2010年增加到了 700 多万美金。

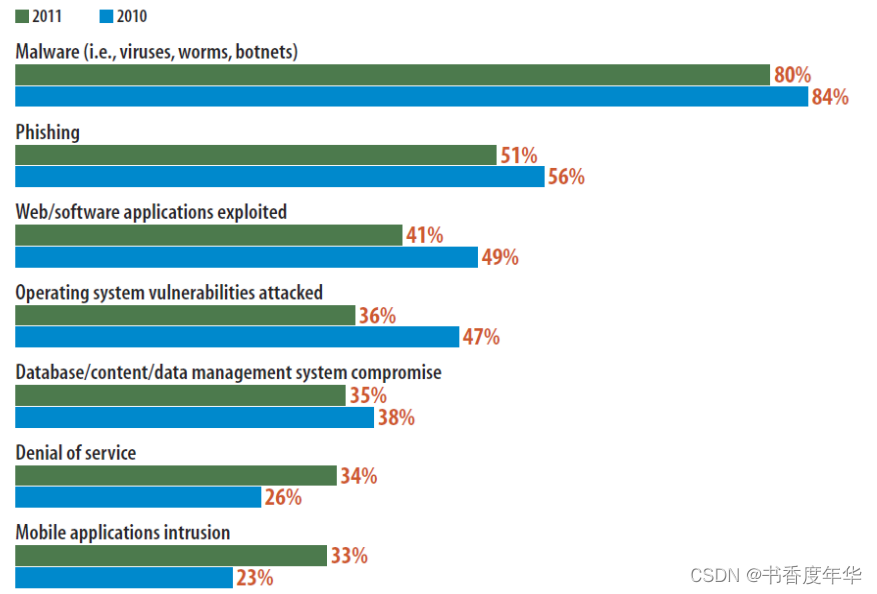

图5可以看出,大部分数据泄漏是恶意软件(病毒、蠕虫、僵尸程序)造成的,占比 80% 多,钓鱼占比 50% 多,web/软件应用漏洞占比 40%,操作系统攻击占比 30% 多,拒绝服务攻击占比 20% 多,移动应用注入占比 20%。

针对以上问题,建议采取的措施如下:

- 和商务合作伙伴实施远程服务前身份认证策略,将身份管理进入安全基线

- 除了密码以外,允许管理员对用户 ID 设置访问控制策略

- 建立身份管理基线时做好优先级计划

- 创建一致的基准

PwC 的低成本、强认证方案

挑战

- 多因素认证系统都是独立选择

PKI 和 一次性密钥 OTP 混合、终端用户需要面临多种认证接口、认证成本高。

- 市面上的多因素认证偏弱

我们已经破解了基于软件实现的 OTP、Windows 上 jailbeak 软件可以用来做点事情。

- 双因素认证的安全强度越来越受到考验。

目标

- 复用已有系统来降低成本:启动成本和维护成本

- 更灵活的覆盖更多的实用需求

- 使用基于硬件防篡改的安全方案代替软件方案

双因素认证:

我们知道什么:用户 ID + 密钥

我们有什么:私钥和公钥证书、OTP 种子数据、集成两者的设备

我们尽量减少我们是什么的使用,比如生物学,因为这比较容易变化,也容易变得无效。

关键决策

区分内外部用户

内部用户的设备由 PwC管理,配置可以更改以及升级,而外部用户的设备不受 PwC 管理,并且不允许升级,内外部的安全策略也不同。

使用 PKI 还是 OTP令牌

- PKI 使用的更广泛

- 无线局域网中的EAP-TLS、EAP-PEAP等

- web 应用和远程 VPN SSLv3

- 事后支持 OTP

- PKI 可以用作单因素认证或者多因素认证

- OTP 方案更多的需求服务器和客户端、使得升级变得复杂

- PoW 的 PKI 方案成本是 OTP 的一半左右

- 对于外部用户,部署 PKI 比较费劲

- 综上,可以在内部使用 PKI,外部使用 SMS 验证或者基于知识的验证 KBA

如何防止 PKI 篡改

- 三个选择: TPM、智能卡、USB dongle;

- 对于三者都不需要对应用进行修改,使用微软 CAPI 实现兼容性

- TPM 成本最低 1x,智能卡高一些 2x,USB dongle最高 3x

- TPM 位于笔记本内,不容易丢

- 有些国家限制 TPM 的使用

- 对于老电脑,需要重新清除 TPM

- TPM 不用额外邮寄

- TPM 不能用在其他设备上

- 综上,我们可以在 PC 上使用 TPM,在受限制的国家或者Mac 上使用其他两种

TPM

- 已经集成在笔记本上,数亿台

- 基于开放的标准

- 支持 FIPS 140-2 三级保护级别

- 没有硬件费用

- 能够阻止 jailbreak 等相关工具

- 在 PC 的生命周期管理中影响很小,只需要简单的配置

- PoW 软件和TPM 配合的很好,几乎不用任何改动

案例结果 RA VPN

当你要连入 PwC VPN网络时,需要:

- 你拥有的第一因素:证书和私钥

- 你知道的 PIN 码来解锁你的私钥

- 第二个因素:GUID和GUID 密码

使用 TPM 后,对 VPN 基础设施没有任何改变,而且还能防止jailbreak等破坏。

经验

- 通过多阶段方法来实现多因素认证解决方案

主要从 5 个阶段进行:

- 评估:收集需求,开放详细的商业需求和技术需求

- 设计:解决方案和供应商选择,基于供应商和需求开发 FRP

- 实施:执行试点,使用一部分用户来进行试点,来看方案的可信性

- 实现:设计实现,集成方案到环境中

- 运营审查:方案展示以及持续运行

每个阶段从 7 个层次加以考虑:

- 战略指导

- 设施

- 过程/服务

- 人员/组织

- 使能技术

- 修改管理

- 程序发布

- 部署的关键步骤

- 从利益相关方那里获得双因素认证的需求

- 状况分析和支持过程

- 在支持过程中设计双因素认证的将来状态,需要考虑到不同的受众

- 选择符合要求的供应商

- 集成方案到现有的身份管理系统

- 保证合规性

- 开发终端用户部署策略

- 为运营团队提供指导(发卡、丢卡、培训、策略和过程)

- 开发支持后续集成的文档

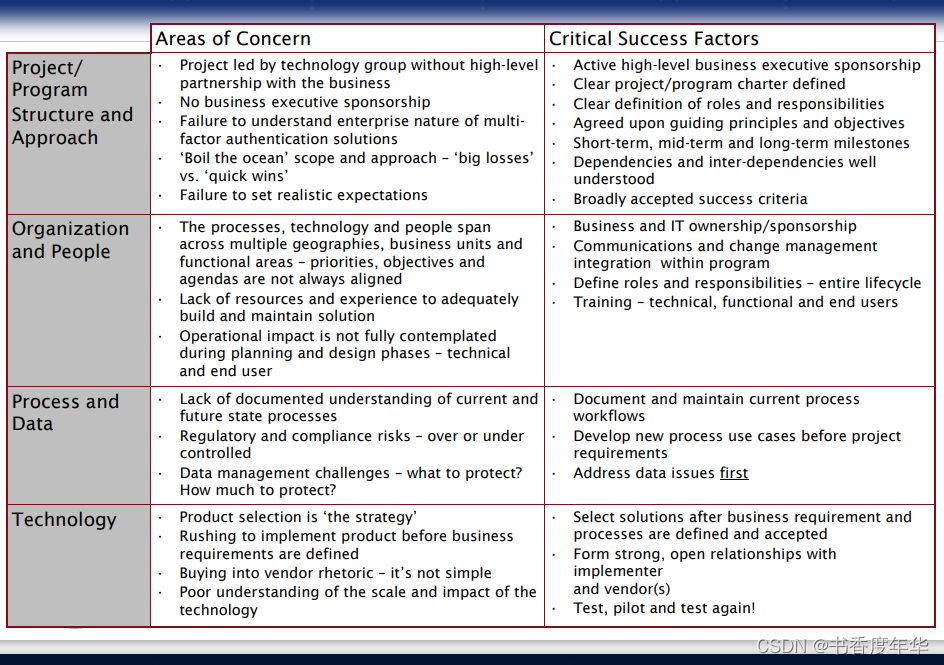

图8 是其他维度的经验,不再赘述

Softex 多因素认证策略

痛点

- 密码容易被破解

- 密码具有很高的运营成本

参考

• TCG标准规范下载

• FIPS 202, SHA-3 Standard: Permutation-Based Hash and Extendable-Output Functions

• GB/T 32907-2016: Information security technology—SM4 block cipher algorithm

• GB/T 32918.1-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 1: General

• GB/T 32918.2-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 2: Digital signature algorithm

• GB/T 32918.3-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 3: Key exchange protocol

• GB/T 32918.4-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 4: Public key encryption algorithm

• GB/T 32918.5-2017: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 5: Parameter definition

• IEEE Std 1363TM-2000, Standard Specifications for Public Key Cryptography

• IEEE Std 1363a™-2004 (Amendment to IEEE Std 1363™-2000), IEEE Standard Specifications for Public Key Cryptography- Amendment 1: Additional Techniques

• IETF RFC 8017, Public-Key Cryptography Standards (PKCS) #1: RSA Cryptography Specifications Version 2.2

• IETF RFC 7748, Elliptic Curves for Security • IETF RFC 8032, Edwards-Curve Digital Signature Algorithm (EdDSA)

• ISO/IEC 9797-2, Information technology — Security techniques — Message authentication codes (MACs) — Part 2: Mechanisms using a dedicated hash-function

• ISO/IEC 10116, Information technology — Security techniques — Modes of operation for an nbit block cipher

• ISO/IEC 10118-3, Information technology — Security techniques — Hash-functions — Part 3: Dedicated hash functions

• ISO/IEC 14888-3, Information technology -- Security techniques -- Digital signature with appendix -- Part 3: Discrete logarithm based mechanisms

• ISO/IEC 15946-1, Information technology — Security techniques — Cryptographic techniques based on elliptic curves — Part 1: General

• ISO/IEC 18033-3, Information technology — Security techniques — Encryption algorithms — Part 3: Block ciphers

• ISO/IEC 19772, Information technology — Security techniques — Authenticated encryption • NIST SP800-108, Recommendation for Key Derivation Using Pseudorandom Functions (Revised)

• NIST SP800-56A, Recommendation for Pair-Wise Key Establishment Schemes Using Discrete Logarithm Cryptography (Revised)

• NIST SP800-38C, Recommendation for Block Cipher Modes of Operation: The CCM Mode for Authentication and Confidentiality

• NIST SP800-38D, Recommendation for Block Cipher Modes of Operation: Galois/Counter Mode (GCM) and GMAC

术语

TCG,可信计算组织;

TPM,可信平台模块;

可信度量,主体通过密码学方法对客体进行度量的方法;

皮格马利翁效应心理学指出,赞美、赞同能够产生奇迹,越具体,效果越好~

“收藏夹吃灰”是学“器”练“术”非常聪明的方法,帮助我们避免日常低效的勤奋~

下一篇 「TCG 规范解读」初识 TPM 2.0 库