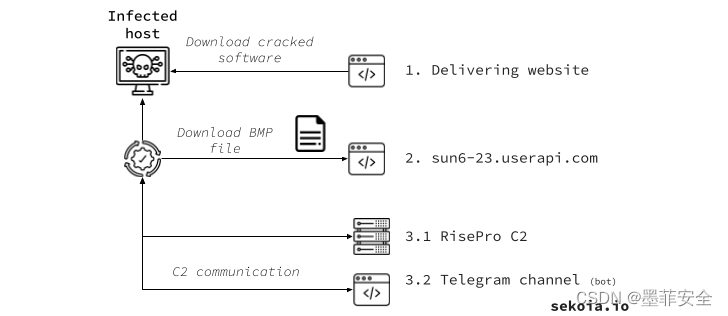

称为PrivateLoader的按安装付费(PPI)软件下载器服务正用于恶意软件RisePro的信息窃取。

Flashpoint 于 2022 年 12月13日发现了新的窃取者,此前发现了在名为Russian Market的非法网络犯罪市场上使用该恶意软件泄露的“几组日志”。

RisePro是一种基于C++的恶意软件,据说与另一种称为Vidar窃取程序的信息窃取恶意软件有相似之处,Vidar窃取程序本身是2018年出现的代号为Arkei的窃取程序的分支。

“盗窃者使用付费安装服务的有效载荷的外观,可能表明威胁行为者对自己能力的信心,”威胁情报公司在上周的一篇文章中指出。

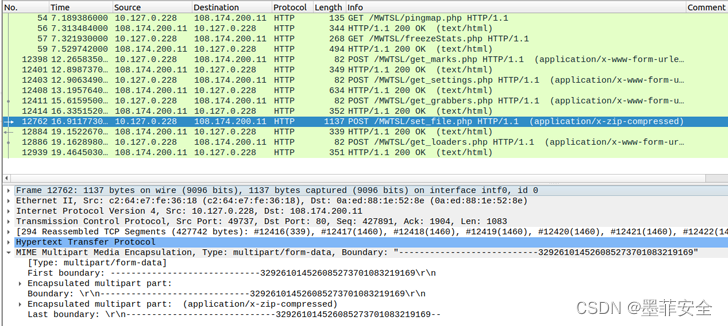

网络安全公司 SEKOIA 发布了自己对 RisePro 的分析,进一步确定了部分源代码与 PrivateLoader 的重叠。这包括字符串扰乱机制、 HTTP 方法和端口设置以及 HTTP 消息混淆方法。

PrivateLoader,顾名思义,是一种下载服务,使其订阅者能够向目标主机发送恶意有效载荷。

它过去曾被用于发布 Vidar Stealer,RedLine Stealer,Amadey,DanaBot,和 NetDooka 等软件,同时伪装成盗版软件托管在诱饵网站或者在搜索结果中显著出现的受损的 WordPress 门户网站。

RisePro 与其他窃取者没有什么不同,因为它能够从多达36个浏览器窃取大量数据,包括 cookies、密码、信用卡、加密钱包,以及收集感兴趣的文件和加载更多的有效载荷。

它在 Telegram 上出售,恶意软件的开发者也提供 Telegram 频道,通过提供盗贼创建的机器人 ID,让犯罪分子能够与受感染的系统进行互动,并把漏洞发送到远程服务器上。

恶意软件基础设施的一部分是托管在名为my-rise的域中的管理面板。仅在使用一组有效凭据登录帐户后,允许访问被盗的数据日志。

目前尚不清楚RisePro是否由PrivateLoader背后的同一组威胁参与者编写,以及它是否与PPI服务独家捆绑在一起。

恶意软件的基础设施还包括一个托管在名为 my-rise [ . ]的域名下的管理面板,目前还不清楚 RisePro 是否是由 PrivateLoader 背后的同一组威胁角色编写的,以及它是否与 PPI 服务捆绑在一起。

“PrivateLoader 仍处于活跃状态,并带有一系列新功能。”SEKOIA 表示“窃取者和 PrivateLoader 之间的相似之处不容忽视,它们提供了对威胁行为者扩张的额外洞察。”

关于墨菲安全

墨菲安全是一家为您提供专业的软件供应链安全管理的科技公司,核心团队来自百度、华为、乌云等企业。公司为客户提供完整的软件供应链安全管理平台,围绕SBOM提供软件全生命周期的安全管理。平台能力包括软件成分分析、源安全管理、容器镜像检测、漏洞情报预警及商业软件供应链准入评估等多个产品。为客户提供从供应链资产识别管理、风险检测、安全控制、一键修复的完整控制能力。同时产品可以极低成本的和现有开发流程中的各种工具一键打通,包括 IDE、Gitlab、Bitbucket、Jenkins、Harbor、Nexus 等数十种工具无缝集成。

官网地址:https://www.murphysec.com/

开源项目:https://github.com/murphysecurity/murphysec

发布者:墨菲安全

转发请注明出处:https://thehackernews.com/2022/12/privateloader-ppi-service-found.html

![数组(一)-- LeetCode[26][80] 删除有序数组中的重复元素](https://img-blog.csdnimg.cn/46eb41cd4ef440d9b27546e3f295e5a4.png#pic_center)