前言

上一篇文章给大家介绍了中间件glassfish的一些常见漏洞以及利用方法,今天我给大家带来的是WebSphere中间件的常见漏洞以及这些漏洞的利用方法,下面我们首先介绍一下WebSphere中间件是什么,然后展开来讲关于该中间件的漏洞。

WebSphere

简单来说,WebSphere 是 IBM 的软件平台。它包含了编写、运行和监视全天候的工业强度的随需应变 Web 应用程序和跨平台、跨产品解决方案所需要的整个中间件基础设施,如服务器、服务和工具。WebSphere 提供了可靠、灵活和健壮的软件。其与jboss中间件和weblogic中间件都属于javaee全栈型服务器。其特点可以概括为如下三点:

1.基于JAVA和Servlets的应用程序运行。

2.扩展性高,可以协同APACHE,IIS等中间件。

3.提供可伸缩的Web服务器环境。

了解了WebSphere的基本内容,下面我们来展开讲讲该中间件的漏洞。

CVE-2015-7450

该漏洞可以看作是JAVA反序列化漏洞,我们通过InvokerTransformer类进行反序列化的构造,看过我之前的Commons Collections链的文章的读者可能会知道,我们可以发送我们构造好的恶意代码,来入侵系统进行任意代码的执行,下面给大家演示一下:

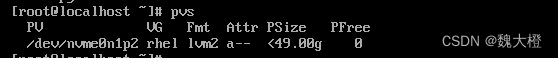

首先我们先访问带有中间件WebSphere的8880的端口,如果得到以下的页面:

说明可能存在漏洞,于是我们进一步去进行利用:

这里有现成的脚本可以利用,链接如下:

github.com/Coalfire-Re…

只需我们下载后通过PYTHON运行加上要检测的IP地址即可,样例PAYLOAD如下:

python websphere_rce.py ip:8880 'touch /tmp/success' --proto

当然我们也可以进行手动渗透,需要将我们要执行的命令进行BASE64编码,然后插入objectname节点中,将返回的数据再次插入我们构造好的数据包的params节点中,发包即可进行命令执行。

后台弱口令

与其他中间件一样WebSphere同样拥有后台弱口令漏洞,它的后台默认URL为:

IP:9043/ibm/console/logon.jsp

影响范围为包含弱口令的版本,默认密码为:

system/ manager

websphere/websphere

通过默认密码或者爆破,我们可以进行网站的后台页面进一步的去进行渗透。

后台GETSHELL

该漏洞通常搭配弱口令来进行组合拳,在我们通过弱口令进入后台的条件下,可以更进一步的GETSHELL,下面通过靶机来给大家演示:

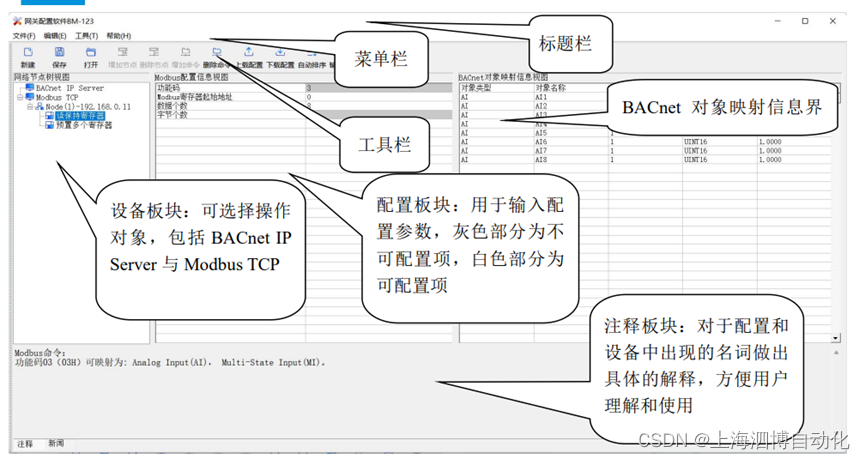

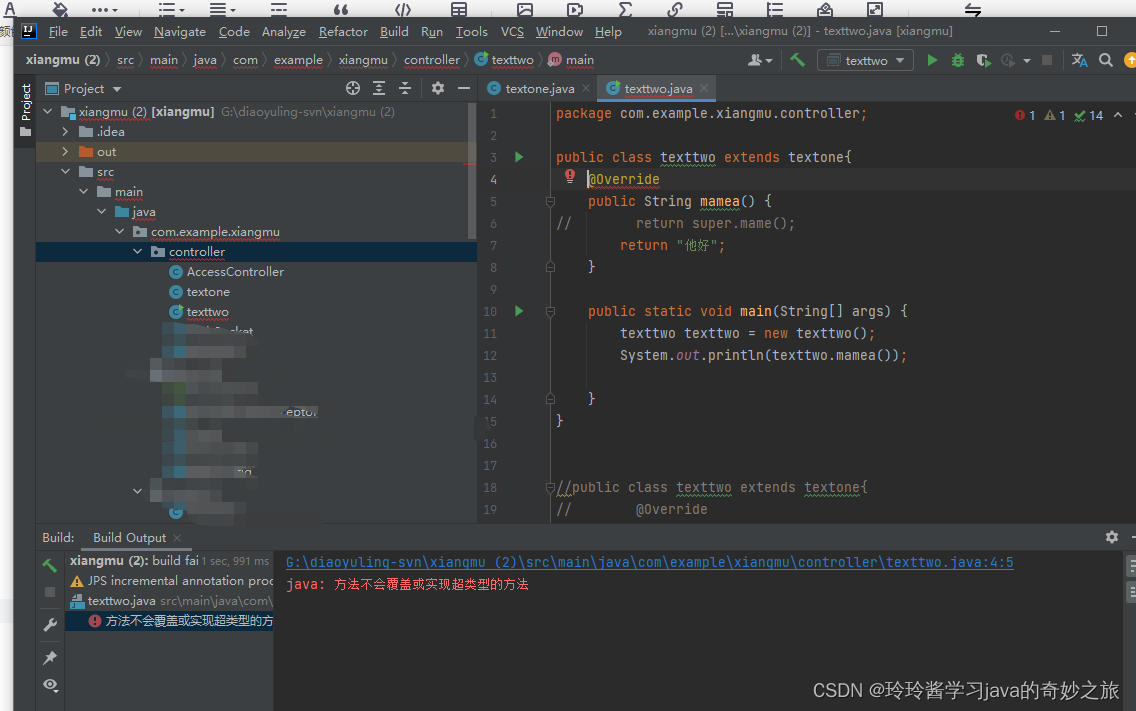

首先进入后台页面,我这个版本只需输入用户名即可进入后台:

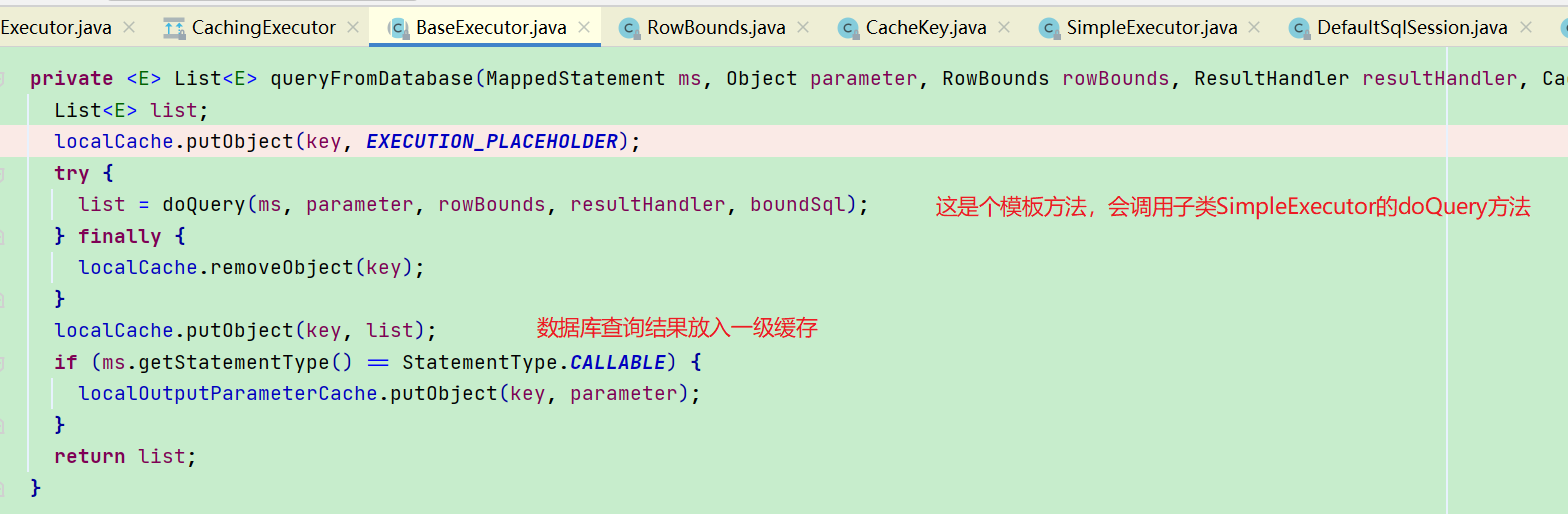

我们在后台管理页面的应用程序处新建项目:

之后上传我们构造完整的WAR包,需要注意选择上下文名称:

之后启用该WAR包,访问我们的SHELL地址即可,之后就可以通过WEBSHELL连接工具去进行连接。可以看到WebSphere中间件的后台GETSHELL漏洞与我们之前别的中间件后台GETSHELL漏洞是相似的,这告诉我们要善于思考。

结语

今天总结了一下WebSphere中间件的常见漏洞,也是作为中间件漏洞介绍的最后一篇文章,回看这几篇文章,会思考的小伙伴已经可以发现不同中间件的漏洞总会有相似的地方,这需要我们多多总结,有兴趣的小伙伴不妨自己搭建靶机试一下,喜欢本文希望可以一键三连。

最后

最近找到一个VUE的文档,它将VUE的各个知识点进行了总结,整理成了《Vue 开发必须知道的36个技巧》。内容比较详实,对各个知识点的讲解也十分到位。

有需要的小伙伴,可以点击下方卡片领取,无偿分享