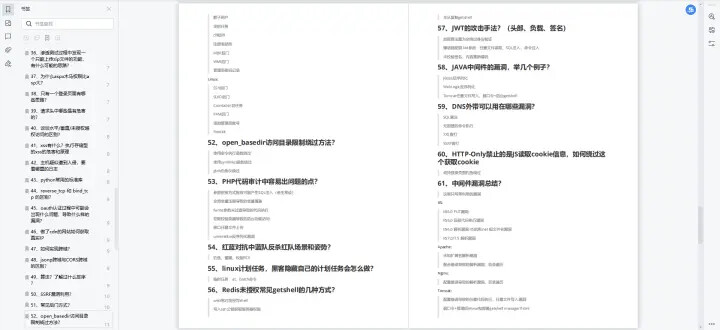

系列文章第一章节之基础知识篇

内网渗透(一)之基础知识-内网渗透介绍和概述

内网渗透(二)之基础知识-工作组介绍

内网渗透(三)之基础知识-域环境的介绍和优点

内网渗透(四)之基础知识-搭建域环境

内网渗透(五)之基础知识-Active Directory活动目录介绍和使用

内网渗透(六)之基础知识-域中的权限划分和基本思想

内网渗透(七)之基础知识-企业常见安全域划分和结构

内网渗透(八)之基础知识-企业域中计算机分类和专业名

系列文章第二章节之内网信息收集篇

内网渗透(九)之内网信息收集-手动本地信息收集

内网渗透(十)之内网信息收集-编写自动化脚本收集本地信息

内网渗透(十一)之内网信息收集-内网IP扫描和发现

内网渗透(十二)之内网信息收集-内网端口扫描和发现

内网渗透(十三)之内网信息收集-收集域环境中的基本信息

内网渗透(十四)之内网信息收集-域环境中查找域内用户基本信息

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!

定位域管理员

在内网中,通常会部署大址的网络安全系统和设备,例如IDS、IPS、日志审计、安全网关、 反病毒软件等。在域网络攻击测试中,获取域内的一个支点后,需要获取域管理员权限. 在一个域中,当计算机加入域后,会默认给域管理员组赋予本地系统管理员权限,也就是说, 当目机被添加到城中.成为域的成员主机后,系统会自动将域管理员组添加到本地系统管理员组中,因此域管理员组的成员都可以访问本地计算机,且具备安全控制权限

定位域内管理员的常规果道,一是日志,二是会话。日志是指本地机器的管理员日志,会话是指域内每台机器的登录会话

假设已经在Windows域中取得了普通用户权限,希望在域内横向移动,需 要知道域内用户登录的位置、他是否是任何系统的本地管理员、他所属的组、他是否有权访问文件共享等。枚举主机、用户和组,有助于更好地了解域的布局。

手动定位域管理员

net view /domain 查看当前域名

net view /domain:域名 查看域内部所有计算机名

net group /domain 查看域内部所有用户组列表

net group "domain computers" /domain 查看所有域成员计算机列表

net accounts /domain 查看域密码信息

nltest /domian_trusts 获取域信任信息

nltest /DCLIST:域名 查看域控制器机器名

net time /domain 查看当前时间,因为时间服务器也是主域服务器,可以看到域服务器的机器名

net group "Domain Controllers" /domain 查看域控制器组,因为可能有不止一台域控,有主备之分

net user /domain 查询域内用户,会看到熟悉的krbtgt用户

wmic useraccount get /all 获取域内用户详细信息

dsquery user 查看域内存在的用户

net localgroup administrators 查看本地管理员用户组

net group "domain admins" /domain 查询域管理员用户

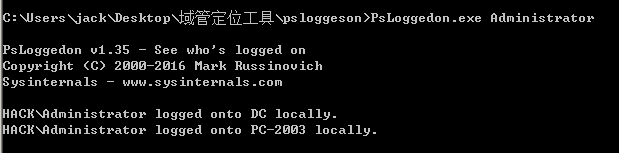

psloggedom.exe工具

psloggedon.exe 可以显示本地登录的用户和通过本地计算机或远程计算机的资源登录的用户。如果指定了用户名而不是计算机,psloggedon.exe 会搜索网络邻居中的计算机,并显示该用户当前是否已登录。

psloggedon.exe [‐] [‐l] [‐x] [\\computername或username]

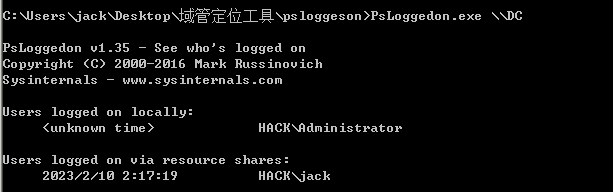

PVEDFindADUser.exe工具

PVEFindADUser.exe 可用于查找 Active Directory 用户登录的位置,枚举域用户,以及查找在特定计算机上登录的用户,包括本地用户、通过RDP 登录的用户、用于运行服务和计划任务的用户账户。运行该工具的计算机需要具有.NETFramework 2.0,并且需要具有管理员权限

pvefindaduser.exe ‐current

‐h:显示帮助信息

‐current["username"]:如果仅指定‐current参数,将获取目标计算机上当前登录的所有用户。如果指定了用户名

(Domain\Username),则显示该用户登录的计算机

‐last["username"]:如果仅指定‐last参数,将获取目标计算机上最后一个登录用户。如果指定了用户名(Domain\Username),则显示此用户上次登录的计算机。根据网络的安全策略,可能会隐藏最后一个登录用户的用户名,此时使用该工具可能无法得到用户名

‐noping:阻止该工具在获取用户登陆信息之前对目标执行ping命令

‐target:可选参数,用于指定要查询的主机。如果未指定该参数,将查询域中的所有主机。如果指定了此参数,主机名列表由逗号分隔

直接运行"pvefindaduser.exe ‐current",即可显示域中所有计算机上当前登录的用户

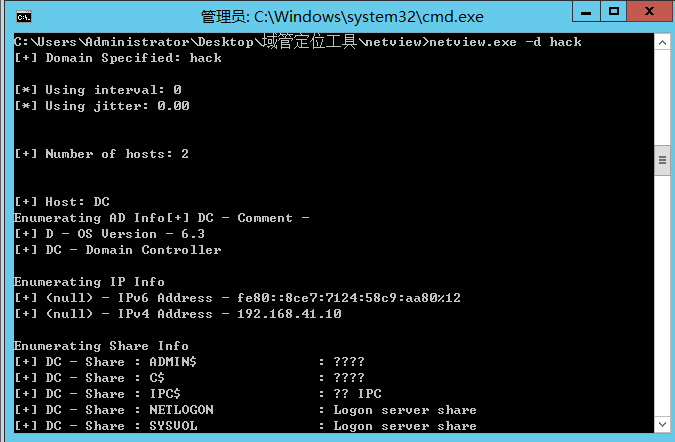

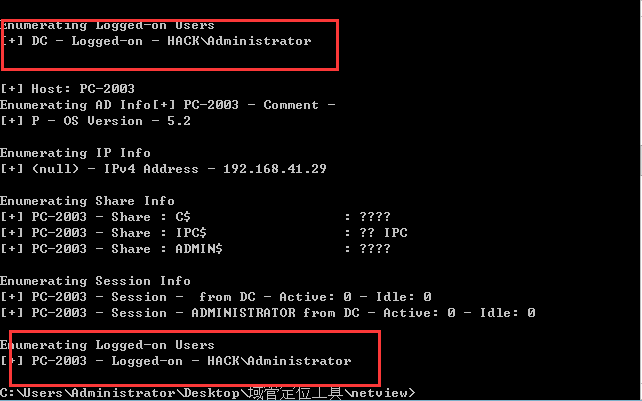

netview.exe工具

netview.exe 是一个枚举工具,使用 WinAPI 枚举系统,利用NetSessionEnum找寻登陆会话,利NetShareEnum找寻共享,利用NetWkstaUserEnum枚举登陆的用户。同时,netview.exe 能够查询共享入口和有价值的用户。netview.exe的绝大部分功能不需要管理员权限就可以使用

netview.exe -d hack

使用语法:

netview.exe <参数>

‐h:显示帮助菜单。

‐f filename.txt:指定从中提取主机列表的文件。

‐e filename.txt:指定要排除的主机名文件。

‐o filename.txt:将所有输出重定向到文件。

‐d domain:指定从中提取主机列表的域。如果没有指定,则使用当前域。

‐g group:指定用户搜寻的组名。如果没有指定,则使用 Domain Admins。

‐c:检查对已找到共享的访问权限

NSE脚本

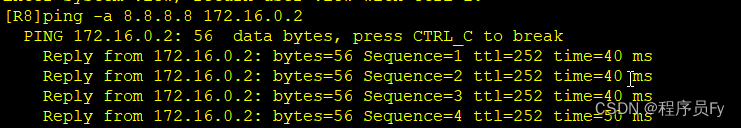

如果存在域账户或者本地账户就可以使用Nmap的smb-enum-sessions.nes引擎获取远程机器的登录会话(不需要管理员权限)。

smb‐enum‐domain:对域控制器进行信息收集,可以获取主机的信息、用户、可使用密码策略的用户等

smb‐enum‐users:在进行域渗透测试时,如果获得了域内某台主机的权限,无法获取更多的域用户信息,就可以借助这个脚本对域控制器进行扫描

smb‐enum‐shares:遍历远程主机的共享目录

smb‐enum‐processes:对主机的系统进行遍历。通过这些信息,可以知道目标主机上正在运行哪些软件。

smb‐enum‐sessions:获取域内主机的用户登录会话,查看当前是否有用户登录。

smb‐os‐discovery:收集目标主机的操作系统、计算机名、域名域林名称、NetBIOS机器名、NetBIOS域名,工作组

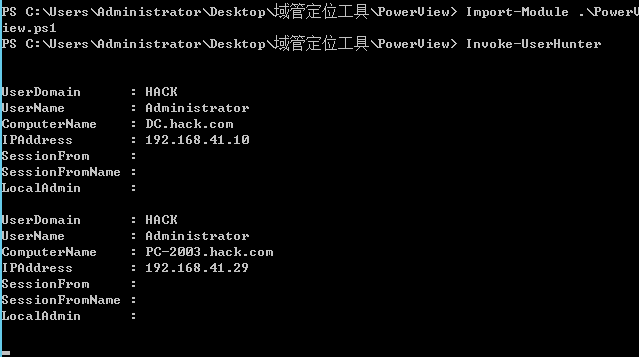

PowerView脚本

PowerView 脚本中包含了一系列的 powershell 脚本,信息收集相关的脚本有 Invoke-StealthUserHunter、Invoke-UserHunter 等

import‐module .\PowerView.ps1

Invoke‐UserHunter

//一句话运行 powershell.exe ‐exec bypass ‐command "& { import‐module .\PowerView.ps1;Invoke‐UserHunter}"