[渗透测试]热门搜索引擎推荐— — shodan篇

免责声明:本文仅用于分享渗透测试工具,大家使用时,一定需要遵守相关法律法规。

- 除了shodan,还有很多其他热门的,比如:fofa、奇安信的鹰图、钟馗之眼等,这里就不一一介绍了,感兴趣的同学可以下来自行了解~

1. 介绍

Shodan 是一个网络搜索引擎,它与一般的搜索引擎有所不同,主要侧重于搜索互联网上连接的设备、服务和网络。以下是 Shodan 的一些详细特点和用途:

- 设备搜索:Shodan 允许用户通过关键字、IP地址、端口号等搜索连接到互联网的设备。这包括摄像头、路由器、工控系统、服务器等各种设备。

- 服务搜索:用户可以搜索特定的网络服务,例如开放的FTP、SSH、HTTP等端口。通过这种方式,用户可以查看连接到这些服务的设备,了解设备所提供的服务类型。

- 漏洞扫描:Shodan 提供漏洞扫描服务,用户可以使用该服务检查设备和服务是否存在已知的安全漏洞。这对于进行漏洞评估和安全审计非常有用。

- 可视化工具:Shodan 提供交互式的地图和图形工具,使用户能够以可视化方式探索互联网上的设备分布、服务分布和漏洞情况。

- 历史数据: 用户可以查看设备和服务的历史数据,了解它们随时间的变化。这有助于追溯特定设备或服务的演变和安全状态。

- API 支持: Shodan 提供 API,允许用户通过编程方式进行搜索和获取数据。这使得用户能够自动化他们的工作流程,并集成 Shodan 数据到他们的安全工具中。

- 监视和提醒: 用户可以设置监视规则,以便在发现满足特定条件的设备或服务时收到提醒。这有助于及时发现网络中的变化和潜在威胁。

Shodan 主要服务于安全专业人员、网络管理员和研究人员,用于进行网络安全评估、威胁情报收集以及漏洞研究。使用 Shodan 需要合法合规,严格遵循其使用条款。

2. 使用

- 进入官网:https://www.shodan.io/

- 搜索框输入内容,并点击搜索

- 查看搜索结果列表

左侧展示国家及IP地址等,右侧展示服务器响应内容

shodan原理:像一个“侦察兵”,不停地在全球范围内扫描、检查所有连接到互联网的设备。它通过发送特定的请求(类似访问一个网页的过程),但不同的是,它并不是查看网页内容,而是查看设备的响应。例如,当你访问一个网站时,浏览器会向网站的服务器发送请求,服务器返回网页内容。Shodan 也发送类似的请求,但它是去检查设备的“服务”是否正常,并且收集关于设备的信息(比如设备的类型、软件版本、是否有安全问题等)。

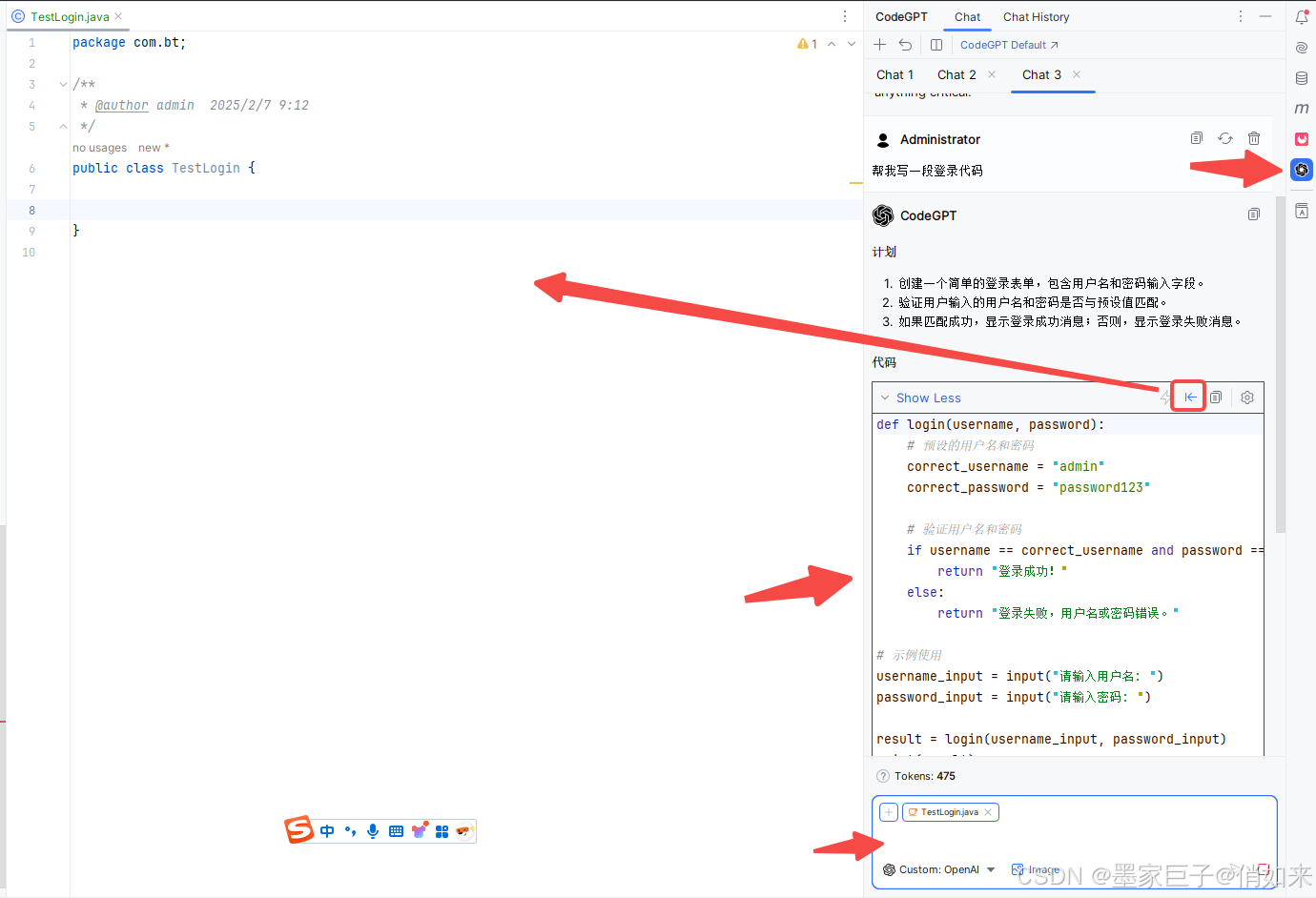

4. 点击左侧箭头,可直接跳转到搜索网页

5. 点击搜索结果,查看搜索详情,包含网站使用的技术、存在的漏洞、开放的端口等

shodan的搜索结果也可以进行翻页,但免费使用最多只能看两页结果,如果需要查看更多则需订阅购买:

3. 常用语法

官方教程地址:https://www.shodan.io/search/filters

3.1 指定国家/城市:country:CN/city:beijing

-

指定国家:country:“CN”

-

指定城市:city:beijing,不区分大小写

![[图片]](https://i-blog.csdnimg.cn/direct/66f26a88eaa148aca83961c2711c2b71.png)

3.2 限定主机名或域名:hostname:baidu.com

hostname:.edu

hostname:“baidu”

hostname:baidu.com

3.3 限定组织或机构:org:“alibaba”

org:“alibaba”

3.4 限定服务器系统版本:os:“Linux 2.6.x”

os:“Windows Server 2008 R2”

os:“Linux 2.6.x”

3.5 限定端口/网段:port:22 / net:59.56.19.0/24

-

限定端口:

port:22

port:80 -

限定网段:

net:59.56.19.0/24 -

组合使用,探测某个网段下的端口

port:443 net:146.190.166.0/24

3.6 指定服务器使用软件:product:mysql

product:“Apache httpd”

product:“nginx”

product:“Microsoft IIS httpd”

product:“mysql”

3.7 指定 CVE 漏洞编号:vuln:CVE-2014-0723

vuln:“CVE-2014-0723”

该功能需要花钱购买订阅

3.8 指定网页内容:http.html:“hello world”

http.html:“hello world”

3.9 指定网页标题:http.title:“hello”

http.title:“hello”

![[图片]](https://i-blog.csdnimg.cn/direct/d176512e94cb481d924dff414d3fa1c5.png)

3.10 指定返回响应码:http.status:200

http.status:200

3.11 指定ISP提供商:isp:“China Telecom”

isp:“China Telecom”

3.12 指定协议及其漏洞:ssl:“heartbleed”

ssl:“heartbleed”

3.13 指定 ASN自治系统号:asn:“AS4134”

ASN介绍:https://blog.browserscan.net/zh/docs/what-is-an-asn

指定自治系统号,表明指定了一个范围,例如:特定的几个市

asn:“AS4134”

3.14 多条件查询:空格隔开单条件即可

例如:查询域名为baidu.com且服务器位于上海的服务

hostname:baidu.com city:“Shanghai”

4. 实战

4.1 蜜罐:诱饵,触发后会暴露攻击者信息

①概念

蜜罐(Honeypot)是一种网络安全防护技术,指的是故意设置的伪装目标(比如服务器、设备、服务等),目的是吸引攻击者并监控他们的行为。蜜罐看起来像是一个正常的系统,但实际上它被专门设计为一个诱饵,用来:

- 记录和分析攻击者的行为。

- 收集恶意软件样本。

- 提高网络防御的效果。

蜜罐通常不会真正存储重要的数据,而是通过伪装的漏洞或服务引诱攻击者,让他们以为自己攻陷了一个目标系统。

②工作原理

设置蜜罐并不复杂,只要在外部因特网上有一台计算机运行没有打上补丁的微软Windows或者Red Hat Linux即行,然后在计算机和因特网连接之间安置一套网络监控系统,以便悄悄记录下进出计算机的所有流量。然后只要坐下来,等待攻击者自投罗网。

- 伪装为真实目标:蜜罐可以模拟网站、数据库、IoT设备、企业服务器等,模仿它们的工作状态。

- 引诱攻击者:它可能会故意暴露一些看似“存在漏洞”的端口或服务,例如开放一个旧版本的 FTP 服务。

- 记录攻击行为:一旦攻击者开始对蜜罐进行攻击,系统会记录攻击者的行为,包括攻击工具、入侵路径、执行的命令等。

- 无害化的隔离:蜜罐和真实系统隔离,攻击者实际上无法对真实环境造成任何威胁。

③蜜罐分类

- 低交互蜜罐:模拟简单的服务或端口(如伪装为开放的 SSH 或 HTTP),目标是引诱扫描器或简单的自动化攻击工具。简单且易于部署,但只能收集有限的信息。

- 高交互蜜罐:模拟一个完整的系统(如一台真实的服务器)。攻击者可以执行更复杂的操作,甚至获得“控制权”。能收集详细的攻击过程,但部署和维护复杂。

- 特定应用蜜罐:针对特定的应用程序或设备,比如物联网设备、ATM机、数据库等。用于研究针对特定领域的攻击。

④危害

对于渗透测试人员或网络攻击者而言,蜜罐是一种 反制手段,如果不小心攻击了蜜罐,可能会暴露以下信息:

- 暴露真实身份

蜜罐会记录攻击者的 IP 地址、地理位置等信息,可能会被网络管理员追踪或报警。

即使使用代理或 VPN,也可能因失误泄露真实信息。 - 暴露攻击手法

攻击者使用的工具、脚本、漏洞利用手法可能会被记录,安全研究人员可以利用这些数据加强防御。 - 浪费时间

蜜罐不包含真正有价值的数据,对蜜罐进行攻击只会浪费时间和资源。

攻击蜜罐后,可能会被标记为高风险来源,进一步攻击目标时会被防火墙拦截。 - 法律后果

蜜罐可以作为法律证据,证明有人试图入侵网络。如果攻击者被追踪到,可能面临法律责任。

对于shodan而言,它会识别出对应网址是否是蜜罐,并打上标识:

4.2 shodan入侵摄像头

-

输入内容,点击搜索,点击搜索结果查看详情

![[图片]](https://i-blog.csdnimg.cn/direct/d212b37f209344979addf7129e1df195.png)

-

结果中会展示该网站所用技术、开放端口、存在的漏洞等

![[图片]](https://i-blog.csdnimg.cn/direct/be84bd56f2684c30b69f2b9c796d314d.png)

-

点击跳转视频监控后台

![[图片]](https://i-blog.csdnimg.cn/direct/d3cb21b80e2947a4897bb95b1f8ef290.png)

-

尝试使用弱口令爆破。主流的视频大都存在弱口令漏洞,这个JWAS的默认密码为: 无密码 || 111111 || 666666 || 888888

-

我这里直接无密码点击登录进入了后台,因为我没安装flash插件,所以看不到内容,但已经进入了监控管理后台

因此大家需要注意,拿到互联网设备时,一定要记得修改默认初始密码,否则很容易被爆破

下载flash插件后,刷新页面:

参考文章:

https://blog.csdn.net/2302_82189125/article/details/135906275

https://get-shell.com/forum-post/6493.html

https://www.shodan.io/search/filters

https://blog.browserscan.net/zh/docs/what-is-an-asn

![123,【7】 buuctf web [极客大挑战 2019]Secret File](https://i-blog.csdnimg.cn/direct/1a72f23865ba4d0bb6044746b60af9ac.png)