写在前面:

入行一段时间了,基于个人理解整理一些东西,如有错误,欢迎各位大佬评论区指正!!!

书接上文

Autosar-Os是怎么运行的?(一)-CSDN博客

目录

1.Resources

1.1优先级反转

1.2死锁

1.3优先级上限协议&天花板优先级协议

2OS五大基础模块关系

2.1OsApplication

2.2EcucPartition

2.3Ecu core

2.4OS Core

2.5OS-Application分类

2.5.1Trusted OS-Applications

2.5.2Non-Trusted OS-Applications

1.Resources

上文中还遗留了一些问题,如果某些资源同时被task和ISR使用,这是因为当较低优先级的任务或ISR正在更新共享数据时,可能会发生任务或ISR抢占。这种情况被称为竞态条件,非常难以测试。访问需要在任务和ISR之间共享的硬件或数据可能是不可靠和不安全的。

访问共享数据的语句序列称为临界区。为了提供对临界区中引用的代码和数据的安全访问,需要强制互斥。换句话说,必须确保在临界段期间,系统中没有其他任务或二类中断能够抢占正在执行的任务。

可以将任务声明为非抢占式可以防止出现互斥问题。然而,这种方法是治标不治本的,因为它通过防止出现抢占来防止抢占带来的问题。

Autosar通过Resources给共享数据进行资源管理,能够实现两个任务不同占用同一资源。

通过调用GetResource,ReleaseResource对资源进行管理

他们是成对出现的。同时遵循严格嵌套规则。

在Davinci中添加相应Resources,并在TASK配置界面,Task Resource Ref进行引用。

1.1优先级反转

当高优先级任务被低优先级任务阻止执行时,这称为优先级反转,因为高优先级任务比低优先级任务需要更长的时间来完成它的执行。较低优先级的任务似乎优先于较高优先级的任务运行,这与实际优先级分配的预期相反。高优先级的任务被低优先级的任务阻塞。

例:存在四个TASK,他们优先级TASK1 > TASK2 > TASK3 >TASK4。TASK4和TASK1共享信号量S1.

T1时刻:TASK4先运行并占用S1,TASK1-3处于suspend状态。

T2时刻:TASK1,TASK2TASK3被激活运行,此时TASK4还没运行结束,S1没有被释放。但是由于信号量S1被TASK4占用,TASK1在判定envent的时候无法获取S1导致TASK1转移到waiting状态。

T3时刻:TASK2由于TASK进入waiting,且TASK2优先级又高于TASK4,所以TASK4被抢占,转移到READY状态。

T4时刻:TASK3由于TASK2运行完毕,且TASK3优先级又高于TASK4,所以TASK4依旧被抢占,转移到READY状态。

T5时刻:TASK3运行完毕,TASK4被抢占结束转移到RUNNING状态运行完毕后释放S1。

T6时刻:由于TASK4释放了S1,TASK1满足所有envent,于是开始转移到RUNNING。

于是,TASK1的运行被低优先级的TASK延迟了运行时间的情况称之为优先级反转。

1.2死锁

两个TASK/ISR同时因只能获取两个resource中的一个并占用,而不能同时获取到两个resoure导致无法运行的情况称之为死锁。

例:存在两个TASK,优先级:TASK1 > TASK2,TASK1和TASK2可共享两个信号量(S1,S2)

T1时刻:TASK1先运行并占用S1。

T2时刻:由于TASK1需要等待一个其他EVENT(例如其他task设置),转入waiting状态,TASK2开始运行并占用S2。

T3时刻:由于TASK1条件满足继续开始执行。TASK2转为ready状态。

T4时刻:TASK1请求占用S2,但是S2已经被TASK2占用,导致TASK1进入WATING状态,TASK2开始运行。

T5时刻:TASK2请求占用S1,但是S1已经被TASK1占用,导致TASK2进入WATING状态.

至此,TASK1和TASK2 同时进入waiting状态且不可能恢复到running,进入死锁。

1.3优先级上限协议&天花板优先级协议

在autosar OS中用于临时提升TASK 或者ISR 的优先级,以最大化减轻优先级反转的影响和避免死锁的产生。

系统中的每个资源都被分配了一个上限优先级,该优先级等于需要访问该资源的任何任务或ISR的最高优先级。当任务或ISR获得资源时,任务/ISR的运行优先级将增加到资源的最高优先级(当且仅当该优先级高于任务/ISR当前的运行优先级)。当资源被释放时,任务或ISR的优先级恢复到该任务或ISR发出呼叫之前的优先级。

例:同样存在四个TASK,优先级TASK1 > TASK2 > TASK3 >TASK4。TASK1和TASK4共享同一个信号量S1。

T1时刻:TASK4开始运行,S1被占用。

T2时刻:TASK1,TASK2,TASK3被开始激活,想要抢占TASK4,由于有priority ceiling protocol,此时TASK4的优先级被临时调整到和TASK1一样的优先级,TASK1无法抢占TASK4,且此时TASK4优先级临时比TASK2和TASK3高,所以继续运行TASK4,而TASK2,Task3进入ready状态。

T3时刻:由于TASK4运行完毕并释放S1,TASK1开始执行。

T4时刻:TASK2由于TASK1运行完成,所以转移到了running。

T5时刻:TASK3由于TASK2运行完成,所以转移到了running。

由此可见,引入了priority ceiling protocol后,最大化减小了TASK4对TASK1的的影响。

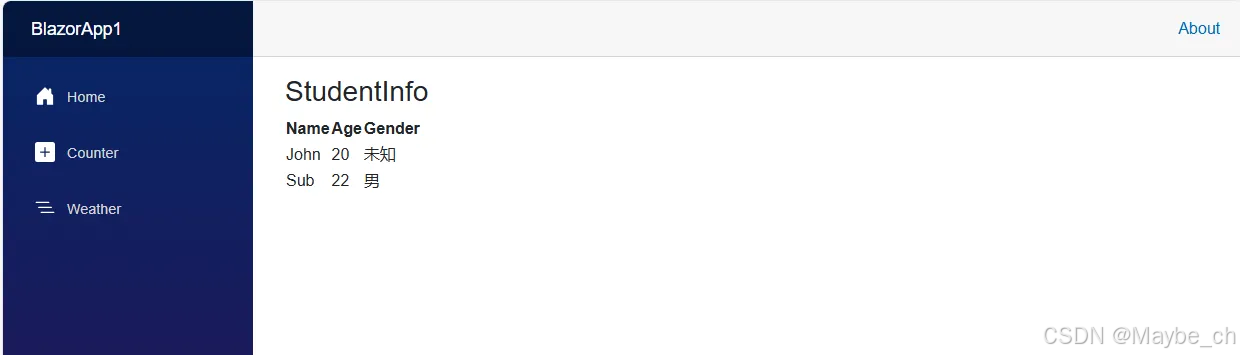

2OS五大基础模块关系

Physical core、EcucCore、EcucPartition、OS Core、OS Application这五个Autosar CP最核心的基本模块到底是什么关系呢?简单作了个图如下所示,图中描述了各模块的依赖关系,关系线上的描述是其实例化的配置举例。

- physical core:物理核,即片上硬件有几个核。

- EcuC core:autsoar 抽象出来的核,与物理核一一对应。

- Os Core:与EcuC partition同级,依赖于EcuC core,与抽象核意义对应,用于创建Os application。

- EcuC partition :为了支持memory-partitioning 和multi-core,EcuC虚拟模块中引入了EcucPartition的概念,基本用于功能安全隔离。

- Os application:OS的五大基本对象(COUNTER,ALARM,ISRS,TASK,SCHEDULE TABLE)的所在

上图中是如何理解依赖呢?比如:OS Application依赖EcucPartition,怎么依赖的呢,EcucPartition实例化出EcucPartition_Core0_xxx(也就是配置出EcucPartition_Core0_xxx),OS Application基于EcucPartition_Core0_xxx进行配置。

2.1OsApplication

由此也可以看到OsApplication依赖EcucPartition,Os Core.

OS往上的软件运行,都是基于OS Application,是OS内核用于承载各功能的容器,包含五大对象:Counter、Task、Alarm、ISR、Schedule Table;一个核,可以包含多个多个受信任(Trusted)的OS Application与非受信任(Not Trusted)的OS Application

2.2EcucPartition

由于EcucPartition基本用于功能安全隔离,也可以看到ASIL配置项。

2.3Ecu core

Ecu core依赖于Physical core,Core Id配置的就是Physical core索引号。

2.4OS Core

OS Core是对OS部署在哪几相核,启动函数,堆栈等基本功能进行定义的容器

2.5OS-Application分类

在 AUTOSAR 中,Trusted OS-Applications 和 Non-Trusted OS-Applications 是与安全性相关的两个概念,它们涉及到系统中不同部分的安全性级别和可信度。

2.5.1Trusted OS-Applications

受信任的操作系统应用程序允许在运行时禁用监控或保护功能。它们可以不受限制地访问内存、操作系统模块的API,并且不需要在运行时强制执行它们的计时行为。当处理器支持时,它们被允许在特权模式下运行。

特点:

这些应用程序在系统中被认为是高度可靠和受信任的,它们可能包含一些关键的安全功能或操作。

Trusted OS-Applications 通常会被配置在安全环境中,受到更加严格的安全措施和保护。

用途:

Trusted OS-Applications 可能包括处理敏感数据的任务、执行关键的安全操作或者运行在安全保护区域内的应用程序。

2.5.2Non-Trusted OS-Applications

不受信任的操作系统应用程序不允许在运行时禁用监控或保护功能,被视为不太可信或安全性较低的操作系统应用程序。它们限制了对内存的访问,限制了对操作系统模块API的访问,并在运行时强制执行定时行为。当处理器支持时,它们不允许以特权模式运行。

特点:

这些应用程序在系统中被认为不太可靠,可能不包含关键的安全功能,或者执行的任务相对较为普通。

Non-Trusted OS-Applications 可能被配置在普通的环境中,相对于 Trusted OS-Applications,它们的安全性要求可能较低。

用途:

Non-Trusted OS-Applications 可能包括一般的应用程序、非安全关键的任务或者在安全性要求较低的场景下执行的任务.

3.HOOK

在OSEK OS中,PreTask和PostTask Hook在具有不受限制的访问权限的OS级别上运行,因此必须受到信任。强烈建议这些Hook函数仅在调试期间使用,而不在最终产品中使用。

当OS-Application被终止时,不调用OSApplication的Shutdown和Startup Hook。可以在重新启动任务中完成OS-Application特定数据的清理。

所有特定于应用程序的Hook函数(Startup, Shutdown and Error)必须返回(不接受阻塞或无限循环)。

接下来,看看在Configurator中,这些Hook在哪配置的。