首先

打开kali,扫描主机

地址是192.168.111.143

访问网站

主页源码看一看,没啥用

老套路,

用nmap扫描一下开放端口

用dirsearch扫描一下目录

如果说扫描不到,那就可能是字典不行,换工具就完了

nmap -sV 192.168.111.143

python3 dirsearch.py -u http://192.168.111.143

目录挺多,挨个访问一下

robots.txt和textpattern有用

上面的信息说了一件事,扫描的时候使用zip后缀,说明要换个字典,扫描带有zip后缀的文件目录

在kali里使用gobuster扫描

gobuster dir --url http://192.168.67.25 --wordlist=/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x zip扫描完成后发现如下目录

有一个spammer.zip的文件

访问之后就下载下来了,解压需要输入密码

把它放到kali里边,可以使用zip2john将压缩包密码转换成哈希格式输出到1.txt,然后进行破解

zip2john spammer.zip > 1.txt

![]()

john --wordlist=密码字典路径 文件名

--wordlist 字典模式,从 文件或标准输入中读取词汇(指定字典)

John the Ripper(简称John)是一款开源的密码破解工具,它用于测试和评估密码的强度。John可以进行多种类型的密码破解,包括字典攻击、暴力破解、彩虹表攻击等。

/usr/share/wordists/rockyou.txt 是kali系统自带的密码文件,默认是个压缩包需要自行解压

重做了一遍,改成了1.txt,然后破解

john 1.txt

得到密码myspace4

输入密码,打开压缩包

输入密码,打开压缩包

账号mayer,密码lionheart

访问/textpattern/textpattern

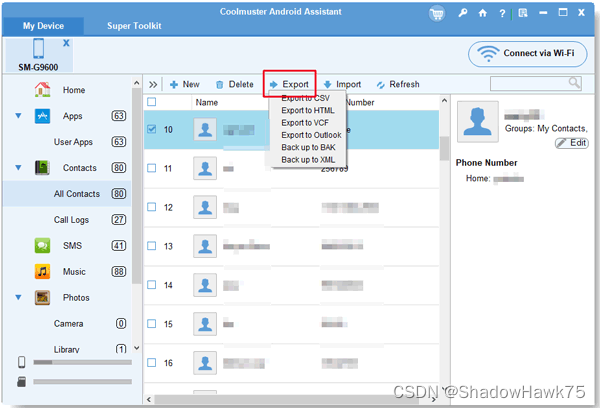

输入账号密码,进入后台,发现cms版本

finally:getshell

来到content,files下,上传文件得到shell

上传成功,来到这个界面查看上传路径

蚁剑连接