免责声明:文章来源于真实渗透测试,已获得授权,且关键信息已经打码处理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

前言

前几周根据领导安排,需要到本市一家医院进行网络安全评估测试。通过对内外网进行渗透测试,网络和安全设备的使用和部署情况,以及网络安全规章流程出具安全评估报告。本文就是记录了本次安全评估测试中渗透测试部分的内容,而且客户这边刚刚做过了一次等保测评和一次渗透测试,算一下时间这才一个月不到,又来进行测试,实在是有点难搞。

一、外网渗透测试

刚开始当然还是要从外网开始尝试,因为事先并没有进行收集信息,客户也没有给出目标清单,于是直接从一般医院比较容易出现问题的小程序开始测试。

访问小程序,发现需要注册账户进行测试,注册并配置好环境后进行抓包测试,主要尝试测试越权漏洞。点击功能点后,发现在“电子健康卡”和“就诊人管理处”发现存在个人敏感信息,并且可以通过更改 patientVisitId 参数进行越权,查看他人个人信息。可惜该参数值进行了加密,看着像是md5,但是并不知道原先的值是什么样的,没法进行遍历,那这就没法利用了。后来问了客户,客户也是说这个是才被通报过,刚修复完的。

出师不利,但是刚来第一天,也不能一点成果没有啊,于是继续找到web网站的预约就诊系统进行测试。

依旧需要注册,看来用的不是同一个数据库,注册了一个账号进行测试,但是也同样没发现什么问题。重新回到登录界面,发现如果输入的手机号不对会回显“用户不存在”。输入的手机号对,但是密码不对,会回显“密码错误”。这不就是用户名枚举漏洞吗,直接掏出默认手机号的字典进行遍历测试,成功枚举出手机号。

一般用户名枚举到这就结束了,但是这次客户不一样啊,一家省级三甲医院,就诊人数可是相当多的。掏出生成工具,生成了一个1000个本市手机号的字典,尝试进行枚举。

直接枚举出7个手机号,按照这个比例枚举出个几百个用户手机号应该没什么问题。而且经过测试,网站的登录请求包账号密码是直接明文传输的,还没有登录次数限制。完全可以在枚举出大量用户手机号后尝试进行密码喷洒,来获取弱口令账户,不过这只是一次安全测试,故而并没有继续尝试,进行此操作。

二、内网渗透测试

第二天又来到客户这边,今天要对内网进行测试了,给了一个大B段,应该不会那么坐牢了。不过有个比较意思的事情,客户这边连接内网的方式有点意想不到,这个在第一天已经沟通过,需要我们通过网线直连到他们路由器进入内网,IP地址是直接DHCP分配的。重要的是,这里说的路由器不是机柜上的商用路由器那种,而是小的家用有线路由器,没有天线只有网口,大概就是下面图片这种。

并且工位和会议室都是用的这种的,而客户又比较忙,没空管我,测试过程中基本就是会议室不开会的时候我就在会议室,开会的时候我就借用一下客户的空工位,也没人问过我。这时候我就有个奇怪的想法了,我也只是临时来的,这边每天流动性这么大,如果别人来做近源渗透是不是也能直接找个空会议室渗透?有点扯远了,但是确实在后面提供了一个测试思路。

先继续正常做内网测试,因为目标网段是一个大B段,一个人实在测试不过来,直接使用fscan工具进行扫描。像什么Druid未授权访问漏洞、Swagger-ui未授权访问漏洞、pprof信息泄露漏洞,还有一些主机高危漏洞也是直接扫描出来不少。不过倒是主机弱口令是一个没扫描出来,后面跟客户沟通才知道,这边早就设置过防护策略了,不允许办公网网段直接访问服务器的22、23这种高危端口。

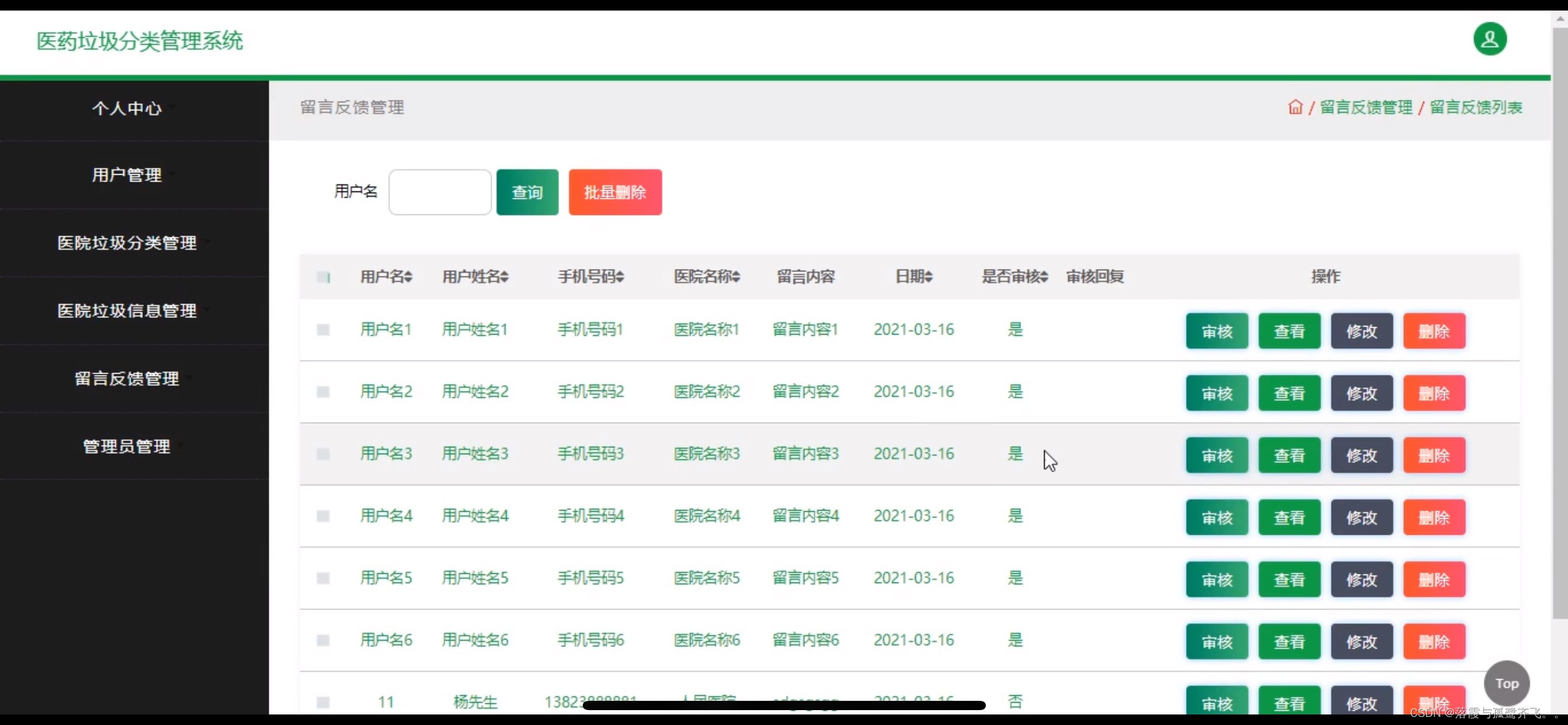

继续配合手动进行测试发现了多处网站弱口令,其中还存在小程序后台。外网小程序是没发现什么漏洞,没想到内网直接弱口令进去了,泄露了后台各种管理信息。

发现Nacos User-Agent权限绕过漏洞,利用该漏洞创建用户 test ,尝试登录Nacos后台。

进入后台之后,翻找配置文件,成功在配置文件中找到了数据库信息,发现4个数据库账号密码信息,可惜其中有两个无法登录,泄露了大量敏感信息。

考试评级系统存在phpstudy Nginx解析漏洞,可以通过上传包含恶意代码的合法文件类型到服务器进行getshell。

某后台系统存在Spring Cloud Config目录遍历漏洞,可利用该漏洞获取任意配置文件。

内网中常遇到的安防设备也是测试漏洞的重点,测试发现大华DSS数字监控系统存在SQL注入漏洞,可获取数据库信息。

三、近源渗透测试

在第二天下班走的时候我就特意观察留意了一下大厅里面自助设备情况,感觉很有戏,于是在第三天,我直接带来了自己的网线,准备做一下测试,当然这也已经提前和客户报备过了,会进行近源渗透的测试。

早在做内网渗透测试的过程中,我就开始尝试使用WIFI爆破软件爆破了能够搜索到的WIFI的密码。手机上也下载了WIFI万能钥匙尝试破解密码,可惜这两个操作一直到测试结束也没获取什么成果。

后面就是到处转一转,发现医院大厅网口直接暴露在外的问题还是挺严重的,我也尝试了直接连接,但是这种网口的需要配置IP,如果不事先了解医院IP配置的话确实有点难以利用。

没关系,一开始只是随便转转,收集一下存在的问题。刚刚也说过了,我第二天就发现了一处很有可能存在问题的地方。直接到信息科所在办公楼的一楼,这边的一楼有一排CT自助打印机,而且所有CT自助打印机也都是连接到三个小的家用有线路由器接入内网的,问题是这边还空了一个网口给我,我很难不对这个地方产生想法。

直接插上网线,依旧是DHCP自动分配IP,依旧是和办公网一样的网段,访问昨天内网渗透测试的网站也没有问题,很完美,直接进入内网。操作了一会,和保安大叔大眼瞪小眼,也没管我,问题不大。

后面继续闲逛还发现了一台显示系统错误的机器,未及时检修,可以直接退回到windows桌面,查看IP也是办公网地址。

总结

总结一下其实也没什么难度,主要是敢想敢干,毕竟技术也没怎么用到,基本上都是用工具扫描的漏洞,主要是脸皮厚一点,直接去连网口。不过人来人往的都有事急着忙,压根没人会注意到,只有保安大叔和我对上了几眼,但是也没管我,问了也没关系,大可以说“我是来做系统维护”之类的话术,一般不太会深究。还得多练练,习惯就好。