张俊钦

本文由复旦大学附属中山医院计算机网络中心副主任张俊钦撰写并投递参与“数据猿年度金猿策划活动——2024大数据产业年度优秀CIO榜单及奖项”评选。

大数据产业创新服务媒体

——聚焦数据 · 改变商业

数据要素时代,医疗数据已成为医院运营与决策的重要基石。作为公立医院高质量发展试点医院,中山医院近年来加速数智融合,持续开展“智慧医疗、智慧管理、智慧服务”三位一体的智慧医院建设,以规划引领、基础支撑、创新探索“三驾马车”驱动全院信息化和智慧化,通过构建“一体二翼三院区建设”的中山医院医疗集团的整体布局,实现了业务数据化及多院区一体化。在这个过程中,确保医院数据的安全、合规和可信,至关重要。本文围绕中山医院在医疗信息化领域的数据安全风险评估实践展开,分享医院在数据安全建设方面的实践与思考。

复旦大学附属中山医院(以下简称“中山医院”)始建于1937年,为纪念中国民主革命的先驱孙中山先生而命名,是中国人创建和管理的最早的大型综合性医院之一。中山医院是上海市第一批三级甲等医院,也是国家发展改革委首批综合类国家医学中心建设单位,国家卫生健康委公立医院高质量发展试点单位。

在中山医院80多年的发展历程中,曾创下中国医学史上诸多“第一”,载誉无数。在全国三级公立医院绩效考核中,医院始终名列前茅,连续多年获得最高评级“A++”。在2021年度申康医院绩效考核中,医院位列上海市综合类医院第一名。

中山医院的数据安全风险评估实践

为贯彻落实《网络安全法》《数据安全法》《个人信息保护法》《上海市数据条例》等法律法规,提升全市数据安全防护能力和水平,上海市委网信办发起网络数据安全风险评估试点工作,复旦大学附属中山医院积极参与,并最终入选试点工作的优秀单位及优秀案例。

数据安全风险评估工作中,我院挑选了“上海中山医院APP”“科研专病库”这两个不同的医疗典型场景作为评估对象。这是医院中面向不同使用角色、不同使用场景、开放程度截然不同的典型代表场景。

“上海中山医院APP”,面向患者提供在线预约挂号、查询、复诊等场景下的对外服务的应用,为患者在线查询数据和移动应用调用数据的典型代表场景。

“科研专病库”,是我院搭建的专病库数据平台,面向内部医生提供特定病例分析、专项病研究结果,为医生临床研究、调用数据的典型代表场景。

通过这两个场景的风险评估试点,一方面可沉淀数据安全评估经验,另一方面通过风险评估过程中识别的数据安全风险,推动后续的处置改进、安全加固等,从而实现以评促建的目的。

在具体开展数据安全风险评估工作过程中,我院采用了问卷调研+技术工具验证的方式,通过引入数据安全的专项技术工具,不仅节省了大量人力投入,同时提升了评估的效率及准确度。

问卷调研方面,我院主要参考《TC260-PG-20231A 网络安全标准实践指南——网络数据安全风险评估实施指引》。首先对指南问题调研项进行详细的梳理,然后结合医疗信息化业务场景及医院信息化系统的实际情况,对问题进行初筛,剔除数据公开等问题项后,大大精简了评估问题项。每个场景可能只需调研100+项问题,即可快速判断是否存在高危风险。

技术工具验证方面,我院经过多方调研后,引入了数据跨平台过程交互管理检测系统、数据资产自动化梳理平台等数据安全专项技术工具。事实证明,合理利用工具,可大幅提升相关的工作成效。

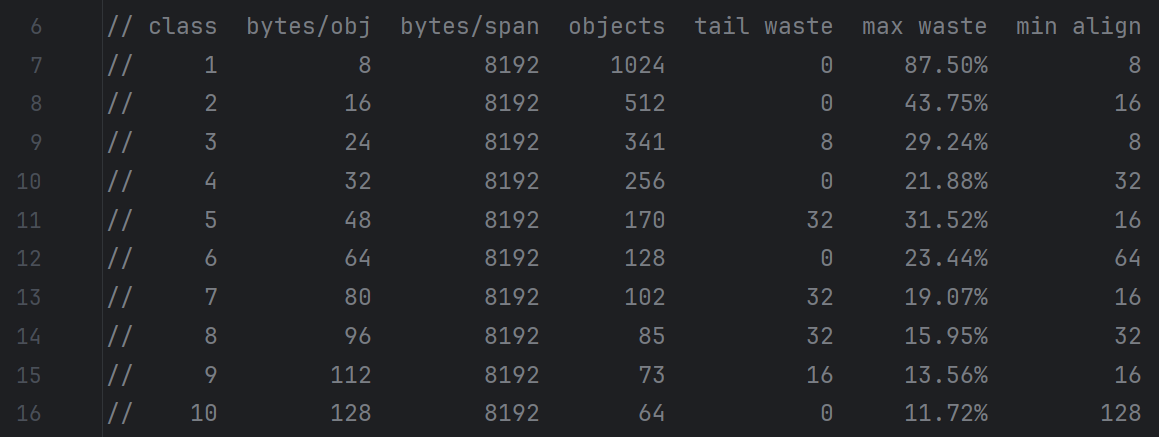

1、数据资产梳理和分类分级

在数据资产梳理和分类分级打标这部分工作,引入数据资产管理平台,对“上海中山医院APP”和“科研专病库”两个业务系统进行数据识别和分级打标。

通过数据资产自动化梳理,快速实现数据资产扫描、登记和台账建立工作,完成了数据资产调研并形成清晰明了的数据资产台账,为后续的数据安全合规工作提供基础支撑。

完成数据资产台账的梳理后,通过数据资产自动化梳理平台内置的分类分级引擎、结合实体语义模型和推荐引擎,根据本院实际的数据安全分级诉求自动化对“上海中山医院APP”和“科研专病库”完成数据打标工作,并分别输出数据分类分级报告。

引入专业工具,不仅大幅度节省时间并降低人工成本,还可输出详尽的数据分类分级报告,并从安全角度对重要数据进行多维可视化图表分析与展示。

上海中山医院APP分类分级结果

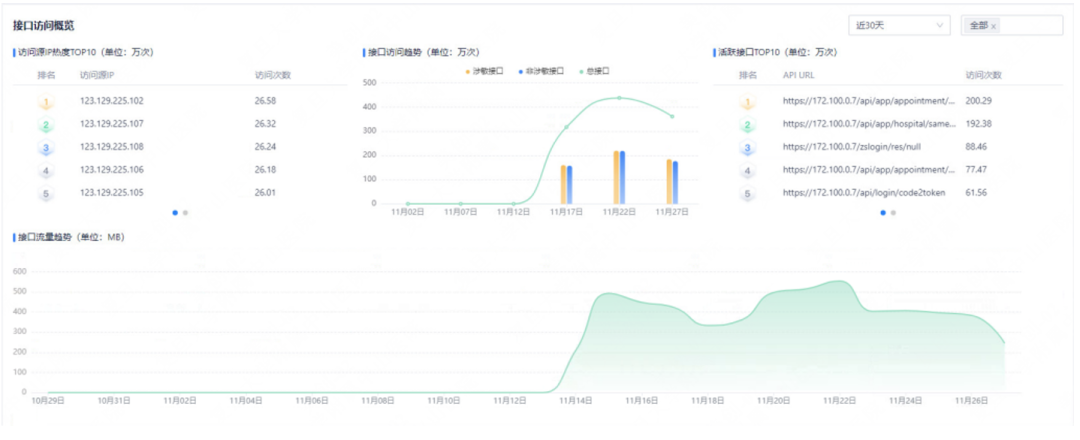

2、API安全监测

“上海中山医院APP”主要通过API方式调用数据,对数据通过API方式进行交互和数据取数用数行为进行监测是关键。基于实践经验,建议一方面可以选择专业的API数据流转监测工具,来实现自动化发现并测试API端点。另一方面根据不同的应用场景和API特性,定制化检测策略。同时持续监控与评估数据调用的API接口,并将API安全检测整合到持续集成/持续部署(CI/CD)流程中,确保覆盖软件开发的全生命周期。

API接口监测概览

3、数据权限检查

数据权限控制是数据安全的关键环节,确保只有授权用户才能访问特定的数据。通过数据跨平台过程交互管理检测系统里内置的权限探查脚本,可以审查和管理数据库和文件系统的权限设置,实现自动化权限审查、精细化权限管理、定期权限审计,为数据库运维及整体数据库安全提供切实保障。同时将系统探测出的数据权限结果与数据安全架构、策略相整合,确保数据访问控制策略的有效执行,并保持与组织数据安全需求的一致。

权限探查结果示例

4、数据能力评估

为确保数据处理过程中脱敏、加密和访问控制等关键安全措施得到有效执行,我院采用通过数据能力评估工具,对数据的整个生命周期进行全面调研与监控。基于工具的评估项筛选与数据安全基线检查技术,显著提升数据安全评估的效率和准确性。同时,根据试点工作的进度,适配工具开发并将重点项与常用项内置于评估系统中,有效缩短后续工作的调研耗时,提高整体工作效率。

数据能力评估工具示例

“以评促建,以评促改”。基于在数据安全风险评估过程中发现的敏感数据情况、高危数据风险点、数据权限探查结果等,结合数据资产管理平台、数据跨平台过程交互管理检测系统、数据安全分类分级平台等技术工具的应用情况和应用效果,我院有针对性地对数据管理制度和关键节点环节的安全能力进行了补齐,为后续建设全面数据体系化的安全防护和监管体系打下基础。

同时,遵循统一规划、分期实施、业务和安全并重的思路,我院也计划后续对全院数据安全建设情况进行整体摸排梳理,并分期、体系化建设,重点提升中山医院面向实战的数据安全运营体系的实战能力与保障能力,形成能保障业务、促进数据的闭环数据安全运营体系,既满足各项监管对于数据安全的基本要求,同时支撑中山医院的信息化、数字化建设目标。

对医疗数据安全未来的看法

展望未来,随着人工智能、大数据等技术的广泛应用,医疗数据的规模和复杂性将不断增加,叠加数据流动共享等场景需求,医疗数据安全将面临更大的挑战。

● 智能化安全防护。随着人工智能技术的不断发展,智能化安全防护将成为医疗数据安全的重要趋势。比如借助人工智能技术,进行资产自动化梳理、数据自动化打标签、敏感数据的自动识别与分级、API接口的自动化发现与持续监控、智能化应急响应等,可帮助我们更高效地开展数据安全建设工作,更有效地及时发现并处理数据安全风险,提升对数据安全事件的应对能力。

● 数据共享与隐私保护并重。在“数据要素X”的国家战略指导下,如何保障患者隐私的同时,实现医疗数据的合法合规共享和利用,需要我们不断探索新的技术手段和管理模式。

数据安全是医疗信息化建设的重要保障,也是医院高质量发展的基石。过去,中山医院在数据安全建设方面取得了一些成果。未来,我们将继续深化数据安全体系建设,为医疗数据安全保驾护航,为医院的数智化转型和高质量发展贡献力量。同时,我们也期待与业界同仁共同努力,探索推动医疗数据安全的不断创新、发展、落地,为“数字中国”“健康中国”贡献更多力量。

·关于张俊钦:

复旦大学附属中山医院计算机网络中心副主任,专注于医院网络基础架构、网络安全规划与信息化建设工作20余年,长期致力于大型综合性医院网络安全架构合理化、实战化、高效化建设的研究,探索网络安全体系化建设,拥有丰富的医院网络安全及信息化规划、建设、管理经验。

获得注册信息安全专业人员CISP(注册信息安全管理人员CISO)证书,担任上海市信息网络安全管理协会医疗卫生分会副秘书长,上海市医院协会信息管理专业委员会青年委员上海市徐汇区医学会智慧医疗信息专委会青年委员。

参编《高品质医院网络建设指南》、《数据安全治理白皮书6.0 - 卫生健康行业实践》。获评2023年上海市卫生健康行业网络安全工作先进个人,2024年CHCC中国医院建设奖--首届中国十佳医院信息工程师。

参与“5G+智慧医疗生态圈应用建设项目”、“融合5G 的医联体影像协同创新平台”项目建设。