- 恶意文件上传:攻击者可能上传包含恶意代码的文件,如病毒、木马等,这些文件被服务器执行后,可能完全控制服务器或破坏服务器安全。为避免这种情况,应实施严格的文件验证策略,只允许特定的安全文件类型上传,并在服务器端进行MIME类型和文件扩展名的检查。

- 文件覆盖 :如果服务器未妥善处理新文件的命名,上传的文件可能覆盖服务器上已存在的关键文件,导致数据丢失或系统功能受影响。应使用随机数或UUID改写文件名和文件路径,以防止文件覆盖。

- 上传大文件 :未经限制地上传过大文件可能导致服务器资源耗尽,如磁盘空间和带宽,从而引发服务拒绝(DoS)攻击。应限制文件的大小,并在前端和后端都进行大小检查,确保一致性。

- 内容安全政策绕过 :通过上传包含有害内容的文件,如交叉站点脚本(XSS)攻击载体,攻击者可能利用服务器作为传播恶意内容的平台。应对上传的文件进行内容扫描,确保它们不包含恶意代码或敏感数据。

- 隐私泄露 :上传的文件可能包含敏感信息,如果服务器未对文件访问进行适当限制,可能导致数据泄露。应设置适当的文件访问权限,确保只有授权用户可以访问或下载。

- 目录遍历攻击 :攻击者可能利用路径遍历漏洞访问服务器上的敏感文件或系统文件。应确保上传的文件不能触发目录遍历漏洞,避免攻击者利用目录遍历漏洞访问敏感文件。

- 文件上传目录设置为不可执行:只要web容器无法解析该目录下面的文件,即使攻击者上传了脚本文件,服务器本身也不会受到影响,这一点至关重要。

- 使用安全设备防御 :可以通过部署安全设备来帮助防御文件上传攻击,这些设备通过对漏洞的上传利用行为和恶意文件的上传过程进行检测。

- 及时监控和检测 :实施有效的监控和检测机制,如定期检查服务器日志文件或使用安全信息和事件管理(SIEM)系统来检测异常行为。

- 用户身份验证和授权 :只允许经过身份验证和授权的用户上传文件。这可以通过使用OAuth、API密钥或其他身份验证机制来实现。

文件上传需要考虑的安全性问题及解决方案

news2026/2/11 13:57:12

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/2247269.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

harbor和docker配置https访问

如果配置了科学上网代理,一定要做免代理的配置,不然https访问会失败。 免代理配置

Docker免代理配置

[rootnode1 harbor]#cat /etc/systemd/system/docker.service.d/http-proxy.conf

[Service]

Environment"HTTP_PROXYhttp://10.0.0.1:7897"…

SageMaker强化学习部署

强化训练

强化学习的训练与一般的深度学习不太一样。需要有一个环境,对智能体的动作,给予一个奖励并进行状态转移。用于训练的数据,是在训练的过程中产生的。

这里以一个小车上坡的强化学习作为例子,相关文档在下方

https://sa…

使用树莓派安装shairport-sync使老音响变身AirPlay音响

借助shairport-sync,可以让普通音响变成AirPlay无线音响,由于树莓派天生的低功耗,做这种事情最适合。所以架构就是树莓派安装Ubuntu24.04,在树莓派上安装shairport-sync,树莓派再通过3.5mm线连接音响。

安装Ubuntu24.…

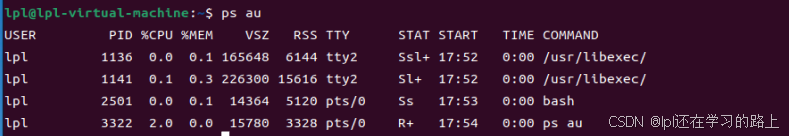

Linux---ps命令

Linux ps 命令 | 菜鸟教程 (runoob.com)

process status

用于显示进程的状态 USER: 用户名,运行此进程的用户名。PID: 进程ID(Process ID),每个进程的唯一标识号%CPU: 进程当前使用的CPU百分比%MEM: 进程当前使用的…

VLAN是什么,一个好的网络为什么要划分VLAN呢?

前言

在上一篇中讲解了交换机的工作原理,知道了交换机处理数据的转发方式,其中有两种情况会以广播方式进行发送数据,第一种是目的MAC是全F的,以及组播MAC,第二种是未知单播帧,那这个会带来什么样的问题呢&…

衡山派D133EBS 开发环境安装及SDK编译烧写镜像烧录

1.创建新文件夹,用来存放SDK包(其实本质就是路径要对就ok了),右键鼠标通过Open Git Bash here来打开git 输入命令 git clone --depth1 https://gitee.com/lcsc/luban-lite.git 来拉取,如下所示:࿰…

基于Gradle搭建Spring6.2.x版本源码阅读环境

前言

阅读源码是程序猿成长的必经一环,正所谓知其然知其所以然。我们在开发成长道路上不仅需要知道如何使用,更要懂得其背后的原理,如此方可得心应手。本篇文章旨在指导大家搭建Spring6.0以上版本的源码阅读环境,方便大家在学习源…

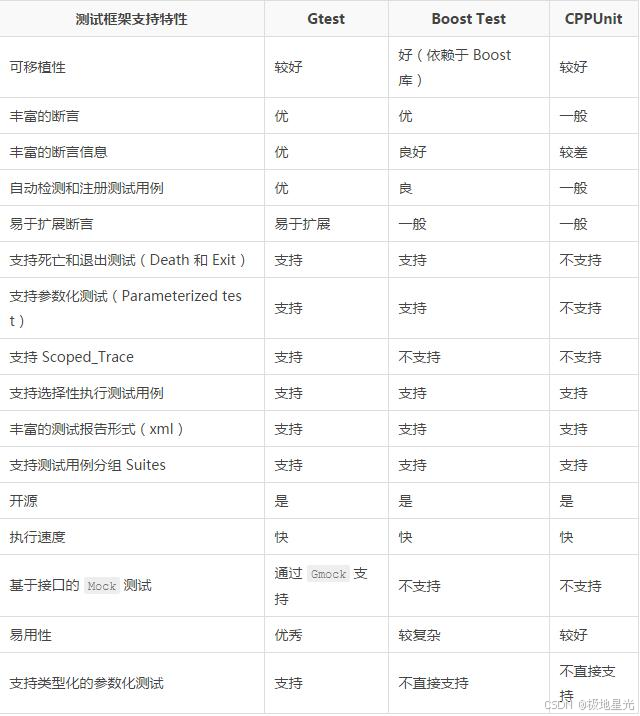

C++自动化测试:GTest 与 GitLab CI/CD 的完美融合

在现代软件开发中,自动化测试是保证代码质量和稳定性的关键手段。对于C项目而言,自动化测试尤为重要,它能有效捕捉代码中的潜在缺陷,提高代码的可维护性和可靠性。本文将重点介绍如何在C项目中结合使用Google Test(GTe…

ubuntu16.04在ros使用USB摄像头-解决could not open /dev/video0问题

首先检查摄像头 lsusb 安装 uvc camera 功能包 sudo apt-get install ros-indigo-uvc-camera 安装 image 相关功能包

sudo apt-get install ros-kinetic-image-*

sudo apt-get install ros-kinetic-rqt-image-view运行 uvc_camera 节点 首先输入roscore 然后另外开一个终端输入…

Linux:文件管理(二)——文件缓冲区

目录

一、缓冲区概念

二、缓冲区刷新机制

三、用缓冲区刷新解释下面现象。 一、缓冲区概念 缓冲区,本质就是一块内存区域。 设计缓冲区就是为了让本来要一次一次传的数据,都暂时传到缓冲区,让缓冲区刷新一次,这样只发生了一次传…

PH热榜 | 2024-11-24

DevNow 是一个精简的开源技术博客项目模版,支持 Vercel 一键部署,支持评论、搜索等功能,欢迎大家体验。 在线预览 1. AutoFlow Studio

标语:借助简化的AI质检,更快发布产品,更聪明地进行测试。

介绍&…

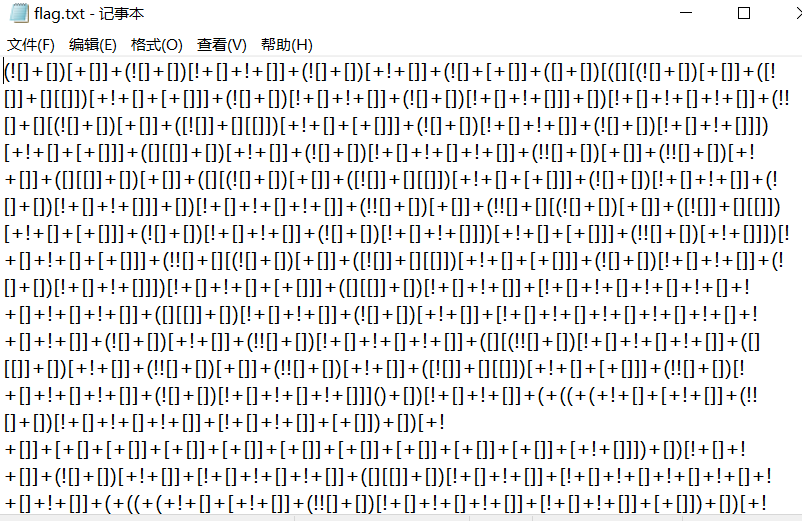

hubuctf-2024校赛-复现wp

web

easyweb1 <?php

error_reporting(0);

highlight_file(__FILE__);$flag getenv("GZCTF_FLAG");if(isset($_GET[num])){$num $_GET[num];if(preg_match("/[0-9]/", $num)){die("You are failed.");}if(intval($num)){echo $flag;}

} 利…

《图像形态学运算全解析:原理、语法及示例展示》

简介: 本文详细介绍了图像形态学中的多种运算,包括腐蚀、膨胀、开运算、闭运算、形态学梯度运算、礼帽运算以及黑帽运算。分别阐述了各运算的原理、语法格式,并通过 Python 代码结合具体示例图片(如erode.JPG、dilate.JPG、close.…

电子电气架构 -- ASIL D安全实现策略

我是穿拖鞋的汉子,魔都中坚持长期主义的汽车电子工程师。

老规矩,分享一段喜欢的文字,避免自己成为高知识低文化的工程师: 所有人的看法和评价都是暂时的,只有自己的经历是伴随一生的,几乎所有的担忧和畏惧…

禁止Chrome的自动升级

一、需求分析

因为用Chromeselenium做了网页自动化填写任务,如果Google Chrome浏览器自动升级,就会导致chromedriver加载失败,自动化任务失效,因此需要禁止Chrome浏览器的自动升级。

二、当前环境 三、实际配置

运行注册表编辑…