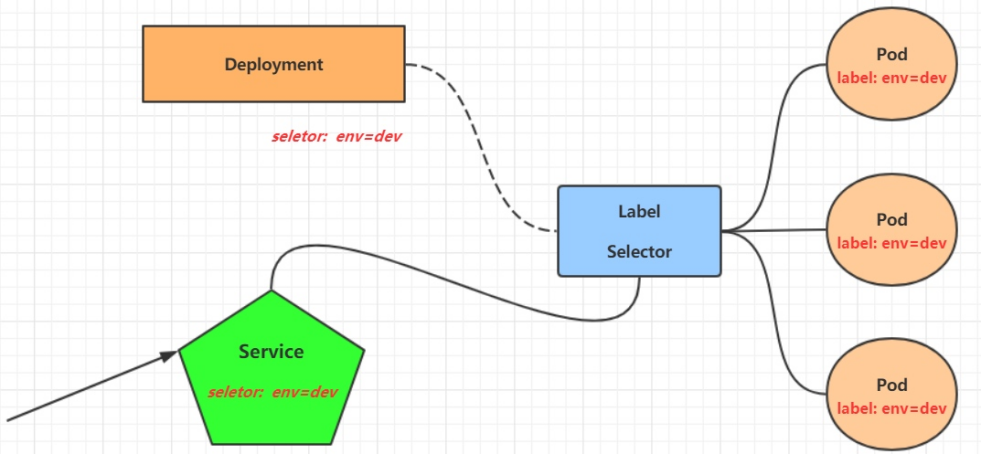

一、Service

我们能够利用Deployment创建一组Pod来提供具有高可用性的服务。

虽然每个Pod都会分配一个单独的Pod IP,然而却存在如下两问题:

- Pod IP 会随着Pod的重建产生变化

- Pod IP 仅仅是集群内可见的虚拟IP,外部无法访问

这样对于访问这个服务带来了难度。因此,Kubernetes设计了Service来解决这个问题。

Service可以看作是一组同类Pod对外的访问接口。借助Service,应用可以方便地实现服务发现和负载均衡。

操作一:创建集群内部可访问的Service

# 创建一个pod控制器,后面需要

[root@master ~]# kubectl create deploy nginx --image=nginx --port=80 -n cc

deployment.apps/nginx created

# 暴露Service

[root@master ~]# kubectl expose deploy nginx --name=svc-nginx1 --type=ClusterIP --port=80 --target-port=80 -n cc

service/svc-nginx1 exposed

# 查看service

[root@master ~]# kubectl get svc svc-nginx1 -n cc -o wide

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

svc-nginx1 ClusterIP 10.100.113.50 <none> 80/TCP 44s app=nginx这里产生了一个CLUSTER-IP,这就是Service的IP,在Service的生命周期中,这个地址是不会变动的。可以通过这个IP访问当前service对应的POD

[root@master ~]# curl 10.100.113.50:80

<!DOCTYPE html>

<html>

<head>

<title>Welcome to nginx!</title>

<style>操作二:创建集群外部也可访问的Service

上面创建的Service的type类型为ClusterIP,这个ip地址只用集群内部可访问# 如果需要创建外部也可以访问的Service,需要修改type为NodePort

# 修改type为NodePort

[root@master ~]# kubectl expose deploy nginx --name=svc-nginx2 --type=NodePort --port=80 --target-port=80 -n cc

service/svc-nginx2 exposed此时查看,会发现出现了NodePort类型的Service,而且有一对Port(80:31928/TC)

[root@master ~]# kubectl get svc svc-nginx2 -n cc -o wide

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

svc-nginx2 NodePort 10.98.54.222 <none> 80:32031/TCP 12s app=nginx接下来就可以通过集群外的主机访问 节点IP:31928访问服务了# 例如在的电脑主机上通过浏览器访问下面的地址http://192.168.100.10:31928/

删除Service

[root@master ~]# kubectl delete svc svc-nginx1 -n cc

service "svc-nginx1" deleted

[root@master ~]# kubectl delete svc svc-nginx2 -n cc

service "svc-nginx2" deletedyaml配置方式

创建一个svc-nginx.yaml,内容如下:

apiVersion: v1

kind: Service

metadata:

name: svc-nginx

namespace: cc

spec:

clusterIP: 10.109.179.231 #固定svc的内网ip

ports:

- port: 80

protocol: TCP

targetPort: 80

selector:

run: nginx

type: ClusterIP然后就可以执行对应的创建和删除命令了:

创建:kubectl create -f svc-nginx.yaml

删除:kubectl delete -f svc-nginx.yaml

二、pod详解

pod的资源清单

apiVersion: v1 #必选,版本号,例如v1

kind: Pod #必选,资源类型,例如 Pod

metadata: #必选,元数据

name: string #必选,Pod名称

namespace: string #Pod所属的命名空间,默认为"default"

labels: #自定义标签列表

- name: string

spec: #必选,Pod中容器的详细定义

containers: #必选,Pod中容器列表

- name: string #必选,容器名称

image: string #必选,容器的镜像名称

imagePullPolicy: [ Always|Never|IfNotPresent ] #获取镜像的策略

command: [string] #容器的启动命令列表,如不指定,使用打包时使用的启动命令

args: [string] #容器的启动命令参数列表

workingDir: string #容器的工作目录

volumeMounts: #挂载到容器内部的存储卷配置

- name: string #引用pod定义的共享存储卷的名称,需用volumes[]部分定义的的卷名

mountPath: string #存储卷在容器内mount的绝对路径,应少于512字符

readOnly: boolean #是否为只读模式

ports: #需要暴露的端口库号列表

- name: string #端口的名称

containerPort: int #容器需要监听的端口号

hostPort: int #容器所在主机需要监听的端口号,默认与Container相同

protocol: string #端口协议,支持TCP和UDP,默认TCP

env: #容器运行前需设置的环境变量列表

- name: string #环境变量名称

value: string #环境变量的值

resources: #资源限制和请求的设置

limits: #资源限制的设置

cpu: string #Cpu的限制,单位为core数,将用于docker run --cpu-shares参数

memory: string #内存限制,单位可以为Mib/Gib,将用于docker run --memory参数

requests: #资源请求的设置

cpu: string #Cpu请求,容器启动的初始可用数量

memory: string #内存请求,容器启动的初始可用数量

lifecycle: #生命周期钩子

postStart: #容器启动后立即执行此钩子,如果执行失败,会根据重启策略进行重启

preStop: #容器终止前执行此钩子,无论结果如何,容器都会终止

livenessProbe: #对Pod内各容器健康检查的设置,当探测无响应几次后将自动重启该容器

exec: #对Pod容器内检查方式设置为exec方式

command: [string] #exec方式需要制定的命令或脚本

httpGet: #对Pod内个容器健康检查方法设置为HttpGet,需要制定Path、port

path: string

port: number

host: string

scheme: string

HttpHeaders:

- name: string

value: string

tcpSocket: #对Pod内个容器健康检查方式设置为tcpSocket方式

port: number

initialDelaySeconds: 0 #容器启动完成后首次探测的时间,单位为秒

timeoutSeconds: 0 #对容器健康检查探测等待响应的超时时间,单位秒,默认1秒

periodSeconds: 0 #对容器监控检查的定期探测时间设置,单位秒,默认10秒一次

successThreshold: 0

failureThreshold: 0

securityContext:

privileged: false

restartPolicy: [Always | Never | OnFailure] #Pod的重启策略

nodeName: <string> #设置NodeName表示将该Pod调度到指定到名称的node节点上

nodeSelector: obeject #设置NodeSelector表示将该Pod调度到包含这个label的node上

imagePullSecrets: #Pull镜像时使用的secret名称,以key:secretkey格式指定

- name: string

hostNetwork: false #是否使用主机网络模式,默认为false,如果设置为true,表示使用宿主机网络

volumes: #在该pod上定义共享存储卷列表

- name: string #共享存储卷名称 (volumes类型有很多种)

emptyDir: {} #类型为emtyDir的存储卷,与Pod同生命周期的一个临时目录。为空值

hostPath: string #类型为hostPath的存储卷,表示挂载Pod所在宿主机的目录

path: string #Pod所在宿主机的目录,将被用于同期中mount的目录

secret: #类型为secret的存储卷,挂载集群与定义的secret对象到容器内部

scretname: string

items:

- key: string

path: string

configMap: #类型为configMap的存储卷,挂载预定义的configMap对象到容器内部

name: string

items:

- key: string

path: string在这里,可通过一个命令来查看每种资源的可配置项# kubectl explain 资源类型

查看某种资源可以配置的一级属性# kubectl explain 资源类型.属性 查看属性的子属性

[root@k8s-master01 ~]# kubectl explain pod

KIND: Pod

VERSION: v1

FIELDS:

apiVersion <string>

kind <string>

metadata <Object>

spec <Object>

status <Object>

# 查看子属性

[root@k8s-master01 ~]# kubectl explain pod.metadata

KIND: Pod

VERSION: v1

RESOURCE: metadata <Object>

FIELDS:

annotations <map[string]string>

clusterName <string>

creationTimestamp <string>

deletionGracePeriodSeconds <integer>

deletionTimestamp <string>

finalizers <[]string>

generateName <string>

generation <integer>

labels <map[string]string>

managedFields <[]Object>

name <string>

namespace <string>

ownerReferences <[]Object>

resourceVersion <string>

selfLink <string>

uid <string>在kubernetes中基本所有资源的一级属性都是一样的,主要包含5部分:

1、apiVersion 版本,由kubernetes内部定义,版本号必须可以用 kubectl api-versions 查询到

2、kind 类型,由kubernetes内部定义,版本号必须可以用 kubectl api-resources 查询到

3、metadata 元数据,主要是资源标识和说明,常用的有name、namespace、labels等

4、spec描述,这是配置中最重要的一部分,里面是对各种资源配置的详细描述

5、status状态信息,里面的内容不需要定义,由kubernetes自动生成

在上面的属性中,spec是接下来研究的重点,继续看下它的常见子属性:

1、containers <[]Object> 容器列表,用于定义容器的详细信息

2、nodeName 根据nodeName的值将pod调度到指定的Node节点上

3、nodeSelector <map[]> 根据NodeSelector中定义的信息选择将该Pod调度到包含这些label的Node 上

4、hostNetwork 是否使用主机网络模式,默认为false,如果设置为true,表示使用宿主机网络

5、volumes <[]Object> 存储卷,用于定义Pod上面挂载的存储信息

6、restartPolicy 重启策略,表示Pod在遇到故障的时候的处理策略

pod配置

本小节主要来研究pod.spec.containers属性,这也是pod配置中最为关键的一项配置。

[root@master01 ~]# kubectl explain pod.spec.containers

KIND: Pod

VERSION: v1

RESOURCE: containers <[ ]Object> # 数组,代表可以有多个容器

FIELDS:

name <string> # 容器名称

image <string> # 容器需要的镜像地址

imagePullPolicy <string> # 镜像拉取策略

command <[ ]string> # 容器的启动命令列表,如不指定,使用打包时使用的启动命令

args <[ ]string> # 容器的启动命令需要的参数列表

env <[ ]Object> # 容器环境变量的配置

ports <[ ]Object> # 容器需要暴露的端口号列表

resources <Object> # 资源限制和资源请求的设置基本配置

创建pod-base.yaml文件,内容如下:

apiVersion: v1

kind: Pod

metadata:

name: pod-base

namespace: test

labels:

user: user1

spec:

containers:

- name: nginx

image: nginx:1.17.1

- name: busybox

image: busybox:1.30上面定义了一个比较简单Pod的配置,里面有两个容器:

nginx:用1.17.1版本的nginx镜像创建,(nginx是一个轻量级web容器)

busybox:用1.30版本的busybox镜像创建,(busybox是一个小巧的linux命令集合)

[root@master ~]# kubectl create -f pod-base.yaml

pod/pod-base created

[root@master ~]# kubectl get pod -n test

NAME READY STATUS RESTARTS AGE

pod-base 0/2 ContainerCreating 0 12s镜像拉取

创建pod-imagepullpolicy.yaml文件:

apiVersion: v1

kind: Pod

metadata:

name: pod-imagepullpolicy

namespace: test

spec:

containers:

- name: nginx

image: nginx:1.17.1

imagePullPolicy: Never

- name: busybox

image: busybox:1.30imagePullPolicy,用于设置镜像拉取策略,kubernetes支持配置三种拉取策略:

- Always:总是从远程仓库拉取镜像(一直远程下载)

- IfNotPresent:本地有则使用本地镜像,本地没有则从远程仓库拉取镜像(本地有就本地 本地没远程下载)

- Never:只使用本地镜像,从不去远程仓库拉取,本地没有就报错 (一直使用本地)

默认值说明:

如果镜像tag为具体版本号, 默认策略是:IfNotPresent

如果镜像tag为:latest(最终版本) ,默认策略是always

启动命令

在前面的案例中,一直有一个问题没有解决,就是的busybox容器一直没有成功运行,那么到底是什么原因导致这个容器的故障呢?

原来busybox并不是一个程序,而是类似于一个工具类的集合,kubernetes集群启动管理后,它会自动关闭。解决方法就是让其一直在运行,这就用到了command配置。

创建pod-command.yaml文件,内容如下:

apiVersion: v1

kind: Pod

metadata:

name: pod-command1

namespace: test

spec:

containers:

- name: nginx

image: nginx:1.17.1

imagePullPolicy: Never

- name: busybox

image: busybox:1.30

imagePullPolicy: Never

command: ["/bin/sh","-c","touch /tmp/hello.txt;while true;do /bin/echo $(date +%T) >> /tmp/hello.txt; sleep 3; done;"]command,用于在pod中的容器初始化完毕之后运行一个命令。

稍微解释下上面命令的意思:

“/bin/sh”,“-c”, 使用sh执行命令;

touch /tmp/hello.txt; 创建一个/tmp/hello.txt 文件;

while true;do /bin/echo $(date +%T) >> /tmp/hello.txt; sleep 3; done; 每隔3秒向文件中写入当前时间。

此时再去查看

[root@master ~]# kubectl create -f pod-command.yaml

pod/pod-command1 created

[root@master ~]# kubectl get pods -n test

pod-command1 2/2 Running 0 2s进入pod中的busybox容器,查看文件内容

补充一个命令: kubectl exec pod名称 -n 命名空间 -it -c 容器名称 /bin/sh 在容器内部执行命令

使用这个命令就可以进入某个容器的内部,然后进行相关操作了

比如,可以查看txt文件的内容

[root@master ~]# kubectl exec pod-command1 -n test -it -c busybox /bin/sh

kubectl exec [POD] [COMMAND] is DEPRECATED and will be removed in a future version. Use kubectl exec [POD] -- [COMMAND] instead.

/ # tail -f /tmp/hello.txt

17:22:11

17:22:14

17:22:17

17:22:20

17:22:23

17:22:26特别说明:

通过上面发现command已经可以完成启动命令和传递参数的功能,为什么这里还要提供一个args选项,用于传递参数呢?这其实跟docker有点关系,kubernetes中的command、args两项其实是实现覆盖Dockerfile中ENTRYPOINT的功能。

- 如果command和args均没有写,那么用Dockerfile的配置。

- 如果command写了,但args没有写,那么Dockerfile默认的配置会被忽略,执行输入的command。

- 如果command没写,但args写了,那么Dockerfile中配置的ENTRYPOINT的命令会被执行,使用当前args的参数。

- 如果command和args都写了,那么Dockerfile的配置被忽略,执行command并追加上args参数。

环境变量

创建pod-env.yaml文件:

apiVersion: v1

kind: Pod

metadata:

name: pod-env

namespace: test

spec:

containers:

- name: busybox

image: busybox:1.30

imagePullPolicy: Never

command: ["/bin/sh","-c","while true;do /bin/echo $(date +%T);sleep 60; done;"]

env:

- name: "username"

value: "admin"

- name: "password"

value: "redhat"env,环境变量,用于在pod中的容器设置环境变量

[root@master ~]# kubectl create -f pod-env.yaml

pod/pod-env created

pod-env 1/1 Running 0 16s

[root@master ~]# kubectl exec pod-env -n test -c busybox -it /bin/sh

kubectl exec [POD] [COMMAND] is DEPRECATED and will be removed in a future version. Use kubectl exec [POD] -- [COMMAND] instead.

/ # echo $username

admin

/ # echo $password

redhat

/ #这种方式不是很推荐,推荐将这些配置单独存储在配置文件中,这种方式将在以后介绍。

端口配置

现在来介绍容器的端口设置,也就是containers的ports选项。

首先看下ports支持的子选项:

[root@k8s-master01 ~]# kubectl explain pod.spec.containers.ports

KIND: Pod

VERSION: v1

RESOURCE: ports <[ ]Object>

FIELDS:

name <string> # 端口名称,如果指定,必须保证name在pod中是唯一的

containerPort<integer> # 容器要监听的端口(0<x<65536)

hostPort <integer> # 容器要在主机上公开的端口,如果设置,主机上只能运行容器的一个副本(一般省略)

hostIP <string> # 要将外部端口绑定到的主机IP(一般省略)

protocol <string> # 端口协议。必须是UDP、TCP或SCTP。默认为“TCP”接下来,编写一个测试案例,创建pod-ports.yaml:

apiVersion: v1

kind: Pod

metadata:

name: pod-ports

namespace: test

spec:

containers:

- name: nginx

image: nginx:1.17.1

imagePullPolicy: Never

ports:

- name: nginx-port

containerPort: 80

protocol: TCP

[root@master ~]# kubectl create -f pod-ports.yaml

pod/pod-ports created

[root@master ~]# kubectl get pod -n test

pod-ports 1/1 Running 0 10s

# 查看

[root@master ~]# kubectl get pod pod-ports -n test -o yaml

......

spec:

containers:

- image: nginx:1.17.1

imagePullPolicy: Never

name: nginx

ports:

- containerPort: 80

name: nginx-port

protocol: TCP访问容器中的程序需要使用的是Podip:containerPort

[root@master ~]# kubectl get pod pod-ports -n test -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

pod-ports 1/1 Running 0 3m40s 10.244.1.16 node1 <none> <none>

[root@master ~]# curl http://10.244.1.16:80资源配额

容器中的程序要运行,肯定是要占用一定资源的,比如cpu和内存等,如果不对某个容器的资源做限制,那么它就可能吃掉大量资源,导致其它容器无法运行。针对这种情况,kubernetes提供了对内存和cpu的资源进行配额的机制,这种机制主要通过resources选项实现,他有两个子选项:

- limits:用于限制运行时容器的最大占用资源,当容器占用资源超过limits时会被终止,并进行重启

- requests :用于设置容器需要的最小资源,如果环境资源不够,容器将无法启动

可以通过上面两个选项设置资源的上下限。

接下来,编写一个测试案例,创建pod-resources.yaml:

apiVersion: v1

kind: Pod

metadata:

name: pod-resources

namespace: test

spec:

containers:

- name: nginx

image: nginx:1.17.1

imagePullPolicy: Never

resources: //资源限制

limits: //资源限制(上限)

cpu: "2" //cpu限制,单位是core数

memory: "10Gi" //内存限制

requests: //请求资源

cpu: "1"

memory: "10Mi"在这对cpu和memory的单位做一个说明:

- cpu:core数,可以为整数或小数

- memory: 内存大小,可以使用Gi、Mi、G、M等形式

[root@master ~]# kubectl create -f pod-resources.yaml

pod/pod-resources created

[root@master ~]# kubectl get pods -n test

pod-resources 1/1 Running 0 10s先停止删除该pod

[root@master ~]# kubectl delete -f pod-resources.yaml

pod "pod-resources" deleted再编辑pod,修改resources.requests.memory的值为10Gi

[root@master ~]# vim pod-resources.yaml

[root@master ~]# kubectl create -f pod-resources.yaml

pod/pod-resources created

[root@master ~]# kubectl get pods -n test

pod-resources 0/1 Pending 0 16s

# 查看详细信息

[root@master ~]# kubectl describe pod pod-resources -n test

Warning FailedScheduling 87s default-scheduler 0/3 nodes are available: 1 node(s) had untolerated taint {node-role.kubernetes.io/control-plane: }, 3 Insufficient memory. preemption: 0/3 nodes are available: 1 Preemption is not helpful for scheduling, 2 No preemption victims found for incoming pod.