在当今快速发展的技术环境中,网络和物理安全融合变得比以往任何时候都更加重要。随着物联网 (IoT) 和工业物联网 (IIoT) 的兴起,组织在保护数字和物理资产方面面临着独特的挑战。

本文探讨了安全融合的概念、说明其重要性的实际事件以及整合网络和物理安全措施的最佳实践。

了解网络和物理安全的融合

网络与物理安全融合是指将传统的物理安全措施与现代网络安全协议相结合。这种整体方法可确保解决所有潜在的切入点和漏洞,从而提供针对各种威胁的全面保护。

物联网和工业物联网的兴起

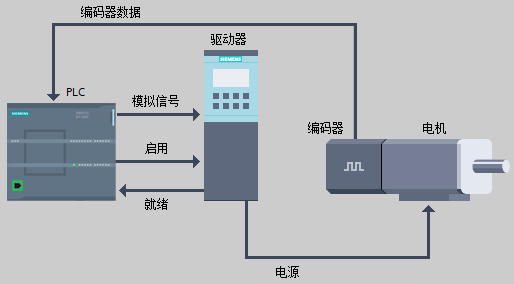

IoT(物联网)是指通过互联网进行通信和交换数据的庞大互联设备网络。这些设备包括智能家电、安全摄像头,甚至智能冰箱。另一方面,IIoT(工业物联网)涉及物联网的工业应用,例如智能制造系统和工业控制系统。

虽然物联网和工业物联网技术在效率和便利性方面都具有显著优势,但它们也带来了新的漏洞。许多物联网设备的设计安全功能很少,因此成为网络犯罪分子的诱人目标。如果这些设备的设计和部署缺乏严格的安全措施,可能会导致严重后果。

现实世界事件凸显融合的必要性

以下三起值得注意的事件凸显了融合的必要性:

1. Mirai 僵尸网络攻击

2016 年的 Mirai 僵尸网络攻击利用物联网设备中的漏洞发起大规模分布式拒绝服务 (DDoS) 攻击,破坏了 Twitter、Netflix 和 Reddit 等主要网站。Mirai 通过在互联网上扫描具有默认密码的易受攻击的物联网设备来传播。它使用 62 个常用默认用户名和密码列表来访问这些设备。一旦被感染,这些设备就会成为 Mirai 僵尸网络的一部分,可以远程控制它以发起 DDoS 攻击。这一事件强调了物联网设备中强大的安全措施(包括严格的密码策略)的迫切需要以及定期固件更新的重要性。

2. 赌场鱼缸黑客攻击

2018 年,北美一家赌场遭遇入侵,黑客利用了基于物联网的鱼缸监控系统的漏洞。鱼缸的传感器连接到一台电脑上,用于调节鱼缸的温度、食物和清洁度。黑客利用温度计的漏洞进入赌场网络。进入网络后,攻击者横向移动以访问赌场的高价值数据库。此案例清楚地说明了将不安全的物联网设备集成到关键网络基础设施中的风险,并强调了网络分段和严格访问控制的重要性。

许多物联网设备的设计都只具备最低限度的安全功能,因此很容易成为网络犯罪分子的目标。如果这些设备的设计和部署缺乏严格的安全措施,则可能导致严重后果。

3. WannaCry 勒索软件攻击

2017 年的 WannaCry 勒索软件攻击影响了全球众多组织,包括医院和教育机构。勒索软件利用 Windows 操作系统中未修补的漏洞,加密数据并索要赎金。这次攻击表明忽视软件更新的破坏性影响,并强调需要采取主动的网络安全措施来防范勒索软件威胁。

整合网络和物理安全的最佳实践

采取以下政策对于减轻网络安全攻击对企业和关键基础设施造成的破坏性影响至关重要。

■ 全面风险评估: 组织应进行全面的风险评估,以识别其物理和数字基础设施中的潜在漏洞。这涉及评估物联网设备、网络配置和物理安全措施,以保护所有潜在入口点。典型示例包括确保使用加密、安全协议、密码管理等。

■ 定期更新固件和软件: 保持固件和软件更新对于防范已知漏洞至关重要。制造商和集成商应确保物联网设备和其他连接系统及时更新,以降低安全风险。

■ 网络分段: 对网络进行分段,将关键系统与安全性较低的设备隔离开来,可以防止攻击者的横向移动。这涉及为物联网设备、敏感数据和操作系统创建单独的网络区域,每个区域都有自己的安全协议。

■ 强大的访问控制: 实施强大的访问控制,例如多因素身份验证和基于角色的访问,可以显著增强安全性。零信任是新兴的标准,默认情况下不信任任何人。这确保只有授权人员才能访问敏感系统和数据。

■ 员工培训和意识:定期培训计划可以让员工掌握识别和应对安全威胁的知识。这包括了解网络安全最佳实践的重要性、识别网络钓鱼企图以及知道如何报告可疑活动。

■ 高级监控和监视: 利用具有人工智能分析功能的高级监控系统可以增强物理和网络安全。这些系统可以检测异常行为、检测场景中的异常、识别面部并实时识别潜在威胁,从而提供主动的安全方法。

■ 与值得信赖的供应商合作: 与信誉良好的供应商合作至关重要,这些供应商优先考虑产品和服务的安全性。组织应审查供应商的安全实践,并确保他们遵守行业标准和最佳实践。对于安全摄像头等设备,确保供应商遵守 NIST(美国国家标准与技术研究所)的 FIPS 140-2 Level 3 等严格标准,以保护设备免受攻击。

网络和物理安全的融合不仅是一种趋势,而且是现代威胁形势下的必然选择。随着物理资产和数字资产之间的界限越来越模糊,统一的安全方法可以提供针对各种威胁的强大保护。

通过采用最佳实践并利用先进技术,组织可以保护其资产、保护其数据并确保其员工和客户的安全。