H3C GRE over IPsec VPN 实验

实验拓扑

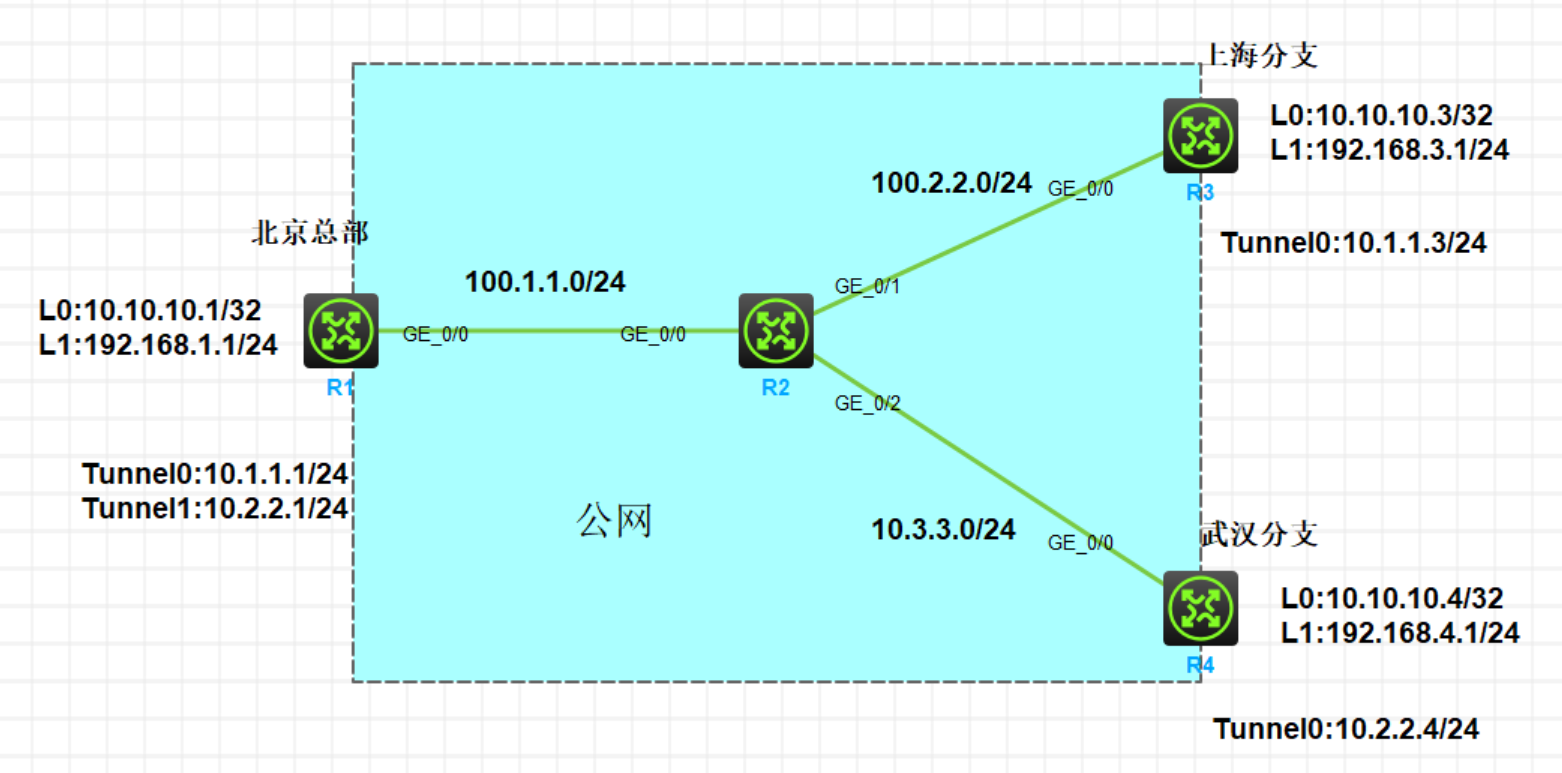

实验需求

- 某企业北京总部、上海分支、武汉分支分别通过 R1,R3,R4 接入互联网,配置默认路由连通公网

- 按照图示配置 IP 地址,R1,R3,R4 分别配置 Loopback0 口匹配感兴趣流,Loopback1 口模拟业务网段

- 北京总部拥有固定公网地址,在 R2 上配置 DHCP,对 R3 和 R4 动态分配 IP 地址,IP 地址网段如图

- 北京总部、上海分支、武汉分支配置 GRE over IPsec VPN 连通内网,要求北京总部使用模板来简化配置

- 总部和分支之间配置 RIPv2 传递内网路由

实验步骤

配置 IP 地址

[R1]display ip interface brief

*down: administratively down

(s): spoofing (l): loopback

Interface Physical Protocol IP address/Mask VPN instance Description

GE0/0 up up 100.1.1.1/24 -- --

Loop0 up up(s) 10.10.10.1/32 -- --

Loop1 up up(s) 192.168.1.1/24 -- --

[R2]display ip interface brief

*down: administratively down

(s): spoofing (l): loopback

Interface Physical Protocol IP address/Mask VPN instance Description

GE0/0 up up 100.1.1.2/24 -- --

GE0/1 up up 100.2.2.2/24 -- --

GE0/2 up up 100.3.3.2/24 -- --

[R3]display ip interface brief

*down: administratively down

(s): spoofing (l): loopback

Interface Physical Protocol IP address/Mask VPN instance Description

Loop0 up up(s) 10.10.10.3/32 -- --

Loop1 up up(s) 192.168.3.1/24 -- --

[R4]display ip interface brief

*down: administratively down

(s): spoofing (l): loopback

Interface Physical Protocol IP address/Mask VPN instance Description

Loop0 up up(s) 10.10.10.4/32 -- --

Loop1 up up(s) 192.168.4.1/24 -- --

R1配置默认路由指向公网

[R1]ip route-static 0.0.0.0 0 100.1.1.2

R2 上配置 DHCP,对 R3 和 R4 动态分配 IP 地址

[R2]dhcp enable

[R2]dhcp server ip-pool shanghai

[R2-dhcp-pool-shanghai]gateway-list 100.2.2.2

[R2-dhcp-pool-shanghai]network 100.2.2.0 mask 255.255.255.0

[R2-dhcp-pool-shanghai]quit

[R2]dhcp server ip-pool wuhan

[R2-dhcp-pool-wuhan]gateway-list 100.3.3.2

[R2-dhcp-pool-wuhan]network 100.3.3.0 mask 255.255.255.0

[R3]interface GigabitEthernet 0/0

[R3-GigabitEthernet0/0]ip address dhcp-alloc

[R4]interface GigabitEthernet 0/0

[R4-GigabitEthernet0/0]ip address dhcp-alloc

在R1上配置GRE over IPsec

在 R1 上创建 GRE Tunnel 口,配置 IP 地址,并指定源地址和目的地址为两端 Loopback0 口地址

分析:由于需要配置 GRE over IPsec,所以 Tunnel 口的源地址和目的地址配置为两端 Loopback0 口,且根据图示,Tunnel0 口对应 R3,Tunnel1 口对应 R4

[R1]interface Tunnel 0 mode gre

[R1-Tunnel0]ip address 10.1.1.1 255.255.255.0 //配置Tunnel口IP

[R1-Tunnel0]source LoopBack0 //源地址为本端loopback0口

[R1-Tunnel0]destination 10.10.10.3 //目的地址为上海分支loopback0地址(10.10.10.3)

[R1-Tunnel0]description to shanghai //备注 to 上海

[R1]interface Tunnel 1 mode gre

[R1-Tunnel1]ip address 10.2.2.1 255.255.255.0 //配置Tunnel口IP

[R1-Tunnel1]source LoopBack0 //源地址为本端loopback0口

[R1-Tunnel1]destination 10.10.10.4 //目的地址为武汉分支loopback0地址(10.10.10.3)

[R1-Tunnel1]description to wuhan 备注 to 武汉

在 R1 上配置 FQDN 名为 branch

分析:由于总部拥有固定公网 IP,但分支没有固定 IP 地址,所以必须使用野蛮模式来连接 VPN,只能通过 FQDN 名称来识别对端身份

[R