今日受害者网址:https://fanyi.youdao.com/

最近收到粉丝反馈,有道翻译网站添加了反调试功能,出现了打不开控制台的情况

那么,今天就加餐讲一下如何过掉有道的反调试吧~

我进去测试了一下,发现就是右键检查/f12打开控制台,会导致有道翻译的页面被关闭/退回前一个加载的网页,也就是说控制台调试被检测了

像这种关闭窗口/返回上一个页面都是比较明显的反调试手段(有明显的行为动作),这就好像后台开发人员专门提醒你我使用检测控制台打开的反调试了,你快来试试怎么过我的反调试吧😂

那我们就尝试一下呗~

既然是检测反调试了,那么我们就准备工作就要做到位一点

1、开启浏览器隐身窗口

控制台设置为悬浮的状态

2、打上脚本断点,尝试寻找反调试的代码位置

3、手动输入目标网址

由于网址暴露了比较明显的关闭窗口动作,所以我们手动输入window.close观察在哪里调用了这个接口

下图的这个位置就非常可疑,除了window.close还出现了window.history.back()

我们直接在可疑位置下断,观察是在哪里调用的这个函数

断下之后我们依次向上查找

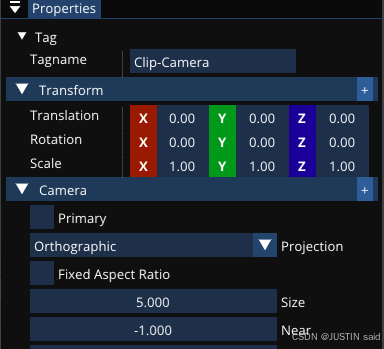

如果devtool开启的处理方法:

调用检测代码:

每隔一段时间检测一下网页有没有被调试

ok,别烦了,就是你了,直接360°无死角打上断点,观察代码走向哪个分支

显然,如果我们能够走到return t("token passed");就可以绕过V(fe);反调试代码

至于怎么绕过?可以尝试使用本地替换修改源码,让他走向我们预期的分支

我们先取消断点,然后取消代码格式化

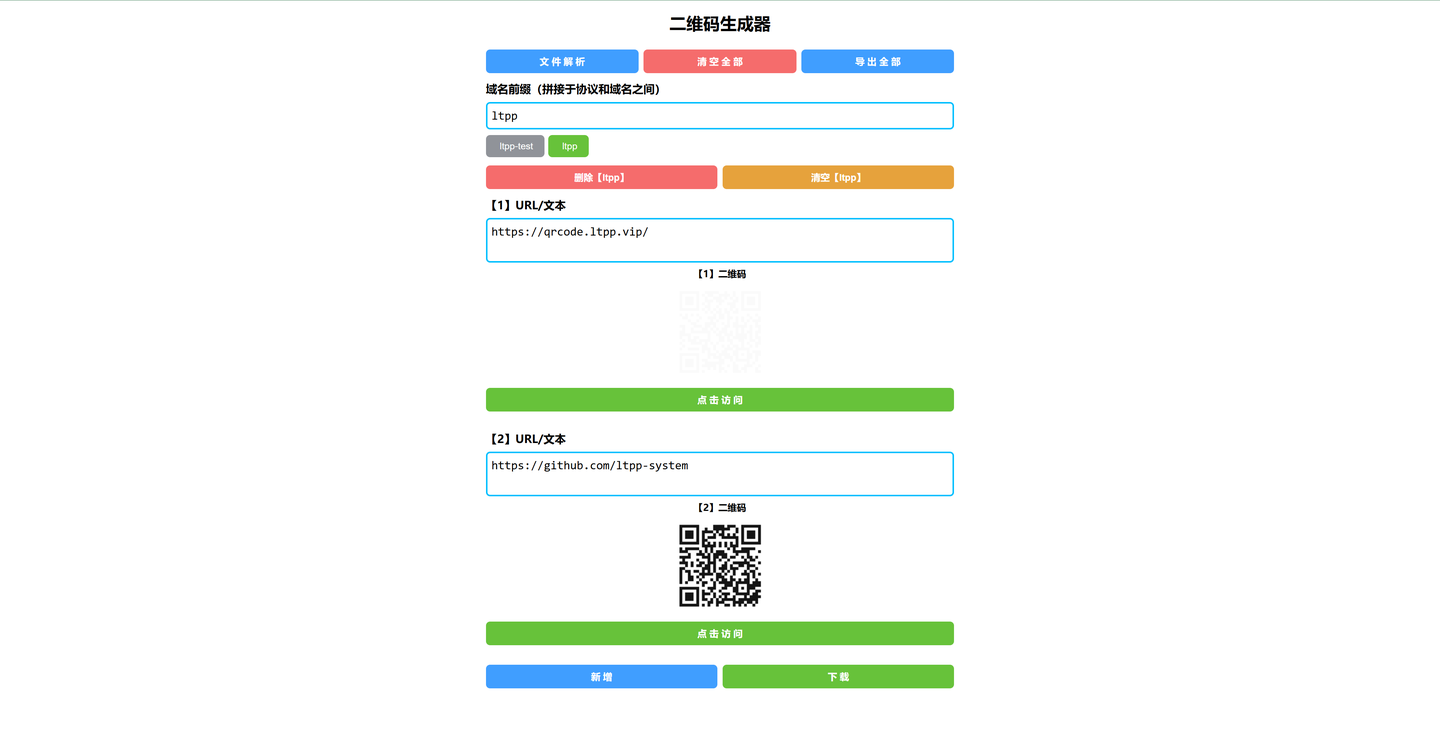

然后启用本地替换:

再进行格式化,此时就可以修改我们的代码了

将上面代码剪切放下来

这样既达到了预定目的,还能防止网页进行crc全代码校验😋

本地替换之后,重新输入网址

果不其然,进入到我们预先设定的陷阱当中😂

再次点击运行,就进入我们熟悉的页面了🙂🙂

至于加密参数怎么追踪,可以参考另外一篇文章: js逆向——2024最新有道翻译(练习一)

ok,今天的你就到此为止吧,明天还要接着🐺啊