文章目录

- 0 前言

- 1 项目运行效果

- 2 设计概要

- 3 最后

0 前言

🔥这两年开始毕业设计和毕业答辩的要求和难度不断提升,传统的毕设题目缺少创新和亮点,往往达不到毕业答辩的要求,这两年不断有学弟学妹告诉学长自己做的项目系统达不到老师的要求。

为了大家能够顺利以及最少的精力通过毕设,学长分享优质毕业设计项目,今天要分享的是

🚩 毕业设计 深度学习安全帽佩戴检测(源码+论文)

🥇学长这里给一个题目综合评分(每项满分5分)

难度系数:3分

工作量:3分

创新点:4分

🧿 项目分享:见文末!

1 项目运行效果

视频效果:

毕业设计 深度学习安全帽佩戴检测

2 设计概要

① 收集数据集

对于目前来说针对安全帽检测的研究比较少,可利用的安全帽图像数据目前还没有开源的数据库可以下载,所以需要对安全帽数据集进行采集,方法主要有网络爬虫、手机拍照、视频截取等 ,收集安全帽数据集。

② 图像预处理

数据集获得方式不同造成了许多干扰性,例如背景、安全帽数目、安全帽拍摄角度等干扰因素,这些因素都是影响安全帽的识别效率降低的原因。

因此,为了解决相应的问题需要对图像数据集进行处理,使图像特征更加明显。

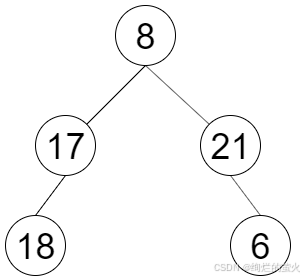

③ 安全帽检测网络

YOLO 算法和 Darknet-53 神经网络建立了安全帽的检测模型,主要介绍 Darknet 框架作为本章节的深度学习框架,采用 YOLO 的算法,在实验中对所需要配置的参数进行微调训练,使用第二章介绍的 Darknet-53 神经网络来提取安全帽特征,提取到的特征做边界框预测,通过训练日志对模型的评估,再拿测试数据集进行验证。

篇幅有限,更多详细设计见设计论文

3 最后

项目包含内容

一万五千字 完整详细设计论文

🧿 项目分享:见文末!