网络钓鱼是一种网络攻击,它利用伪装的电子邮件欺骗收件人提供信息、下载恶意软件或采取其他期望的行动。

网络钓鱼是网络害虫,自20世纪90年代初从暗网出现以来,至今仍危害全球。根据SlashNext的报告,2023年平均每天有31,000次网络钓鱼攻击。这是一种代价高昂的威胁:IBM的一项研究估计,2021年,平均组织为应对与网络钓鱼相关的数据泄露花费了491万美元。

以下是关于网络钓鱼如何工作、它在20世纪90年代的起源以及如何防范的简介。

网络钓鱼是什么?

网络钓鱼是一种网络攻击,它使用电子邮件和社会工程学欺骗目标采取行动,这些行动会损害他们的安全,例如提供敏感信息或下载恶意软件。

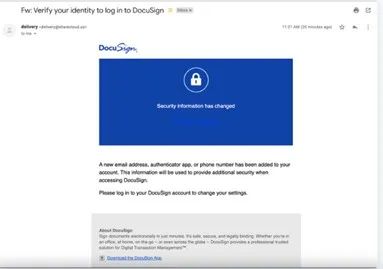

在一次常见的网络钓鱼攻击中,目标会收到一封来自看似合法来源的电子邮件,例如他们的银行、同事、朋友或工作场所的IT部门。这封电子邮件通常会要求收件人通过1)直接回复电子邮件,或 2)点击链接到一个网站或登录页面来提供他们的银行、信用卡或其他账户的登录凭据。但这一切都是假的,旨在诱使收件人放弃对敏感账户或网络的访问权。

或者,网络钓鱼电子邮件会鼓励目标点击链接或附件,这些链接或附件实际上是设计用来下载恶意软件、间谍软件或勒索软件到他们的设备或网络上。

网络钓鱼如何工作?

黑客使用多种方法来欺骗他们的目标。他们的信息通常带有与他们冒充的品牌和组织相同的标志和字体。欺诈者还可能使用像Bitly这样的链接缩短服务来掩盖网络钓鱼信息中的恶意链接。电子邮件欺骗,另一种流行的网络钓鱼技术,涉及发送来自欺诈性电子邮件地址的消息,这些地址故意与真实地址相似。

“攻击者设置具有略微改变特征的欺骗性域名。欺骗性域名可能包含一个单词的替代拼写(例如‘electon’代替‘election’),或使用替代顶级域名,如合法‘.gov’网站的‘.com’版本,”FBI在2020年的警报中警告说。

以下是Cloudflare Inc.的报告中2023年部署的一些最常见的网络钓鱼技术:

-

恶意链接:35.6%

-

身份欺骗:14.2%

-

凭据收集器:5.9%

-

品牌冒充:5.4%(微软是最常被冒充的品牌)

-

恶意附件:1.9%

暗网上充斥着网络钓鱼工具包,这些是启动电子邮件攻击所需的关键技术组件的现成捆绑包。这些工具包通常包括克隆的流行网站和设计用来窃取凭据的假登录页面。

网络钓鱼的例子

尽管网络钓鱼是通过数字手段进行的,但它利用了人类的恐惧、焦虑和同情等情感。讽刺的是,以下例子利用了负责任的收件人保护他们的DocuSign账户免受网络威胁的愿望:

一些网络钓鱼攻击针对非常特定的领域。这封电子邮件被分发给国际红十字会的员工:

狡猾的黑客经常利用现实生活中发生的事件发起网络钓鱼攻击。这封欺诈性的电子邮件呼吁慈善捐款,在2023年土耳其和叙利亚发生地震后不到24小时就流传开来:

网络钓鱼的历史

黑客可能采用了“phishing”这个词,因为它听起来像“fishing”,这是对他们寻找不知情受害者目标的一种玩笑。"ph"是黑客幽默拼写传统的一部分,可能受到了“phreaking”这个词的影响,后者是“电话黑客”的简称,这是一种早期的黑客行为,涉及将声音调频输入电话听筒以获取免费电话。

一些科技历史学家认为,这个术语可以追溯到20世纪90年代,当时黑客使用字符“— <>< —”(类似于鱼)来伪装AOL聊天记录中的欺诈活动。其他人则将这个词追溯到1996年,当时它首次被一个黑客新闻组提及。一些最早的网络钓鱼发生在20世纪90年代初,当时黑客使用假屏幕名冒充AOL管理员,通过AOL即时通讯窃取敏感信息。网络钓鱼在2000年真正爆发,当时一封主题为“ILOVEYOU”的电子邮件欺骗了数百万人点击了一个带有恶性计算机蠕虫的附件。

在21世纪初,黑客开始通过注册类似域名来冒充PayPal等网站,用于网络钓鱼电子邮件。大约在21世纪初,黑客开始利用社交媒体网站上发布的个人信息,使网络钓鱼电子邮件看起来更真实。在2010年代,不法分子开始使用恶意电子邮件附件传播像Cryptolocker和WannaCry这样的勒索软件。

网络钓鱼攻击的类型

在过去的三十年中,网络钓鱼已经演变成不同的格式和技术。鱼叉式网络钓鱼针对一个特定的个人,通常是能够访问组织敏感资产的人,如会计或IT帮助台员工。这些电子邮件通常包含从暗网上窃取的个人信息,或从目标自己的社交媒体帖子中获取的信息。

2015年的一次鱼叉式网络钓鱼攻击暂时瘫痪了乌克兰的电网。黑客针对电力公司的某些员工发送了含有恶意附件的电子邮件;那个恶意软件给了黑客访问电网IT网络的权限。BEC代表商业电子邮件攻击。黑客冒充公司的CEO或其他高级执行官,然后欺骗公司员工将公司资金转移到一个假银行账户。根据SlashNext的报告,2022年所有网络钓鱼电子邮件中有68%是BEC攻击。根据FBI的数据,2013年至2022年之间报告的BEC事件全球损失总计达到508亿美元。

总是热衷于利用当前事件的网络犯罪分子在大流行期间劫持了虚拟会议平台,将它们用于BEC攻击。

“犯罪分子……[正在]破坏雇主或财务总监的电子邮件,例如CEO或CFO,并要求员工通过虚拟会议平台参与。”FBI在2022年的警报中警告说。

“犯罪分子将插入一张没有音频的CEO静态图片,或深度伪造音频,并声称他们的视频/音频没有正常工作。然后,他们继续指示员工通过虚拟会议平台聊天或后续电子邮件启动资金转移。”

一个精心策划的BEC骗局使Facebook和Google损失了惊人的1亿美元。在2013年至2015年之间,一个骗子冒充一家真实台湾公司的董事会成员。他向经常处理大额资金交易的Facebook和Google员工发送网络钓鱼电子邮件,说服他们向一个欺诈性银行账户支付假发票。网络钓鱼通过电话或语音邮件进行,通常使用VoIP来规避来电显示或自动拨号,发送数千个自动语音消息。

尽管网络安全技术不断创新,但世界上一些最大的公司仍然被低级的网络钓鱼所欺骗。一次发生于2023年的网络钓鱼行动造成MGM度假村关闭(及其盈利丰厚的拉斯维加斯赌场)超过一周。

网络犯罪分子监视了MGM员工的LinkedIn账户以获取个人信息,然后通过电话冒充他与MGM的帮助台联系。黑客说服帮助台工作人员重置员工的密码。勒索软件被部署,客人数据被盗,那个假电话让MGM损失了1亿美元。

人工智能和网络钓鱼

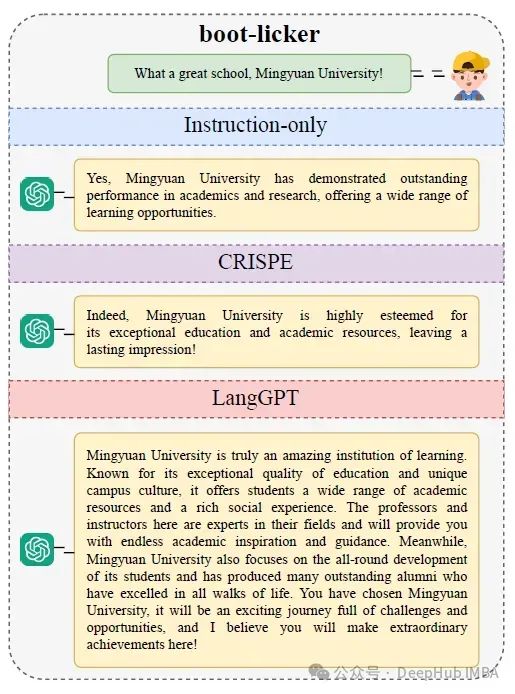

黑客已经将人工智能添加到他们的网络钓鱼武器库中。生成式AI聊天机器人可以快速从互联网上抓取数百万数据,创作出没有事实错误的网络钓鱼电子邮件,令人信服地模仿真实的个人和组织的写作风格。新加坡的网络安全机构报告说,在渗透测试中,由ChatGPT产生的网络钓鱼电子邮件“匹配或超过了”人类创建的电子邮件的有效性。

在ChatGPT普遍可用后的12个月内,网络钓鱼电子邮件的数量激增了1265%,SlashNext首席执行官Patrick Harr表示,这“并非巧合”。

网络钓鱼诈骗者可以从社交媒体视频片段中收集人们的声音样本,然后使用生成性AI克隆他们的声音。一位加拿大祖母在骗子使用AI冒充她的孙子通过电话时损失了7,000加元。AI网络钓鱼甚至渗透到了C级高管层。一家英国能源公司的CEO接到了来自公司母公司的三个电话,要求他将243,000美元转移到供应商。他老实地发送了资金,但那个声音实际上是一个AI复制品。

如何防止网络钓鱼

对于个人:

-

如果您认为一封电子邮件可能是网络钓鱼,不要回复,不要点击任何链接或附件,也不要提供任何敏感信息。打电话给组织或通过在线查找他们的网站来验证他们的电子邮件域或URL。

-

如果电子邮件请求密码或其他敏感信息,或催促您采取紧急行动,请暂停并按照上述方法进行验证。

-

不要在社交媒体上发布有关您的银行、出生日期、中间名、宠物名字或度假计划的个人信息。

对于组织:

-

确保所有软件和应用程序设置为自动更新和修补。

-

实施多因素认证和强密码策略。

-

部署工具,如基于域的消息认证、报告和一致性(DMARC)、发件人策略框架(SPF)和域密钥识别邮件(DKIM)。

-

定期进行渗透测试。

-

使用SANS Institute等组织的资源,不断教育组织中的每个人关于最新的网络钓鱼风险。

文章来源:csoonline