运行分析

- 需要破解Code

PE分析

- VB程序,32位,无壳

静态分析&动态调试

- 使用VB Decompiler分析,发现注册模块

- 需要满足var_18 = var_ret_7

- var_18 = abt.Label1.MousePointer 即输入框填入的信息

- var_ret_7 = Mid(var_1C, 6, 1) + Mid(var_20, 9, 1) + Mid(var_24, 143, 1) + Mid(var_28, 16, 1) + Mid(var_2C, 161, 1) + Mid(var_30, 171, 1) + Mid(var_34, 166, 1) + Mid(var_38, 168, 1)

- var_1C、var_20等都等于abt.Label1.Caption

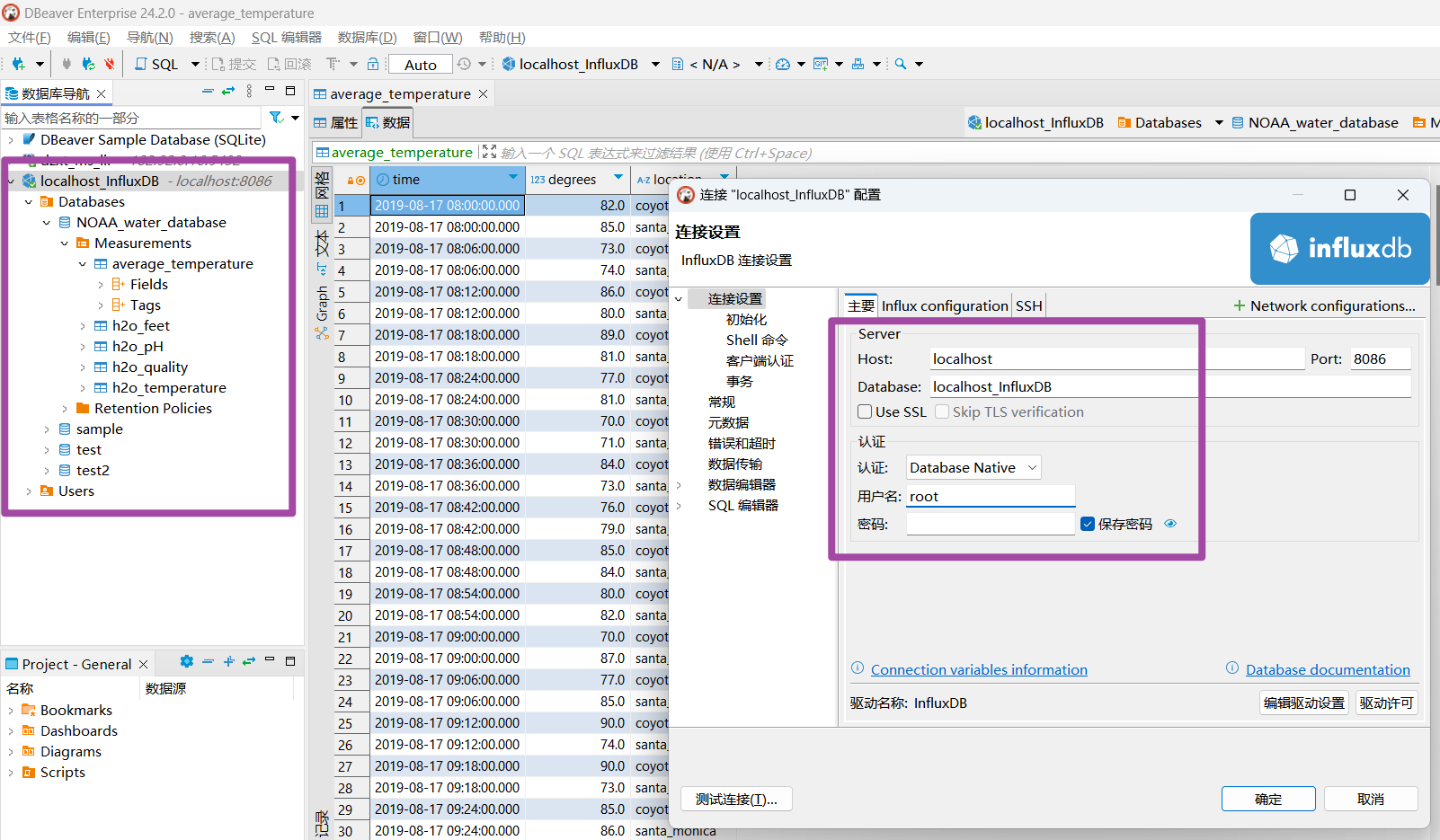

- 找到var_34 = abt.Label1.Caption赋值地址为403577

- 使用x32dbg运行,ctrl + G跳转至地址403577,下断点运行函数后,发现栈中19F160找到字符串"bPe CrackMe v1.0 This CrackMe it’s to trainer your VB cracking ability Developed by CarLitoZ",即abt.Label1.Caption

- ctrl+G跳转至地址4038B4(var_ret_7赋值处),按一下F8,在栈中发现字符串"rkh1oyie"和"123456",猜测var_ret_7为"rkh1oyie"

- 验证成功