前言

Chimera勒索软件首次出现在2015年,最初是在德国被发现。该勒索软件不仅加密受害者的文件,还威胁如果不支付赎金,就会将被盗的数据公开发布。这种“双重勒索”策略使得Chimera在众多勒索软件中脱颖而出。Chimera通常通过钓鱼邮件传播,这些邮件往往包含伪装成工作机会或商业提案的恶意链接。受害者一旦点击链接,Chimera就会开始加密文件并显示勒索信息。2016年,Chimera的解密密钥被竞争对手的黑客团体泄露,使得受害者能够免费解密其文件。

特征

Chimera勒索软件感染系统后,会加密本地和网络驱动器上的文件,并在文件名后附加“.crypt”扩展名。它会生成一个勒索信,通常以“Read Me”命名,要求受害者支付赎金以恢复文件访问权限。更为恶劣的是,Chimera的勒索信还威胁要将受害者的敏感数据公开,进一步增加了支付赎金的压力。勒索信中要求支付2.5比特币作为解密费用,这在当时约合1000美元。此外,Chimera还会通过使用Peer-to-Peer的方式来发送解密密钥,进一步隐藏其操作。

工具使用说明

重要!确保首先从系统中删除恶意软件,否则它会反复锁定您的系统或加密文件。任何可靠的防病毒解决方案都可以为您做到这一点。

注意:Rakhni 会创建 exit.hhr.oshit 文件,其中包含用户文件的加密密码。如果此文件保留在计算机上,它将更快地使用 RakhniDecryptor 实用程序进行解密。如果文件已被删除,则可以使用文件恢复实用程序进行恢复。文件恢复后,将其放入 %APPDATA% 并再次使用该实用程序运行扫描。exit.hhr.oshit 文件具有以下路径:

Windows XP: C:\Documents and Settings<username>\Application Data

Windows 7/8: C:\Users<username>\AppData\Roaming

要解密文件,请执行以下操作:

-

下载RakhniDecryptor.exe文件。有关如何下载文件的说明如下:

-

对于 Windows 8 用户

-

对于 Windows 7 用户

-

对于 Windows Vista 用户

-

-

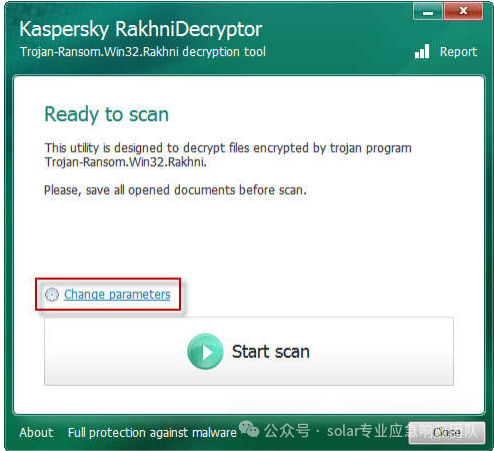

在受感染的计算机上运行 RakhniDecryptor.exe 文件。

-

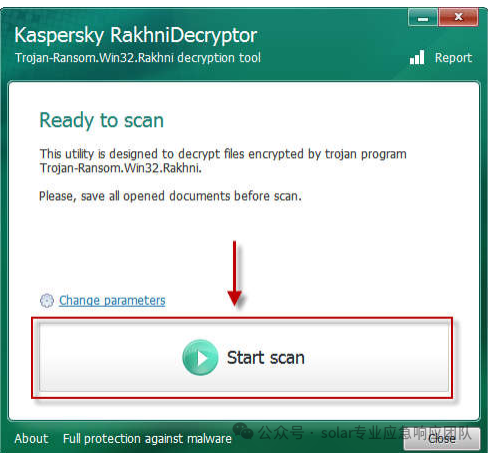

在 Kaspersky RakhniDecryptor 窗口中,单击“更改参数”链接。

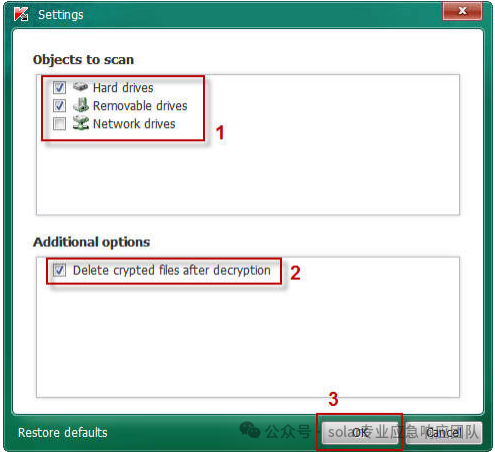

4. 在“设置”窗口中,选择要扫描的对象(硬盘驱动器/可移动驱动器/网络驱动器)。

5. 选中“解密后删除加密文件”复选框(该程序将删除扩展名为 .locked、.kraken 和 .darkness 的原始文件的副本)。

6. 单击 ОК。

7. 在Kaspersky RakhniDecryptor中,单击“开始扫描”按钮。

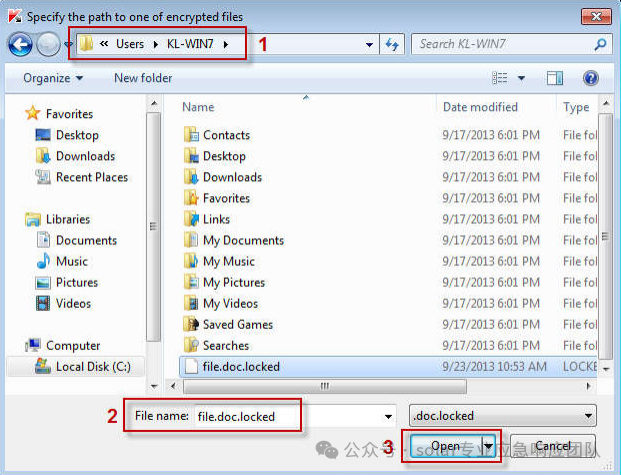

8. 在“指定其中一个加密文件的路径”中,选择需要还原的文件,然后单击“打开”。

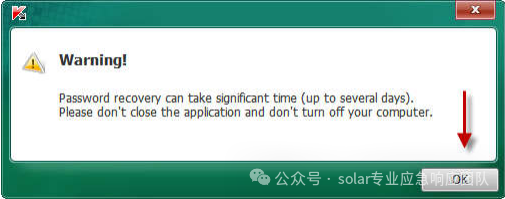

9. 该程序将开始恢复密码。请注意“警告!”窗口消息。

10. 等到程序完成解密文件(不要退出程序或关闭计算机)。

工具下载地址

solar专业应急响应团队公众号

回复关键字【Chimera】获取下载链接

![[element-ui]记录对el-table表头样式的一些处理](https://i-blog.csdnimg.cn/direct/607ce080762143eba29e9124c58d771b.png)