前言

Magniber勒索软件首次出现在2017年,最初主要针对韩国的用户。它是通过使用Magniber Exploit Kit (EK)传播的,这款勒索软件迅速成为网络威胁的一部分。尽管最初集中于亚洲地区,Magniber在2021年卷土重来,并开始扩展到全球范围内的目标。2022年,Magniber使用了一系列新的技术,如伪装成Windows更新或使用恶意JavaScript文件来躲避安全检测,显示出其攻击策略的持续发展和复杂性。

特征

Magniber勒索软件使用高级加密标准(AES)算法来加密受害者的文件。感染后,它会在文件名后附加一个随机生成的扩展名,如“.oaxysw”或“.oymtk”,并生成一个赎金说明文件名为“READ_ME.htm”,其中包含了赎金支付指示和联系信息。Magniber的赎金要求通常从1,000美元开始,如果受害者在规定时间内未支付,赎金金额会增加到5,000美元。Magniber不采取数据泄露的双重勒索策略,但由于其加密强度,无法免费解密受感染文件。

工具使用说明

警告:在使用解密工具之前,首先要确保从系统中删除恶意代码。如果不这样做,即使恢复了被感染的文件,系统也可能再次被感染。

-

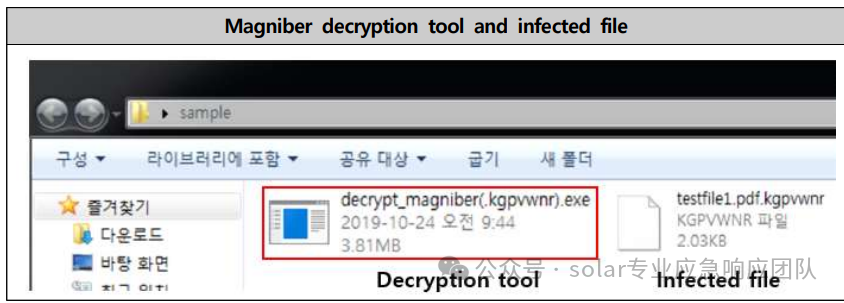

1. 双击解密工具(decrypt_magniber(.kgpvwnr).exe)运行。

-

-

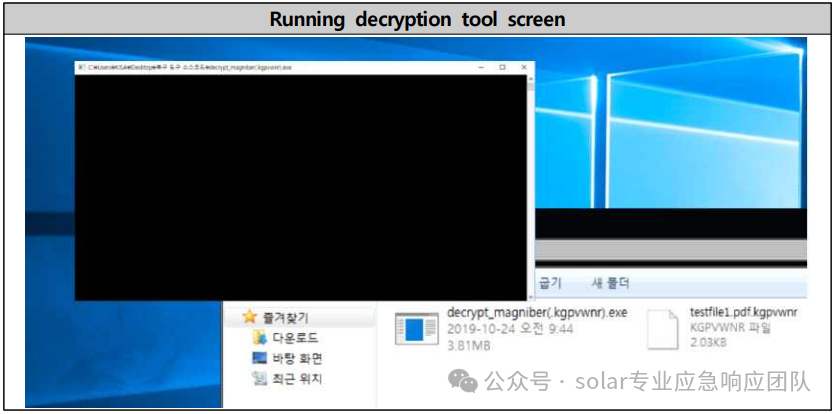

2. 在运行解密工具时,自动检测和解密系统内的受感染文件。

-

-

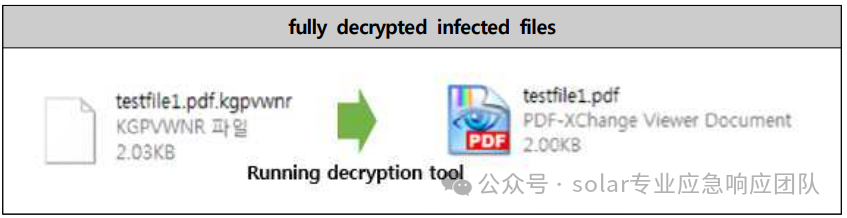

3. 执行完成后,您可以检查文件是否已正常恢复。

-

-

4. 并非所有 Magniber Ransomware 感染文件的变体都已得到修复。只有当感染了 Magniber Ransomware 的 .kgpvwnr 扩展时,它才能解密,并且您需要非常小心地使用解密工具。(解密工具不会感染普通文件)

工具下载地址

solar专业应急响应公众号

回复关键字【Magniber】获取下载链接

![书生大模型实战营学习[7] InternLM + LlamaIndex RAG 实践](https://i-blog.csdnimg.cn/direct/8fb9851fa67948e28d3fe7ca2f275cbf.png)