近日,由安全极客、Wisemodel 社区、InForSec 网络安全研究国际学术论坛和海升集团联合主办的“AI + Security”系列第 3 期技术沙龙:“AI 安全智能体,重塑安全团队工作范式”活动顺利举行。此次活动吸引了线上线下超过千名观众参与。

在活动中,天翼安全高级安全算法专家杨刚发表了题为 “AI 技术在网络安全领域的本地化应用与挑战” 的主题演讲,从网安与 AI 的技术特点、面临的挑战以及本地化之路和未来展望等维度进行了分享,使我们对智能浪潮时代 AI 赋能网络安全所带来的重大变化有了更为深刻的理解和认知。人工智能技术在网络安全中的应用,向我们展现了网络安全领域在智能时代的新发展和新机遇。

网安与AI的技术特点

“网络安全从“个人英雄”时代逐步演进,如今已经迈入AI驱动的智能化时代。在早期,网络安全主要依赖于个人黑客或小型团队的单点技术和点状防御,难以形成全面、系统的防御体系。然而,随着人工智能,尤其是大模型技术的引入,网络安全技术不断升级,行业进入了“无AI不网安”的新阶段。” 杨刚先生如是说。

人工智能技术在处理非结构化数据(如图像、文本和分子结构)方面具有显著优势,能够从海量数据中提取细节信息,从而实现复杂模式的识别和预测。这使得AI技术在网络安全中的应用超越了传统的规则和情报驱动模式,为安全防御注入了更多的智能化元素。借助AI的能力,安全系统可以从大数据中发现隐藏的威胁模式,预测未来的攻击趋势,并实现对复杂攻击行为的精确响应。

具体到网络安全的应用场景中,AI技术通常采用“整体优先,逐步深入”的分析策略,从宏观视角对安全态势进行评估,再深入到细节分析。例如,AI能够基于历史数据和实时监测信息,预测潜在威胁并识别攻击趋势,这种宏观与微观相结合的方式,使得安全防御体系能够更加全面和高效地应对复杂多变的网络攻击。

然而,尽管AI技术为网络安全带来了新的发展机遇,但其应用也伴随着许多不确定性和挑战。AI模型的训练和应用需要大量的高质量数据和强大的计算能力,同时,如何保障模型输出的可靠性和可解释性也是企业面临的难题。要更好地应用这些技术,企业需要在数据管理、模型优化和实际部署等方面不断探索和改进。

挑战与本地化之路

现阶段,人工智能AI技术应用于网络安全领域面临着如下典型应用挑战:

1. 数据挑战

-

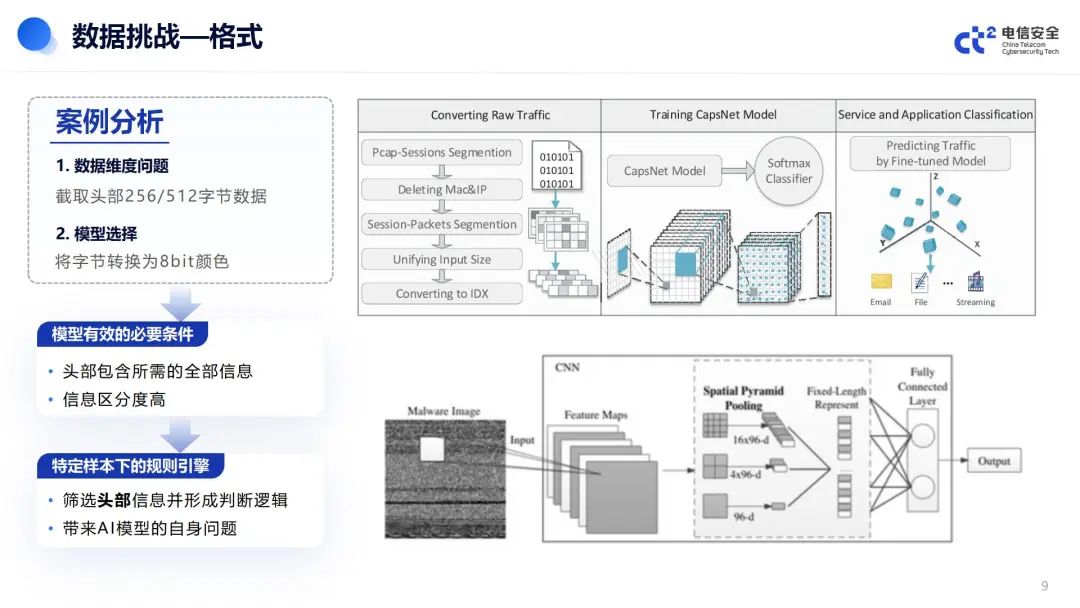

格式挑战:AI技术擅长处理非结构化数据,如图像和文本,但网络安全数据通常具有高度结构化的特点,且数据维度差异较大。这种数据格式上的差异,使得AI算法在应用于网络安全时遇到障碍。安全数据的多样性和复杂性对AI模型的解析和理解提出了更高要求。

-

体量挑战:网络安全数据种类繁多,难以涵盖所有可能的攻击类型。模型训练数据的不足会导致AI模型的泛化能力不足,即模型只能对特定场景表现良好,无法有效识别未见过的攻击行为。此外,数据来源的局限性容易使模型陷入“捷径学习”误区,即模型只学习到表面特征,无法真正理解攻击行为的本质。

-

定义模糊挑战:网络安全中关于概念和技术的定义往往不够明确。例如,病毒、木马和蠕虫等恶意软件的定义存在交叉,而高级持续性威胁(APT)的识别标准也不统一。这种定义上的模糊性导致数据标注时容易出现偏差,进而影响模型的训练效果和准确性。

2. 模型训练与标注挑战

-

动态标注:网络安全环境复杂多变,传统的静态数据标注方式难以适应实际需求。为提升数据标注的准确性和有效性,需采用精细化切分、规则过滤和弱监督聚类等动态标注方法。这些方法能够根据不同场景和需求灵活调整标注策略,使模型在处理复杂数据时具有更高的精准度。

-

-

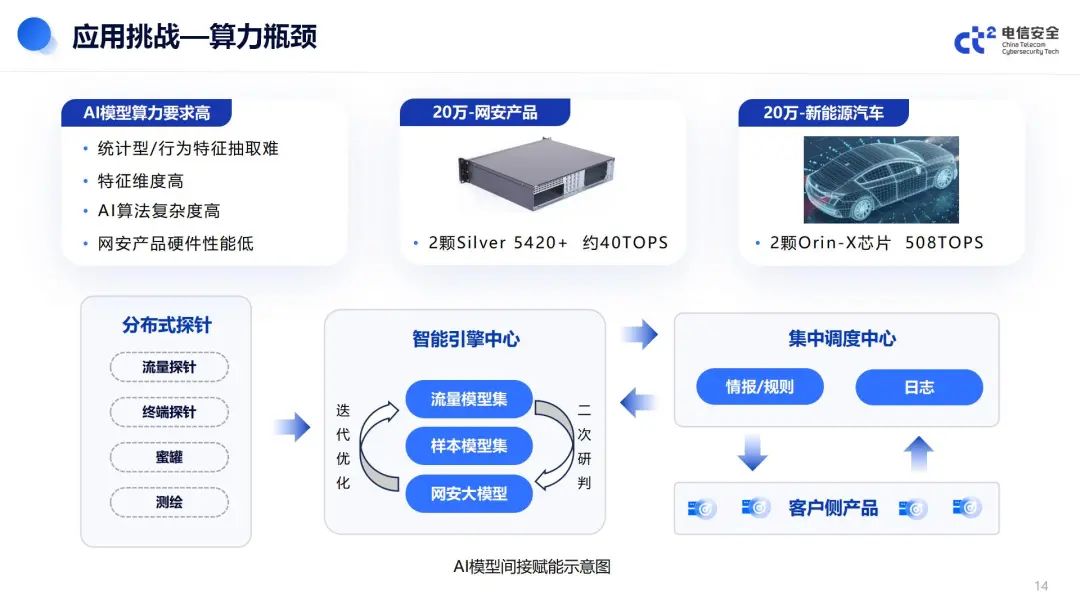

算力瓶颈:AI模型在运行时通常需要大量的计算资源,但网络安全产品的硬件性能往往难以满足这一需求,安全产品部署到实际环境中时无法支持复杂模型的高效运行。因此,在有限算力条件下,如何优化模型性能,如何将AI模型的能力有效应用在当前安全产品中,成为AI技术在网络安全领域应用的关键挑战。

3. 解释性与运维挑战

AI模型的“黑箱”特性使得其决策过程难以解释,这对安全事件的因果分析和模型决策的可解释性提出了挑战。为了提升AI模型的透明度和信任度,可引入三种解释性机制:

-

全局解释:通过全局数据集中的特征交互关系,解析模型的整体决策逻辑,使用户能够了解模型的决策依据。

-

因果解释:对模型中特定决策进行局部解释,分析单个样本或样本组的具体行为及其影响因素。

-

增强认知:利用AI模型对数据进行深度分析与归纳,帮助安全人员更好地理解安全事件,提高对模型的信心和信任。

针对上述挑战,杨刚先生表示,AI技术在网络安全领域的应用需要进行本地化处理,以更好地满足实际需求。以下是几项关键的本地化策略:

-

数据层面的处理: 根据网络安全数据的特性,采取适当的解析策略,提取完整且具备代表性的样本特征。在此过程中,需特别关注非字符化特征,如流量模式和通信行为,从而保证数据在AI模型训练中的有效性和准确性。

-

模型层面的优化:为应对算力不足的问题,将AI模型具体化为情报和规则,便于在实际环境中部署和应用。这种优化策略能够在低算力场景中保持模型性能的同时,提升其对复杂安全事件的应对能力。

-

部署层面的分布式设计:构建分布式探针与智能引擎相结合的安全防御体系。通过将流量探针、终端探针、蜜罐和测绘系统联动部署,形成集中调度的安全防御网络,从而提升安全事件响应的及时性和防御的整体性。

-

运维层面的解释性提升:通过引入多种解释性机制,提升对AI模型决策过程的理解,确保模型输出结果的透明性和可解释性。这不仅有助于提升安全人员对模型的信任度,还能满足安全监管和合规审计的需求,为企业安全运维提供更加可靠的保障。

未来展望

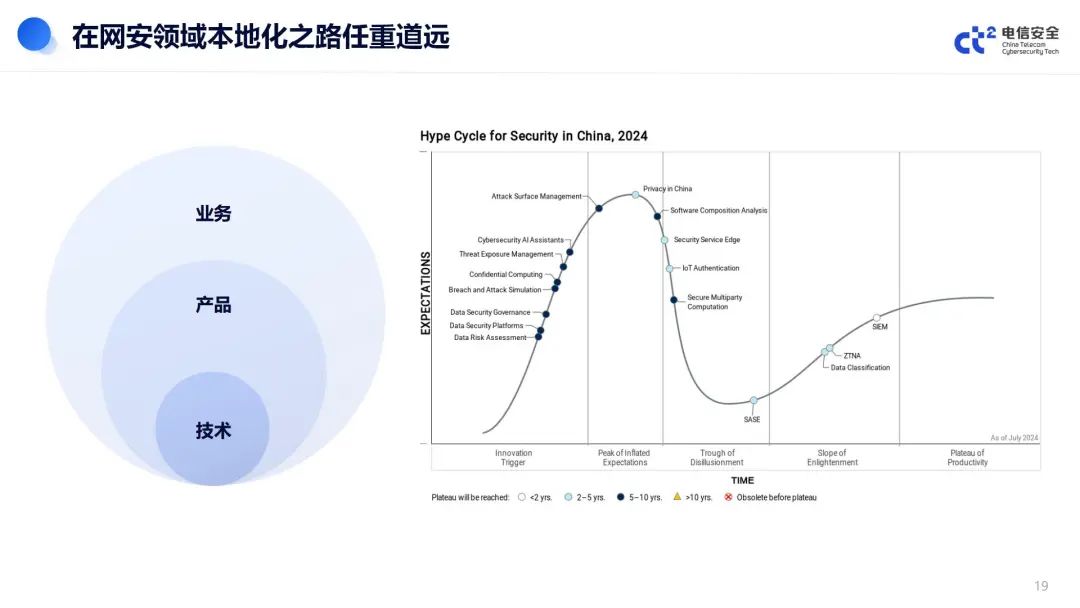

AI技术在网络安全中的应用越来越被重视,尤其是生成式AI、云原生和AI增强软件工程等技术。但同时,过高的期望值也导致了部分技术进入“泡沫破裂低谷期”,这意味着企业在采用这些技术时需要保持谨慎态度,并着眼于长期的技术成熟和应用落地。

从全球趋势和中国本土化应用来看,虽然两者的成熟度曲线存在差异,但AI驱动的网络安全技术无疑是未来的发展方向。在未来的2-5年内,如何有效地应用这些新兴技术,将成为网络安全领域的关键挑战。

写在最后

虽然AI技术在网络安全领域的本地化应用已经取得了一定的进展,但仍然面临着诸多技术和实践上的挑战。未来,随着业务和技术的进一步发展,AI将逐步在网络安全中扮演更加重要的角色,实现从“能用”到“好用”的飞跃。

总体而言,AI技术的引入为网络安全注入了新的活力和可能性,但其本地化应用需要在数据、模型、部署和运维等多个层面进行不断优化与迭代。面对复杂多变的网络环境,安全行业必须在AI技术的引领下持续创新,才能有效应对日益严峻的网络安全威胁。

嘉宾们分享的 PPT 将在安全极客知识星球进行分享,欢迎大家关注,以获取更多干货内容。