描 述: 甲公司邀请你对他们公司进行网络安全测试,但是甲公司只给了一个官网链接你能打到他们内网吗?

打开靶场地址

1、场景1

查看网站源码,查看最下面,得到flag。

2、场景2

根据场景1提示,下个flag网站管理员才能看到哦,说明需要登录网站才能进行下一个实验。

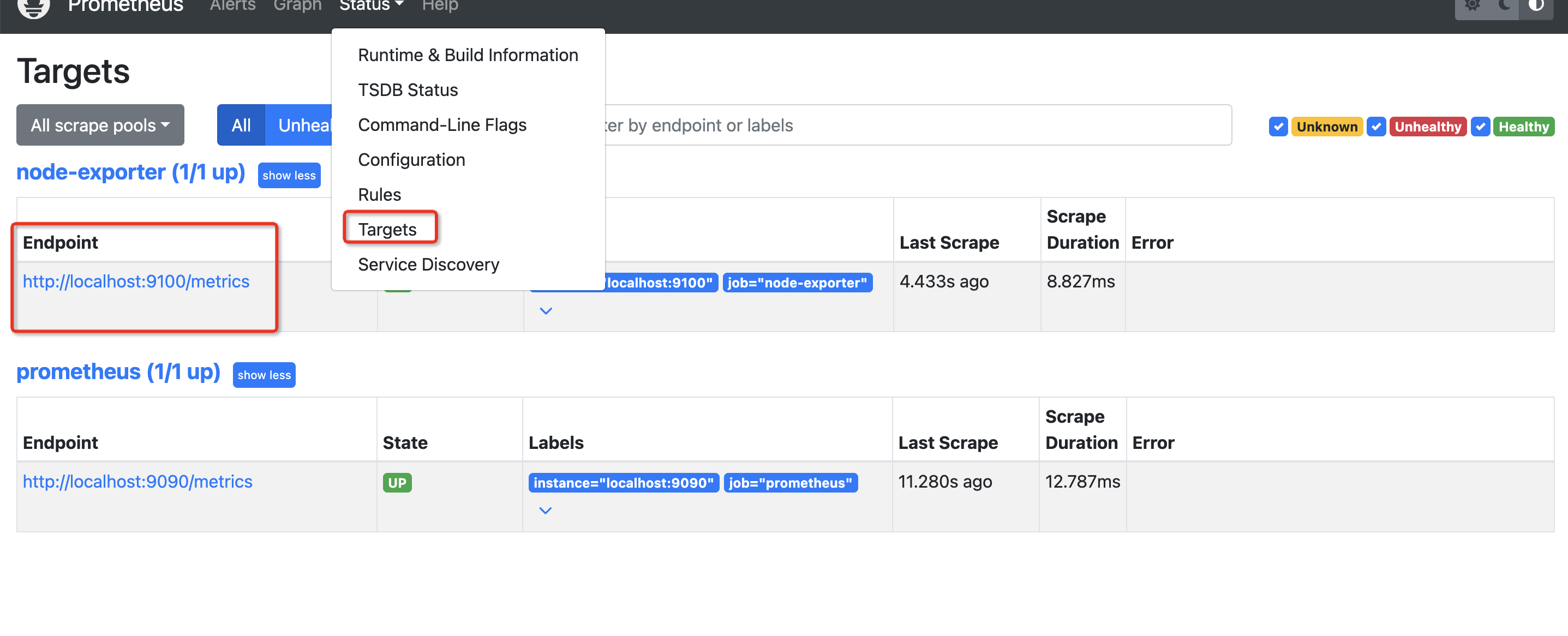

扫描网站后台

使用弱口令admin /admin登录网站后台

点击左侧菜单栏的-基本设置,下拉找到flag。

3、场景3-甲公司的数据被串改了

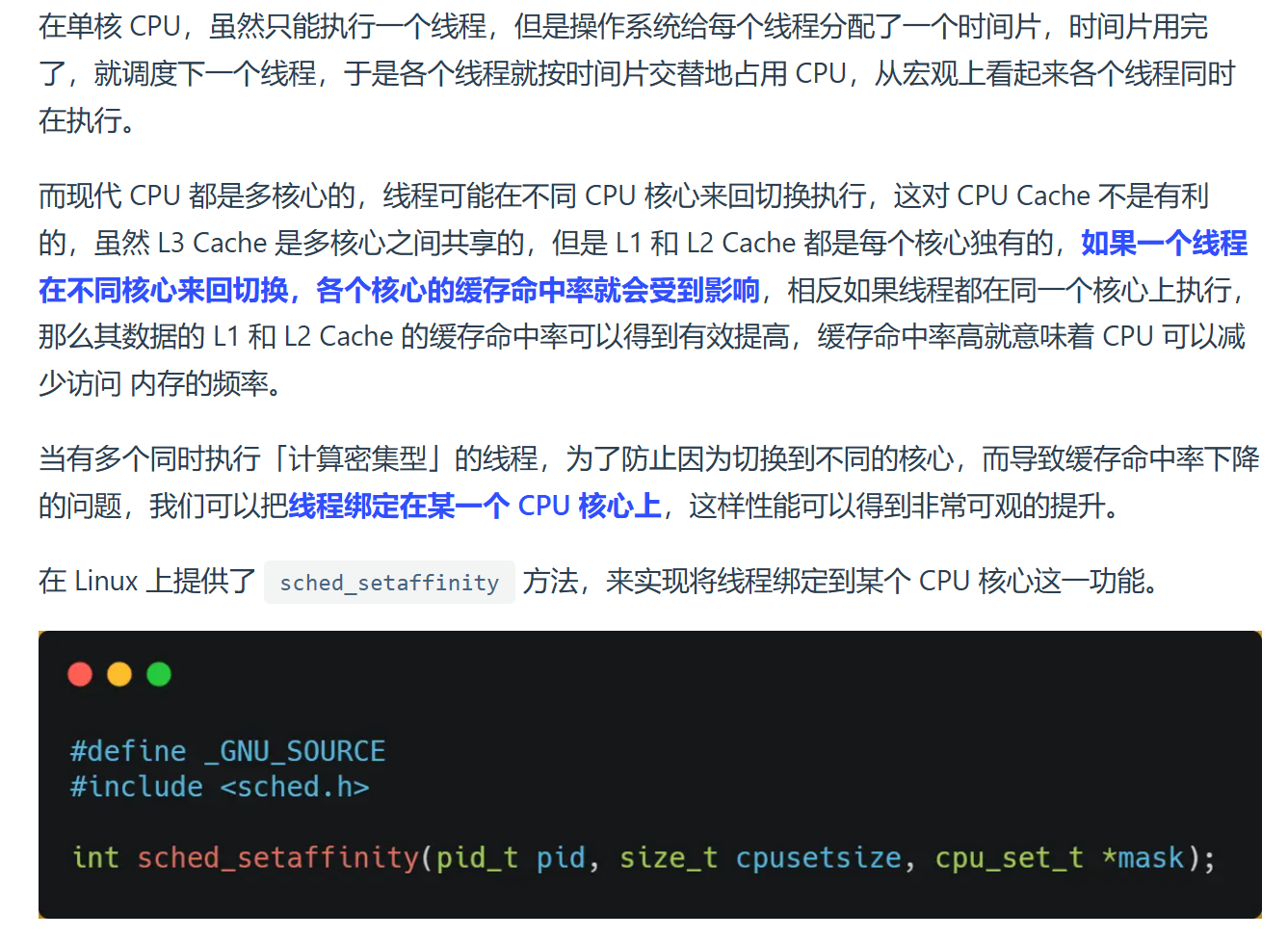

发现前台php教程处可以运行php代码

修改执行php版本输出,测试发现存在命令执行漏洞。

后台处,后缀修改添加添加php

构建一句话木马,上传。

发现提示“上传文件后缀不能为空”

可能是替换了php。构造后缀444.pphphp发现上传成功。

使用蚁剑连接成功

打开虚拟终端

到/目录下使用find -name "flag"查找flag路径

发现flag在/home/cft/flag

查看flag