在当今信息化时代,数据库安全性 对于保护数据免受非法访问和损害至关重要。无论是个人数据还是企业机密,数据库安全性控制都能有效地防范潜在的威胁。本文将为你深入浅出地介绍数据库安全性控制的关键方法和机制,帮助你轻松掌握这一重要概念。

什么是数据库安全性控制?

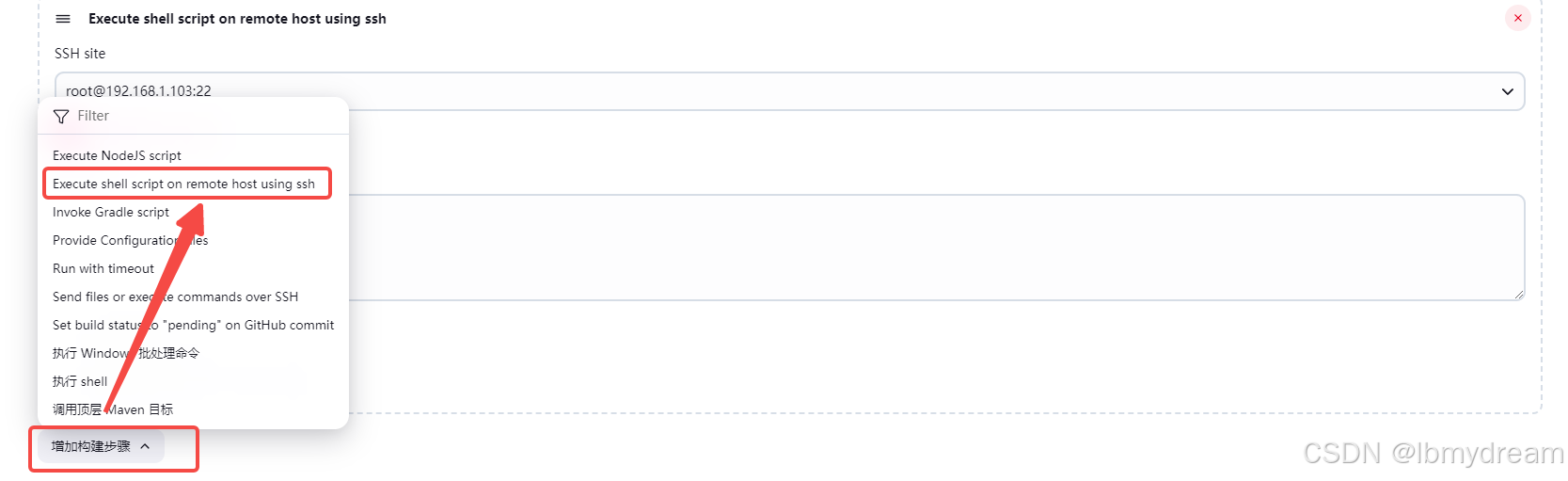

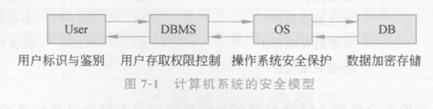

数据库安全性控制 是指拒绝对数据库的所有非法访问,确保数据的机密性、完整性和可用性。在一般的计算机系统中,安全措施通常是多层次设置的,其安全模型如图7-1所示:

- User (用户)

- DBMS (数据库管理系统)

- DB (数据库)

从用户进入系统开始,安全控制的每一个环节都至关重要。图7-1中的安全模型 涉及用户标识与鉴别、用户存取权限控制、操作系统安全保护以及数据加密存储等多方面内容。

7.2.1 用户标识与鉴别:第一道防线

用户标识与鉴别 是数据库安全性控制的第一层保护措施。它的作用是通过确认用户身份,防止未授权用户进入系统。在用户进入系统时,系统首先根据输入的用户标识 进行身份识别,只有合法用户才能获得系统使用权。

常用的用户标识与鉴别方法

-

用户名和口令

- 用户名和口令 是最常见的用户标识与鉴别方法。系统内部记录着所有合法用户的用户名和口令,只有正确输入后才能进入系统。

- 举例说明: 当你登录某个网站时,输入用户名和密码,这是最基本的用户标识与鉴别过程。

-

预先约定的计算过程或函数

- 预先约定的计算过程 或函数是比用户名和口令更加复杂的身份验证方法。系统会提供一个随机数,用户根据约定好的计算过程或函数进行计算,系统根据结果来鉴定用户身份。

- 举例说明: 某些高级安全系统要求用户输入计算结果而非简单的密码,这种方法增加了被破解的难度。

-

磁卡或IC卡

- 磁卡或IC卡 将用户信息写入卡片中,用户通过刷卡进入系统。这种方法需要额外的硬件支持,如读卡器。

- 举例说明: 银行卡和IC卡门禁系统就是典型的应用。

-

声音、指纹和签名等

- 生物特征识别 是通过声音、指纹或签名等个人特征来验证身份。虽然安全性较高,但也需要特殊的设备和算法支持。

- 举例说明: 智能手机上的指纹解锁和面部识别技术就是生物特征识别的典型例子。

7.2.2 存取控制:最重要的安全手段

存取控制 是数据库安全性控制中最重要的机制。它的主要作用是管理用户对数据的访问权限,确保只有合法用户能够执行授权操作。

1. 存取控制机制

存取控制机制 由以下两部分组成:

-

定义存取权限

-

在DBMS中,用户权限 指的是不同用户对不同数据对象的操作权限。DBMS提供特定的语言来定义这些权限,并将其存放在数据字典 中,称为安全规则 或授权规则。

-

用户权限 一般由四个要素组成:

- 权限授出用户(Grantor) :通常是数据对象的创建者或DBA。

- 权限接受用户(Grantee) :系统中的任何合法用户。

- 数据对象(Object) :如基本表、视图、索引等。

- 操作权限(Operate) :如SELECT、INSERT、DELETE等操作权限。

-

举例说明: 假如DBA只为用户User1授予了查询Student表的权限,那么User1只能查询Student表,其他操作如删除、更新等都是不允许的。

-

-

检查存取权限

- 当用户发出数据存取请求时,DBMS会查找数据字典 进行合法权限检查。如果用户的操作超出其权限,系统将拒绝执行该操作。

- 举例说明: 如果User1试图删除Student表,但没有删除权限,DBMS将拒绝执行该操作。

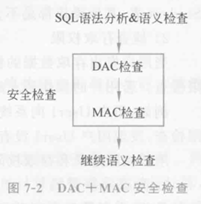

2. 存取控制策略

目前,存取控制策略 主要有以下两种:

-

自主存取控制(DAC)

- 自主存取控制 是一种灵活的存取控制方法。它允许用户对不同的数据库对象拥有不同的存取权限,并可以将权限转授给其他用户。

- 举例说明: User1可以将其对Student表的查询权限授予User2,但这种灵活性也可能导致“无意泄露”。

-

强制存取控制(MAC)

-

强制存取控制 是为了确保更高的安全性,按照TCSEC/TDI标准 采取的强制存取检查手段。在MAC中,DBMS将系统中的所有实体分为主体(如用户)和客体(如文件、表等),并为它们分配敏感度标记。

-

存取规则:

- 仅当主体的许可证级别大于或等于客体的密级时,主体才能读取相应的客体。

- 仅当主体的许可证级别等于客体的密级时,主体才能写相应的客体。

-

举例说明: 在军事系统中,只有拥有“绝密”许可证的用户才能访问“绝密”级别的数据。

-

7.2.3 审计跟踪

审计跟踪 是一种监视措施,用于记录用户对数据库的所有操作,并将其存入审计日志 中。通过审计,DBA可以重现导致数据库现状的一系列事件,找出非法存取数据的人、时间和内容等。

常见的审计内容:

- 操作类型(如查询、插入、更新、删除)

- 操作终端标识与操作者标识

- 操作日期和时间

- 操作涉及的相关数据及其前象和后象

举例说明: 如果发现数据库中某些数据被非法修改,DBA可以通过审计日志找出是谁在什么时间进行了哪些操作。

7.2.4 数据加密

数据加密 是防止数据库中数据在存储和传输过程中失密的有效手段。加密的基本思想是将原始数据(明文)转化为不可直接识别的格式(密文),即使数据被非法获取,也无法识别其内容。

常见的加密方法:

- 替换方法:使用密钥 将明文中的每个字符转换为密文中的字符。

- 置换方法:将明文的字符顺序重新排列。

举例说明: 美国的数据加密标准(DES) 使用了替换和置换相结合的算法,为数据提供了高强度的安全保护。

注意: 数据加密和解密是非常耗费资源的操作,因此通常只对高度机密的数据进行加密。

总结

数据库安全性控制 是一个由多层次措施组成的复杂系统,包括用户标识与鉴别、存取控制、审计跟踪和数据加密等各个方面。通过这些措施,数据库可以有效地防止非法访问,保护数据的安全性。