在过去的几年里,SaaS已经发展成为企业IT的支柱。医疗实践、律师事务所和金融服务公司等服务企业几乎完全基于 SaaS。非服务企业(包括制造商和零售商)将大约 70% 的软件运行在云中。

这些应用程序包含大量数据,从最低敏感的一般公司信息到高度敏感的知识产权、客户记录和员工数据。攻击者已经注意到了这种转变,并正在不断尝试新的攻击手法以获取这些数据。

以下是影响 2024 年 SaaS 安全状况的主要趋势,以及你可以采取的措施。

SaaS的民主化

SaaS 应用程序改变了组织购买和使用软件的方式。业务部门购买并加入最适合其需求的 SaaS 工具。虽然这为那些长期因采购和使用软件滞后而感到沮丧的业务部门提供了便利,但这也确实需要组织重新思考他们保护数据的方式。

安全团队被迫采取新的方法来保护公司数据。由于缺乏对应用程序的访问和可见性,他们被要求为使用 SaaS 应用程序的业务部门提供建议。更复杂的是,每个 SaaS 应用程序都有不同的设置,并使用不同的术语来描述安全功能。由于应用之间存在差异,安全团队无法创建通用的指导文档。

安全团队必须找到与业务部门协作的新方法。他们需要一种工具,为每个应用程序设置提供可见性和指导,以便他们和业务部门了解他们所做的配置选择所涉及的风险和后果。

ITDR形成一个关键的安全网

如果攻击者获得对高特权帐户的访问权限,他们将在应用程序内获得不受限制的访问权限。组织现在明白,身份是其 SaaS 应用程序的事实上的边界。

当攻击者接管授权用户帐户时,他们通常会遵循常见的策略、技术和程序 (TTP),因为他们通过应用程序获取所需的数据。它们会留下入侵指标 (IoC),这可能基于在应用或日志中执行的操作。

随着我们进入新的一年,我们将看到更多的组织采用身份威胁检测和响应(ITDR)方法,ITDR减轻了这种担忧。作为身份安全态势管理中的关键组件,ITDR 功能可以检测 TTP 和 IoC,然后向事件响应团队发送警报。通过 ITDR,在窃取关键数据或将勒索软件插入应用程序之前,我们仍然可以阻止成功突破身份边界的威胁行为者。

跨境合规意味着更多租户需要保护

跨国公司越来越多地面临不同国家/地区的不同监管要求。因此,到 2024 年,特定地理位置的租户数量将增加,这是根据不同法规对数据进行分段的努力的一部分。

此更改对软件成本的影响有限,因为大多数 SaaS 应用定价基于订阅者而不是租户。但是,它将对安全性产生重大影响。每个租户都需要独立配置,仅仅因为应用程序的一个实例是安全的,并不意味着所有租户都是安全的。

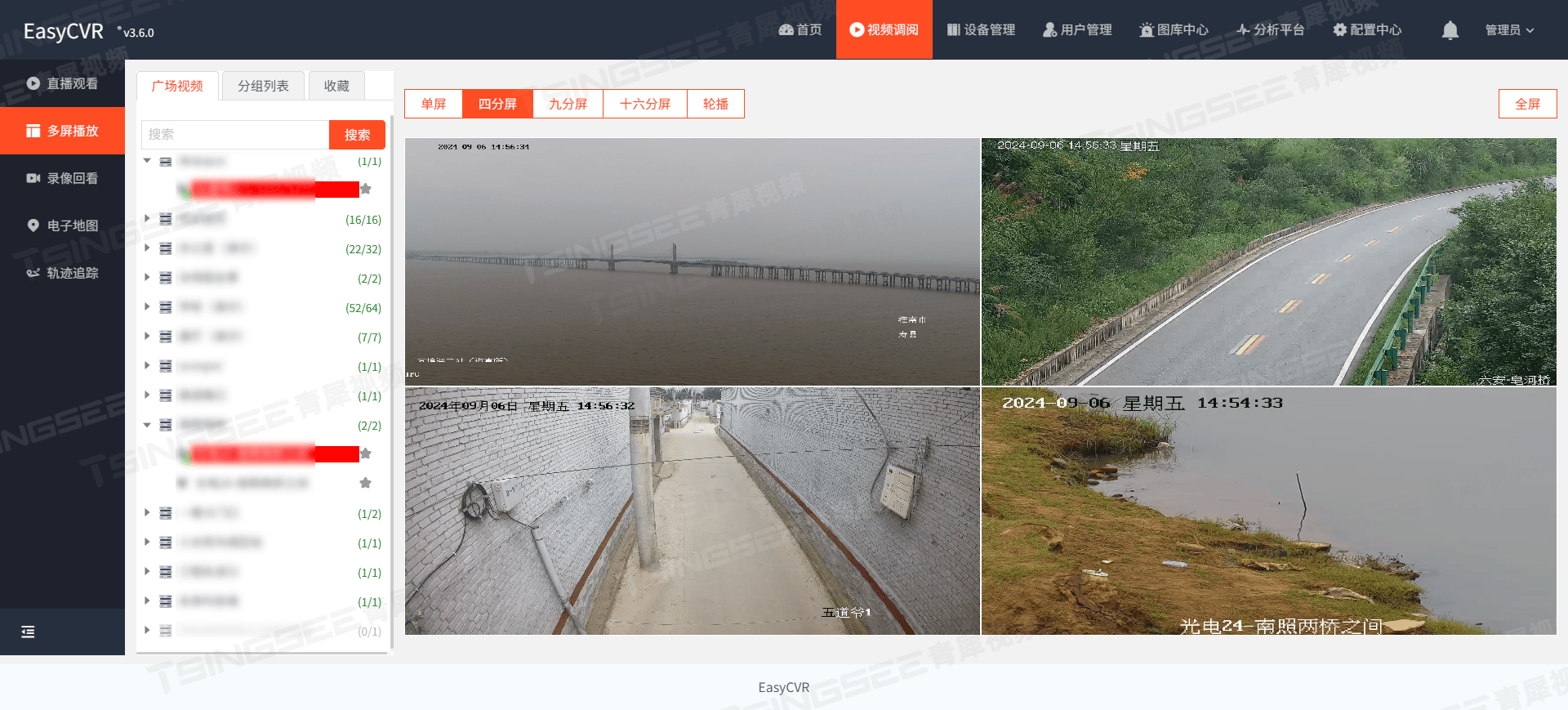

为了保护所有这些租户,安全团队应寻找一种安全解决方案,使他们能够设置应用基准、比较租户且并排显示其安全设置,而无需为每个额外的租户收取额外费用。通过在整个组织中应用最佳实践,公司可以确保所有租户的安全。

图 1:Adaptive Shield 的平台监控和显示所有 Salesforce 租户

错误配置的设置导致新的漏洞利用

ServiceNow 中的默认配置错误在 10 月份引发了广泛的恐慌。该设置是应用程序访问控制列表的一部分,允许未经授权的用户从记录中提取数据。错误配置影响了数千家公司。早在 5 月份,Salesforce Community 中类似的错误配置也影响了大量公司并导致数据泄露。

像这样的错误配置有可能对公司造成重大损害。它们会导致数据泄露,破坏公司与其利益相关者之间的信任,并有可能变成巨额罚款,具体取决于泄露数据的性质。

保护错误配置是组织防止这些漏洞影响其运营并损害其底线的最佳机会。

对第三方应用程序的依赖增加增加了 SaaS 风险

第三方应用程序为用户提供了巨大的价值。它们改进了流程,扩展了功能,并在多个应用程序之间连接了数据。用户只需单击按钮即可连接这些 SaaS 应用程序,并立即开始改进他们的工作流程。

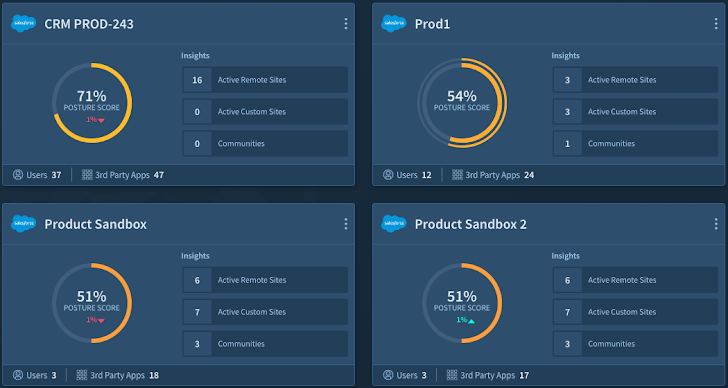

2023 年 3 月,Adaptive Shield 发布的一份报告显示,使用 Google Workplace 且拥有 10,000-20,000 名用户规模的组织平均有 13,913 个第三方应用程序连接到 Google Workplace。令人惊讶的是,其中 89% 的人请求高风险或中风险权限。这些高风险应用程序中有许多被使用过一次就被遗忘了,或者被少数员工使用。但是,即使是这些休眠或轻度使用的应用程序也具有重要权限,可用于破坏或破坏 SaaS 应用程序。

随着越来越多的应用程序被开发出来,并且员工在将第三方应用程序集成到他们的堆栈中时,他们会使用自己的判断,而不是与安全团队核实,第三方应用程序的使用只会增加。安全团队必须了解其所有集成应用,并深入了解请求的权限、应用为组织贡献的价值以及它带来的风险。

图 2:Adaptive Shield 的平台显示了集成的第三方应用、其风险评分和授予的范围

多个设备需要保护,因为居家办公

2023 年,近 40% 的员工至少部分时间在家工作。根据WFHResearch的数据,大约12%的员工只在家中工作,而另外28%的员工则两者都有。

这些数字应该让担心用户从个人设备登录其工作帐户的安全人员思考更多问题。安全团队最担心的问题之一是,当高权限用户使用非托管或不安全的设备登录其帐户时。这些设备可能存在严重漏洞,并会造成新的攻击媒介。对于许多团队来说,几乎无法判断哪些设备用于访问 SaaS 应用程序或查看这些设备是否安全。

组织正在转向 SSPM 来保护 SaaS

虽然所有这些趋势都指向合理的 SaaS 安全问题,但 SaaS 安全态势管理 (SSPM) 工具与 ITDR 功能(如 Adaptive Shield)相结合,可以完全保护 SaaS 堆栈。SSPM 旨在自动监视配置,查找削弱应用状态的配置偏移。在云安全协会和Adaptive Shield的2024年SaaS安全调查中,71%的受访者表示,他们的公司在过去一年中增加了对SaaS安全工具的投资,80%的受访者已经开始使用SSPM或计划在未来18个月内使用SSPM。

SSPM 可以为同一应用的多个租户提供基线工具,并使用户能够建立最佳做法、比较不同实例的设置,并改进 SaaS 堆栈的整体状况。

SSPM 还可以检测和监视第三方应用程序,在用户的集成应用请求过多访问权限时提醒用户,并在集成应用处于休眠状态时告知安全团队。它跟踪用户,并监控用于访问应用程序的设备,以防止在企业 SaaS 应用程序上使用非托管或不安全的设备。此外,其内置的通信工具使业务部门可以轻松地与安全人员协作以保护其应用程序。

SaaS 应用程序越来越受欢迎是有充分理由的。它们允许组织根据需要进行扩展,订阅当前所需的应用程序,并限制对某些 IT 的投资,使用 SSPM,可以很好的保护这些应用程序。