目录

编辑

网络安全形势的演变

数字安全的变化

引入零信任安全

零信任的当今意义

了解零信任原则

零信任架构的核心概念

实施微分段

持续验证:积极主动的立场

与传统安全模型的对比

在现代企业中实施零信任

零信任实施基础知识

多重身份验证 (MFA) 的作用

增强设备安全性

网络访问控制和 IAM

采用零信任的挑战和注意事项

与旧系统的兼容性

组织变革管理

克服阻力和沟通障碍

分阶段实施:一种战略方针

采用零信任来增强安全性

零信任在现代网络安全中的必要性

零信任对网络安全弹性的影响

将零信任融入安全策略

关键要点:

不断发展的网络安全格局

零信任模型

企业中的零信任实施

采用零信任的挑战

零信任对网络安全的影响

要点提醒

网络安全形势的演变

数字安全的变化

网络安全不断发展,随着数字技术的进步,面临着新的挑战。

云计算、移动设备和物联网的兴起扩大了威胁范围,使得传统的基于边界的安全模型变得不那么有效。

在这个数字时代,网络威胁更加复杂和普遍,需要更强大和更具适应性的安全方法。

引入零信任安全

零信任模型已成为应对这些复杂安全挑战的重要框架。其“永不信任,始终验证”原则代表了与传统“信任但验证”方法的重大转变。

零信任的运作假设威胁可能存在于网络外部和内部,因此要求对每个访问请求进行严格验证,无论其来源如何。

零信任的当今意义

在当今的数字安全环境中,零信任越来越重要,因为违规行为不可避免。这种方法提供了更动态、更细粒度的安全态势,符合超越物理边界的现代网络环境的需求。

了解零信任原则

零信任架构的核心概念

零信任安全架构建立在与传统安全模型截然不同的关键原则之上。其基本概念是“最小特权访问”,即仅授予用户执行任务所需的访问权限。这最大限度地降低了未经授权访问敏感数据的风险。

实施微分段

另一个关键要素是微分段。这涉及将网络划分为更小、隔离的部分,以控制网络内的访问和移动。这样做可以限制入侵可能造成的潜在损害,因为攻击者无法轻易在网络中横向移动。

持续验证:积极主动的立场

与依赖初始验证的传统模型不同,零信任要求对所有用户和设备进行持续验证。这意味着不断评估和重新评估试图访问资源的实体的安全状况,从而提供更主动的安全方法。

与传统安全模型的对比

传统安全模型通常假设网络内部的一切都值得信赖。零信任通过以同样的怀疑态度对待内部和外部流量来打破这一假设,从而加强对外部攻击和内部威胁的防御。

在现代企业中实施零信任

零信任实施基础知识

在商业环境中实施零信任需要全面的安全方法。首先要有严格的用户身份验证流程。每个用户在访问资源之前都必须经过验证,无论是在组织内部还是外部。此验证不是一次性事件,而是一个持续的过程。

多重身份验证 (MFA) 的作用

实施零信任原则的一项关键技术是多因素身份验证 (MFA)。MFA 通过要求两种或多种验证方法增加了一层额外的安全保障。这些验证方法可能是用户知道的东西(如密码)、他们拥有的东西(如智能手机)或他们本身的东西(如指纹)。

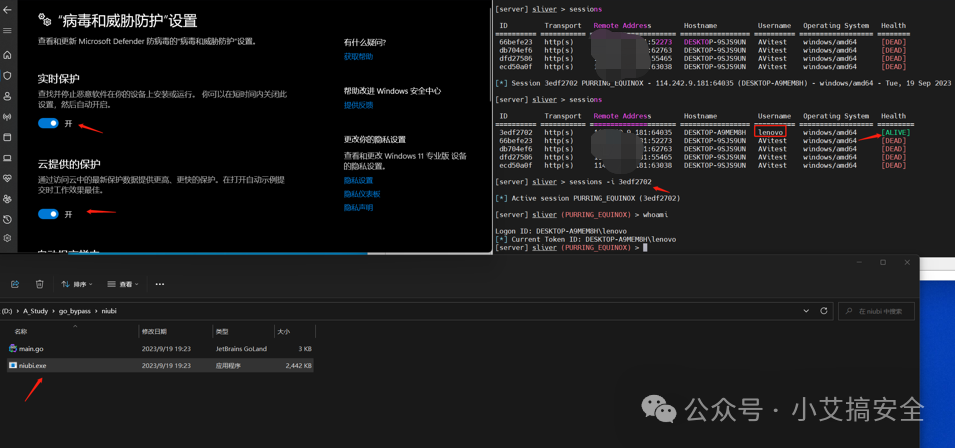

增强设备安全性

设备安全是另一个关键方面。这包括确保所有访问网络的设备都经过授权并符合安全策略。定期更新反恶意软件、防火墙和其他安全工具对于维护设备完整性至关重要。

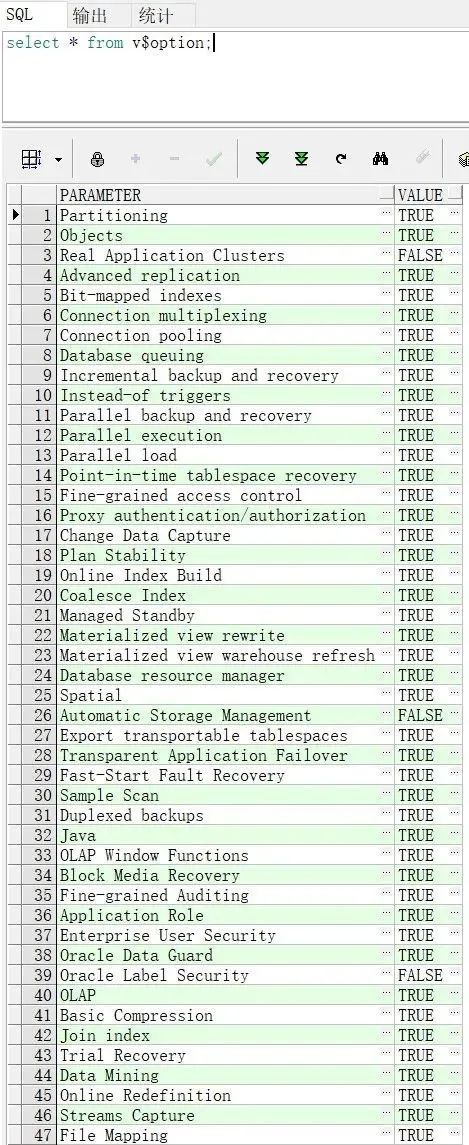

网络访问控制和 IAM

网络访问控制是零信任模型的基础。它们决定谁可以访问网络中的哪些内容。身份和访问管理 (IAM) 系统在这里发挥着至关重要的作用,它帮助管理用户身份并根据用户角色和权限控制对资源的访问。

采用零信任的挑战和注意事项

与旧系统的兼容性

过渡到零信任模型的重大挑战之一是处理遗留系统。这些旧系统通常必须配备支持零信任所需的严格安全协议。企业必须评估其基础设施并规划升级或集成,以在不损害安全性的情况下弥补这些差距。

组织变革管理

采用零信任不仅是一项技术转变,也是一项组织转变。它需要 IT 团队和最终用户的思维方式发生改变。让员工了解零信任的重要性并培训他们适应新的安全协议至关重要。有效管理这一变化是顺利过渡的关键。

克服阻力和沟通障碍

抵制变革可能是一个重大障碍,尤其是在大型或成熟的组织中。清晰地传达零信任的好处并主动解决问题有助于减轻阻力。

分阶段实施:一种战略方针

分阶段实施零信任的方法非常有效。这涉及逐步引入零信任原则,从最关键的领域开始,然后扩展。这种方法允许进行故障排除和调整,从而减少潜在的中断。

采用零信任来增强安全性

零信任在现代网络安全中的必要性

在快速发展的数字时代,零信任安全的重要性怎么强调也不为过。随着网络威胁的增加和 IT 环境的复杂化,零信任提供了一个强大的框架,从根本上增强了网络安全。它将重点从传统的边界防御转移到更全面、以用户为中心的方法,确保所有网络接入点的安全更加严格。

零信任对网络安全弹性的影响

采用零信任原则可显著增强组织对网络攻击的防御能力。它使企业能够通过持续验证每个访问请求并最大限度地减少攻击面来主动应对威胁。这种方法对于缓解内部威胁和确保远程访问安全至关重要,这在当今的工作环境中至关重要。

将零信任融入安全策略

对于希望加强网络安全态势的企业来说,整合零信任原则是一项战略举措。这是为了构建一个适应性强、有弹性、能够应对现代网络威胁动态的安全模型。

关键要点:

不断发展的网络安全格局

随着云计算、移动设备和物联网等数字技术的进步,网络安全挑战日益严峻。传统安全模式的有效性正在下降,需要采用更强大、更具适应性的方法。

零信任模型

零信任安全以“永不信任,始终验证”为原则,与传统模式截然不同。零信任安全假设威胁可能同时存在于网络外部和内部,因此要求对每个访问请求进行严格验证。

企业中的零信任实施

实施零信任涉及全面的安全措施,包括严格的用户身份验证、多因素身份验证 (MFA)、增强的设备安全性和强大的网络访问控制。

采用零信任的挑战

过渡到零信任带来了诸多挑战,例如与遗留系统的兼容性、组织变更管理、变更的抵制以及分阶段实施策略的需要。

零信任对网络安全的影响

零信任通过主动应对威胁、持续验证访问请求以及最大限度地减少攻击面,显著增强了对网络攻击的防御能力。

要点提醒

文章强调了零信任安全在当前数字时代的关键重要性和有效性,主张将其作为增强网络安全弹性的基本战略。