0x1 前言

哈喽,师傅们!

这篇文章主要是给师傅们分享下一个简单的手法,通过打edu的时候,我们可以在一些学生管理登录后台,需要我们使用账号是学号登录的系统,然后我们可以尝试通过去网上找公开的奖学金名单泄露的学号信息来打一个猜测,猜测账号密码都是学号。因为特别是在新生开学的时候,为了方便学生登录,所以默认账号密码是有蛮多都是学号的情况的。

0x2 通过奖学金名单泄露学号

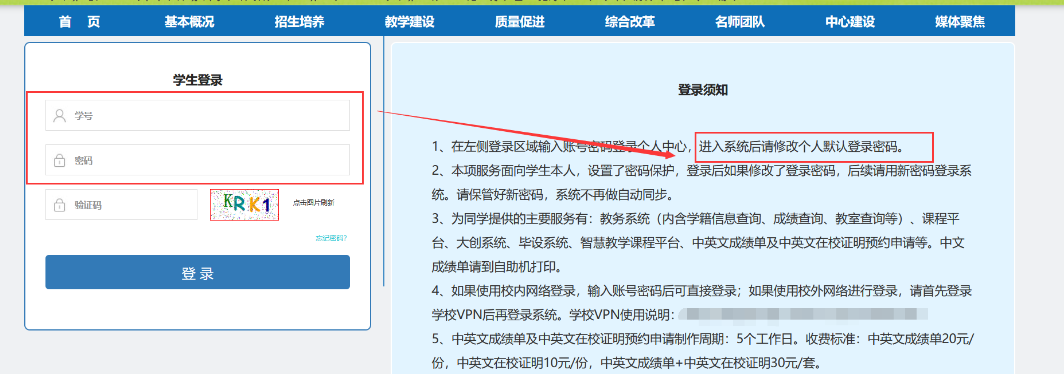

1、登录须知

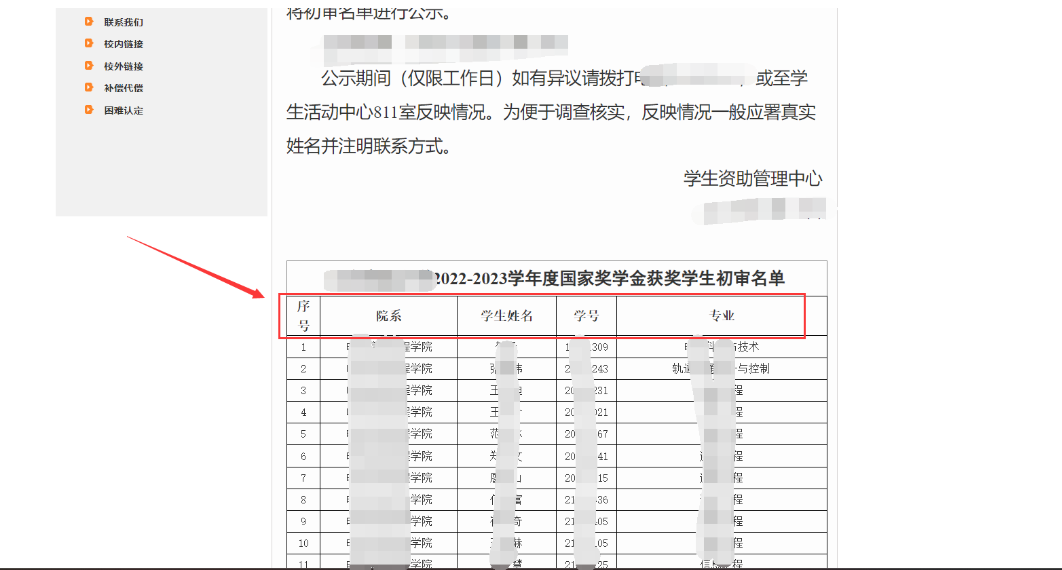

开始我是针对于很多的edu大学的学生管理登录站点的测试,因为最近我发现很多大学的国家奖学金的名单都会公布出来,且里面有学生院系、学生姓名、学生班级更重要的还有学生的学号信息泄露出来,那么就可以让我们在挖掘edu的时候利用一波了。

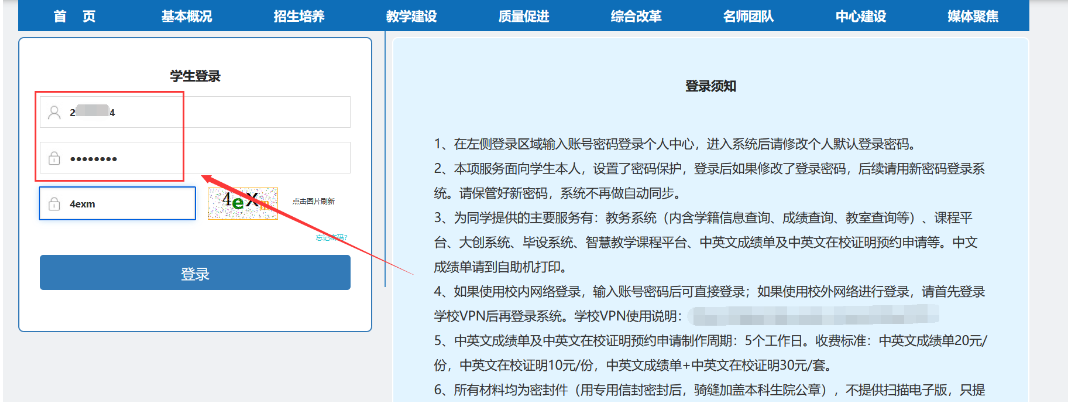

像一般大学的新手/招生网,都会很详细的解释这个学生登录的详情的,所以这里也是的,师傅们可以注意看下这个学生须知的公告。

这里看到登录须知里面写的:进入系统后请修改个人默认登录密码

那么我就会猜测,一定有一部分学生的密码不进行修改,就是使用默认的密码,那么再看下左边的登录框的内容,学号和密码,那么很大可能该学生登录系统的默认账号密码都是学号。

2、奖学金公告泄露学号

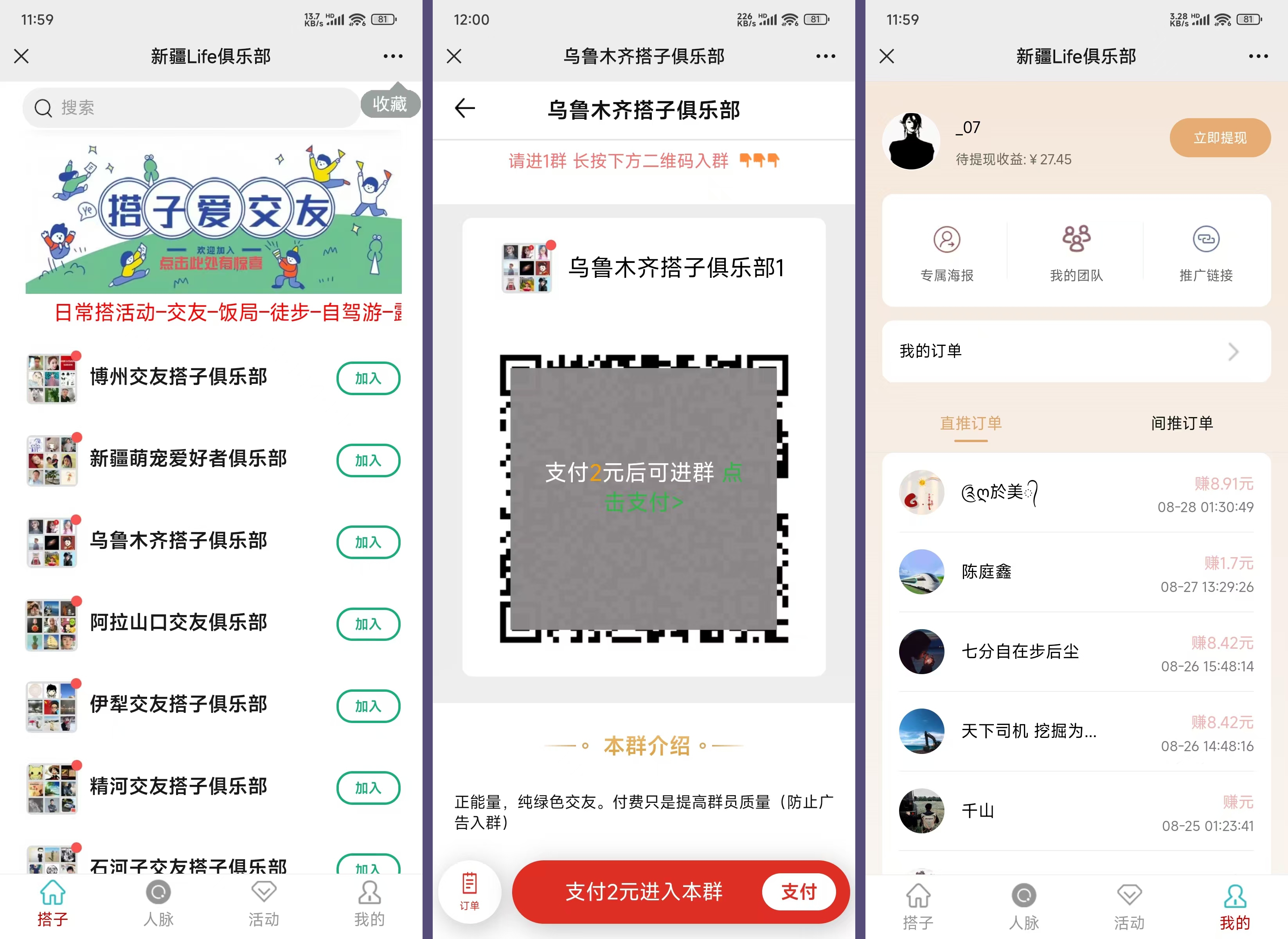

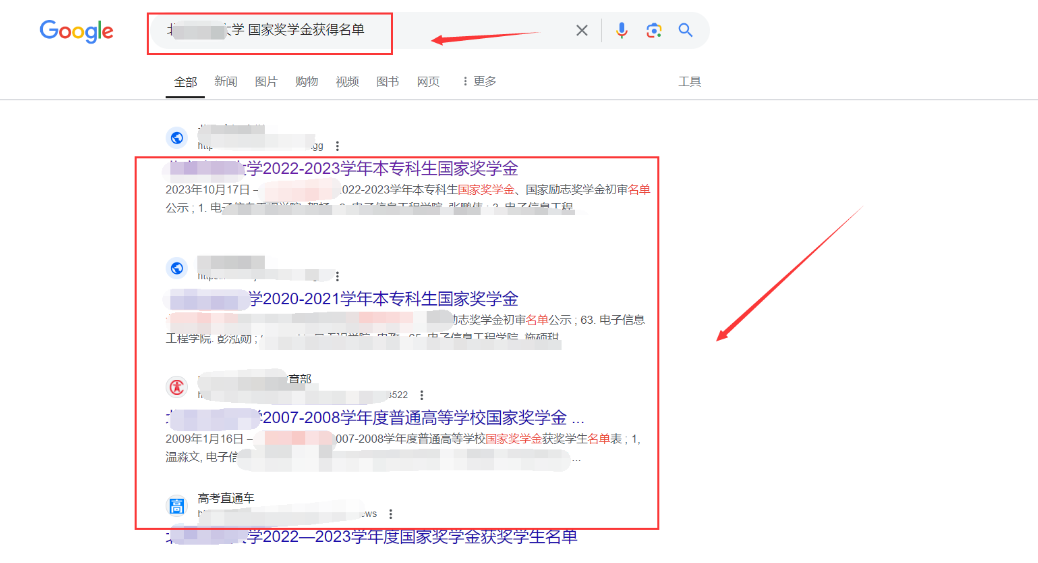

就使用最简单的方法进行检索,不需要使用什么太复杂的Google检索黑客语法,纯小白也可以操作的一个edusrc的挖掘小技巧。

因为像一般大学的国家奖学金都是公开的,所以之间在网上找就可以了,之间检索某某大学 国家奖学金获得名单即可。

师傅们可以看到,像国家奖学金的公告都是之间公开的信息,像师傅们平常不知道怎么进行检索学号时,不妨可以使用这个非常简单,且很好用的方法进行一个学号检索

0x3 横向渗透

1、猜测思维

这里就要给师傅们分享下黑客渗透测试的猜测思维了,其实蛮多时候猜测的思维都应该需要的,你在渗透测试的次数和经验多了,很多东西你看一眼,就可以发散到很多的方向。

就比如说我们开始提到的猜测这个学生登录后台的站点,默认账号密码就都是这个学号,虽然会修改默认账号密码,但是总有一部分学生的账号密码不进行一个修改,那么我们就可以尝试一波了。

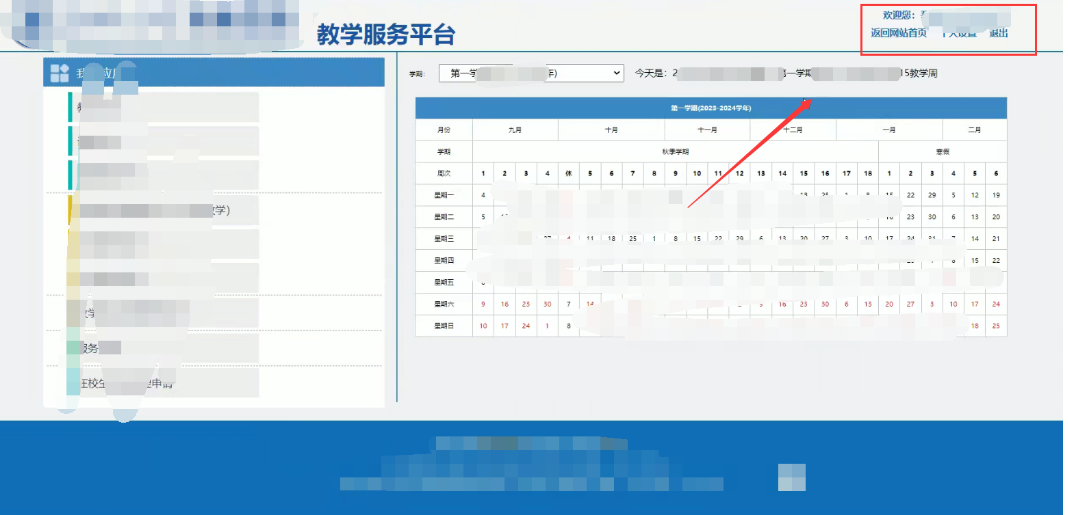

这个我是运气好,之间在那个奖学金的名单里面的第三个学生的学号进行登录,发现账号密码都是学号,之间就成功登录学生管理后台了

2、拓展——账号密码和验证码爆破

我上面是运气好,那比如对于小白师傅来讲,可以用下面的这个方法来测试下,下面的这个方法测试的话,成功性相对来讲高点,可以通过爆破验证码,然后进行学号密码爆破的思维,这样爆破的话肯定比一个一个猜要成功率高!

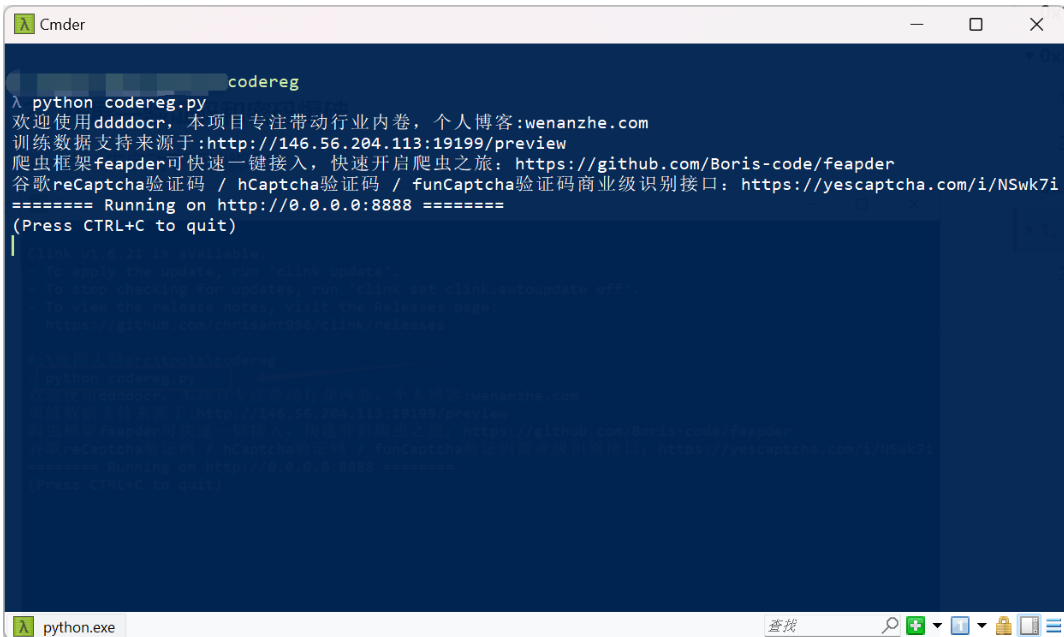

第一步,先启动下面的脚本

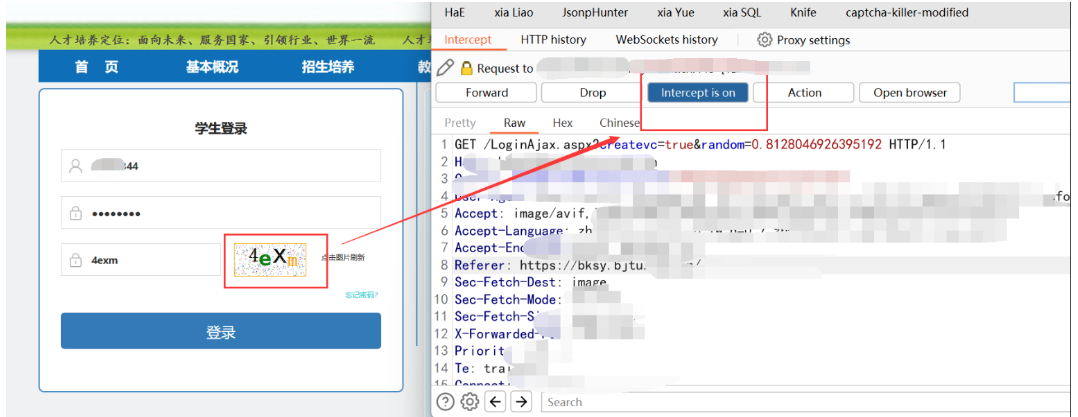

第二步:抓取图片验证码的数据包

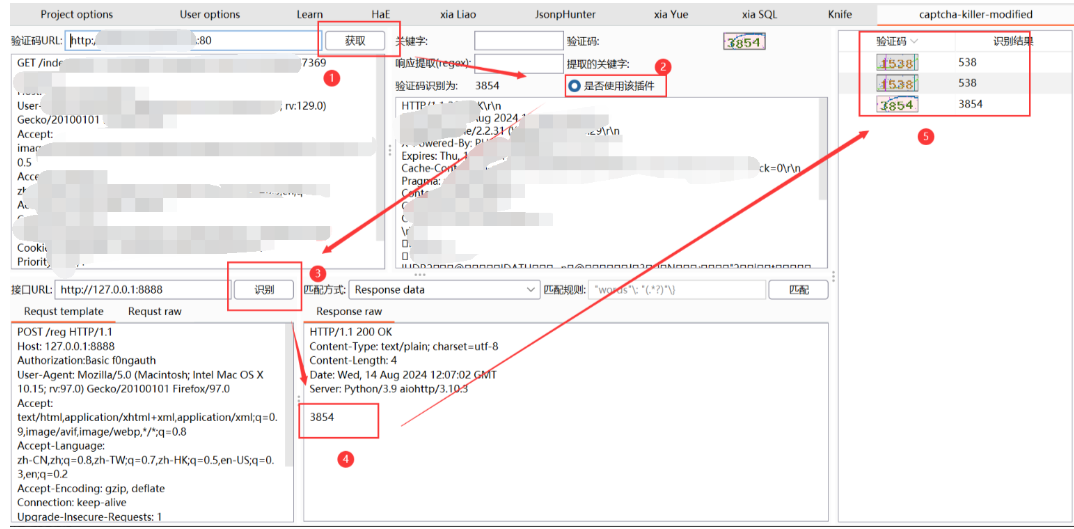

第三步:看看能不能识别成功

第四步就是爆破了

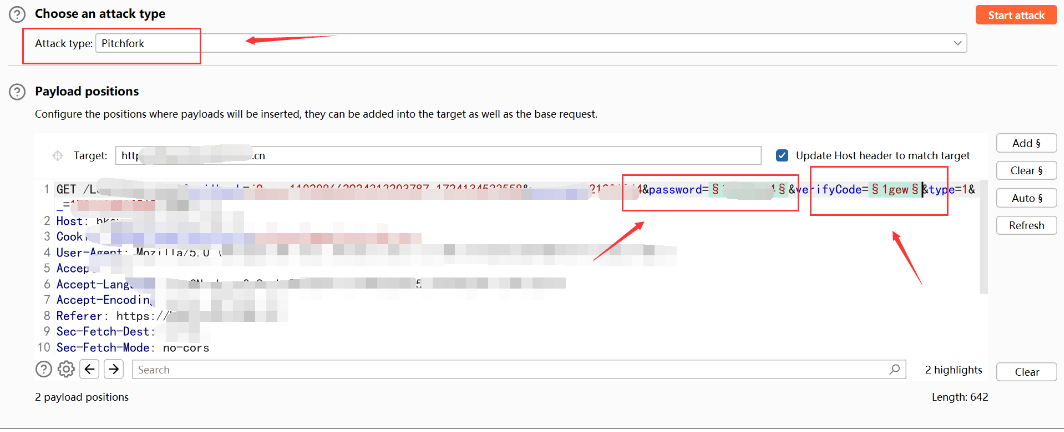

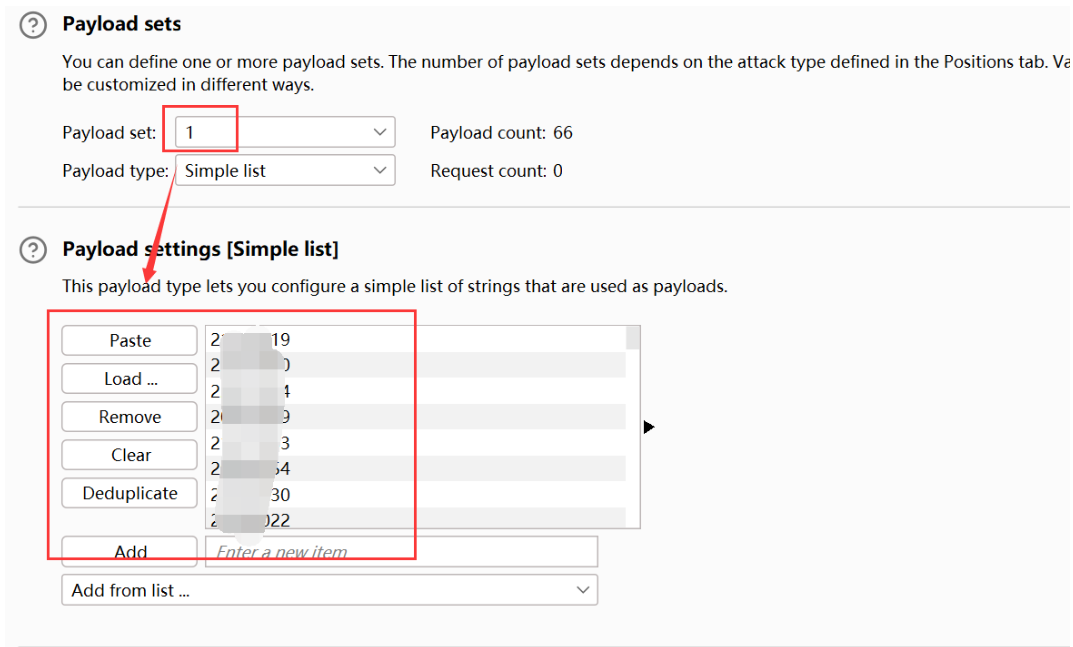

选择Pitchfork模板爆破,然后添加账号密码,以及后面需要使用bp插件爆破验证码

1、是加载字典爆破密码,这里默认是使用学号也就是默认账号密码都是学号

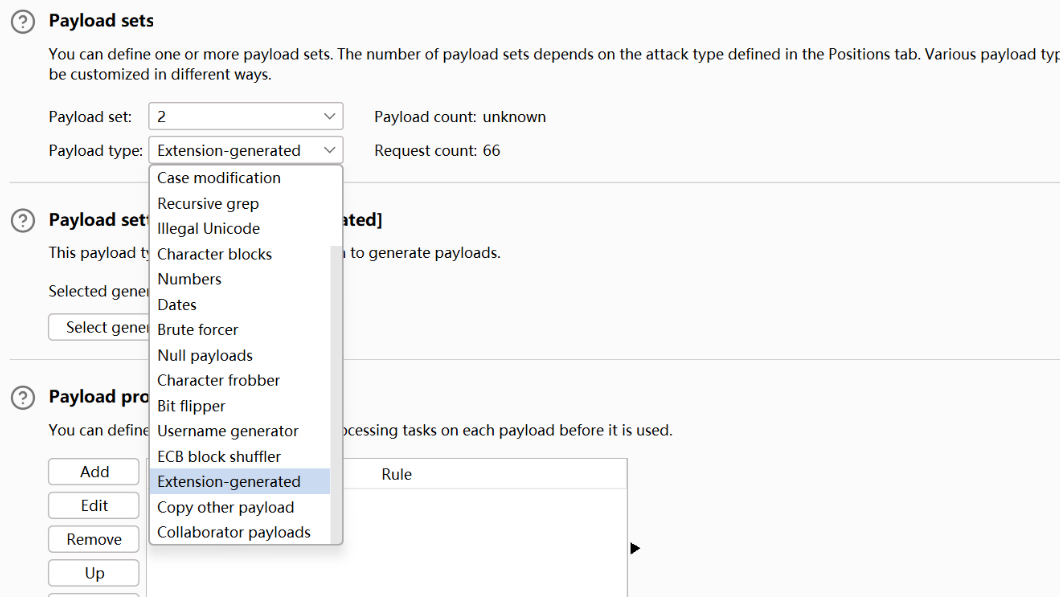

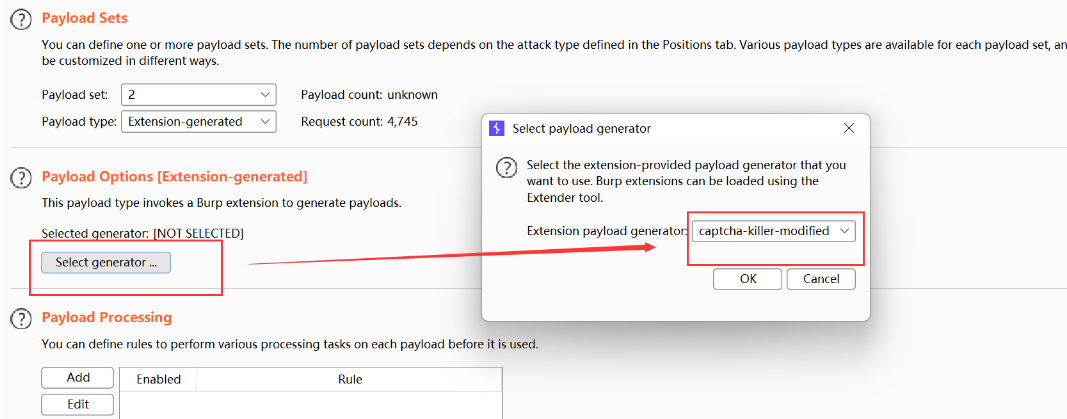

2、这里选择下面的这个验证码爆破的模块

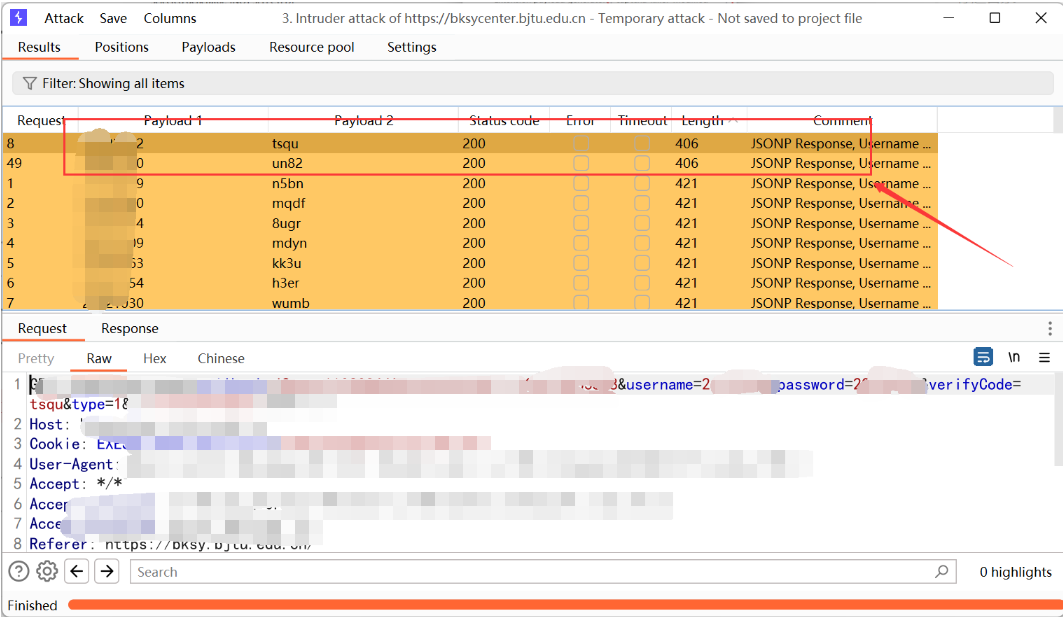

然后进行验证码和密码的爆破,这里默认账号就是学号

3、API接口泄露

通过登录进入后台,测试了下这个站点的,然后利用findsomething插件以及查看js源代码,然后找到了一个未授权的js接口

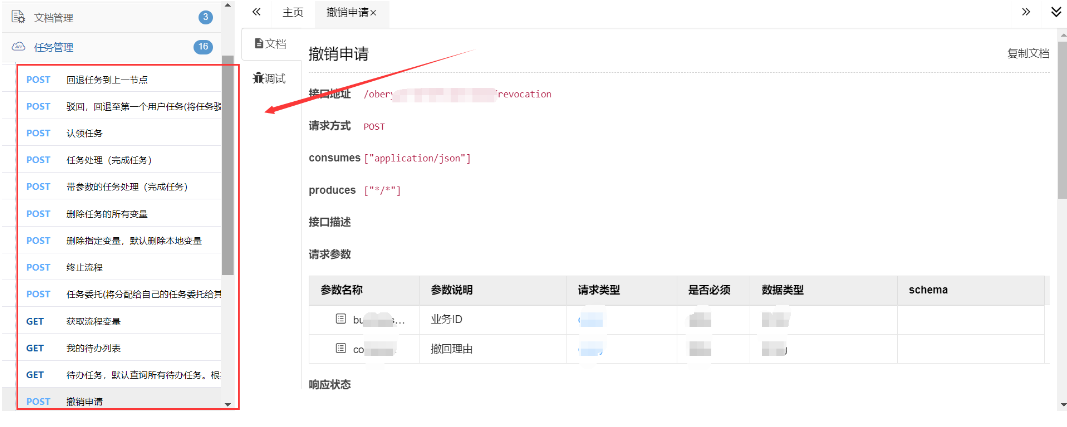

下面通过js接口然后直接找到一个可以通过未授权登录进来,可以看到这个接口都是后台服务的API接口文档,里面泄露了很多未授权的api接口

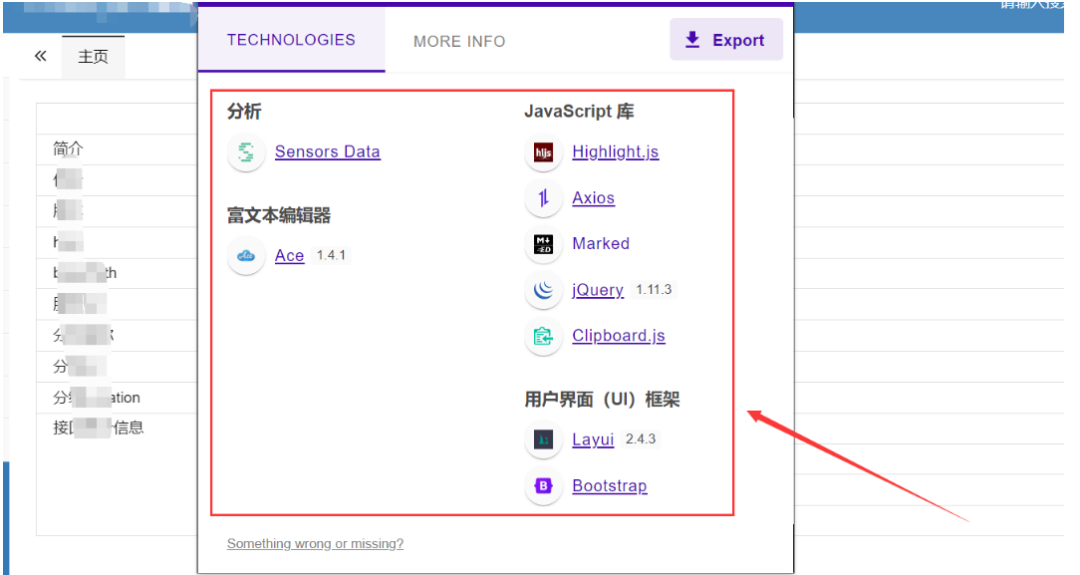

然后简单利用浏览器插件Wappalyzer 查看下这个站点的一个框架,看看有没有什么开发语言版本信息泄露以及什么cms框架信息泄露,然后去测试一下

这里有一个很熟悉的功能点swagger关键字,看到这个对于挖漏洞多的师傅来说,应该会去想利用swagger接口泄露去打一个spring敏感信息泄露

然后点击这个任务管理,可以看到里面泄露了很多的任务接口的信息,包括一些请求参数的信息之类的

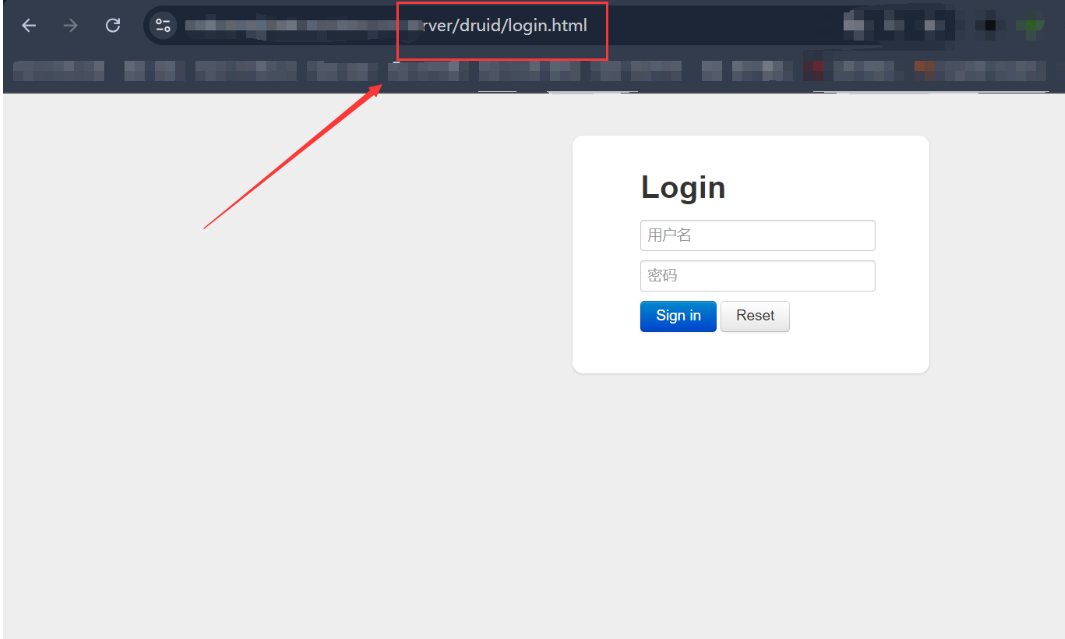

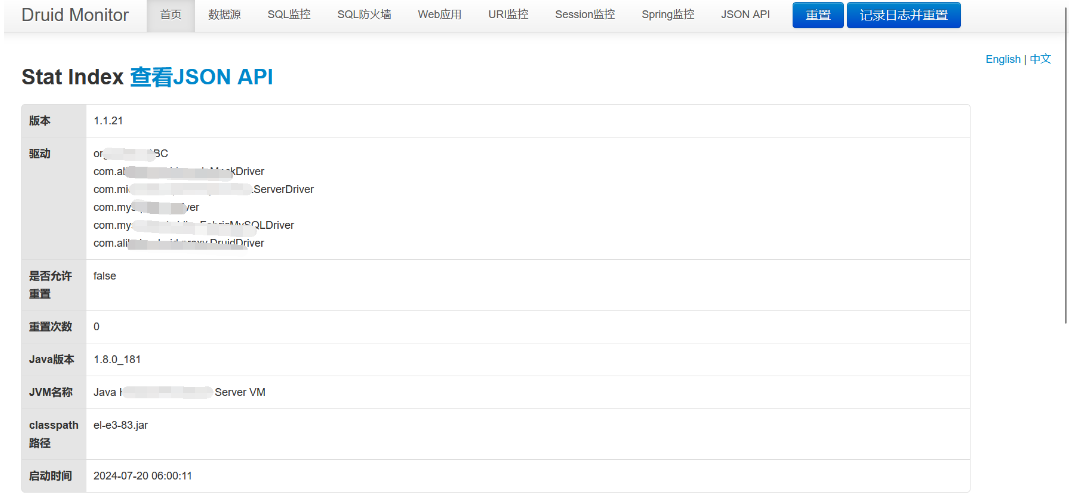

因为上面看到了spring二次框架,所以可以去尝试拼接下/druid/login.html接口,发现确实可以访问,可以看到这里出现了若依系统的druid协议的登录界面。

且通过默认的常用账号密码ruoyi:ruoyi成功登录了进去

0x4 总结

文章到这里就给师傅们分享完了,主要的思路就是要打开,我们要去猜测,但是猜测的前提和基础就是我们平常对于这些站点的熟悉,挖多了就有经验和想法了。

所以师傅们也是看完这篇文章,可以去尝试下,去看看这个站点的一个公告是什么,然后去分析这个站点的账号密码的组成会是什么。

无偿获取网络安全优质学习资料与干货教程

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。