前言

- 各位师傅大家好,我是qmx_07,今天给大家讲解Tactics靶机

渗透过程

信息搜集

- 服务器开启了smb协议

连接smb服务器

- Admin$ 对应的是 C:\Windows 目录,是 Windows 自动创建的共享,主要用于执行一些与系统管理相关的操作,例如远程文件管理、系统配置和程序安装等

- C$ 代表计算机的 C 盘,允许管理员通过网络远程访问计算机的 C 盘,进行文件管理和系统维护操作

- IPC$ 提供了一个接口,允许远程的命名管道连接,通过该接口可以执行远程管理和连接验证,允许匿名的账户枚举域账户和网络连接等,主要用于系统级的操作和通信

- 通过C$ 能够成功访问c盘所有内容,下载Flag.txt

Impacket 集合工具

- Impacket是使用python编写的用于处理网络协议的框架,Impacket 包含数十种用于与 Windows 系统和应用程序交互的工具,适用于Windows 和 Active Directory

安装命令:

git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket

pip3 install .

# OR:

sudo python3 setup.py install

# In case you are missing some modules:

pip3 install -r requirements.txt

#pip3安装命令

sudo apt install python3 python3-pip

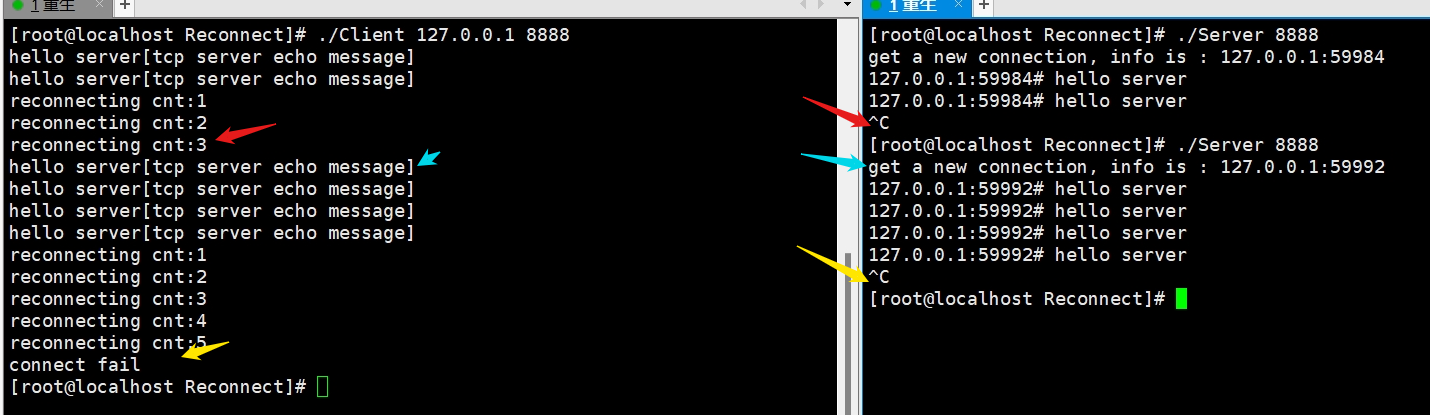

- Psexec通过在远程系统的ADMIN$共享上上传一个随机命名的可执行文件来创建一个远程服务,然后将其注册为Windows服务。以此产生一个交互式shell,通过TCP端口445在远程Windows系统上执行

- Psexec要求具有本地管理员或更高权限的用户的凭据(可以读取/写入ADMIN$ ),验证成功后,将获取一个 NT AUTHORITY\SYSTEM shell

答案

- 1.ICMP数据包被windows防火墙阻止,使用什么参数绕过?

-Pn

- 2.SMB全称是什么?

Server Message Block

- 3.SMB开放在哪个端口?

445

- 4.smbclient使用什么参数 枚举共享目录?

-L

- 5.什么后缀代表是共享的?

$

- 6.哪个文件夹可以访问整个C盘内容?

C$

- 7.可以使用什么命令下载smb文件?

get

- 8.Impacket集合工具中 使用哪个工具在系统上或者交互式shell?

psexec.py

- 9.flag?

f751c19eda8f61ce81827e6930a1f40c

总结

- 我们讲解了Impacket工具集合 和 smb特殊共享