目录

前言

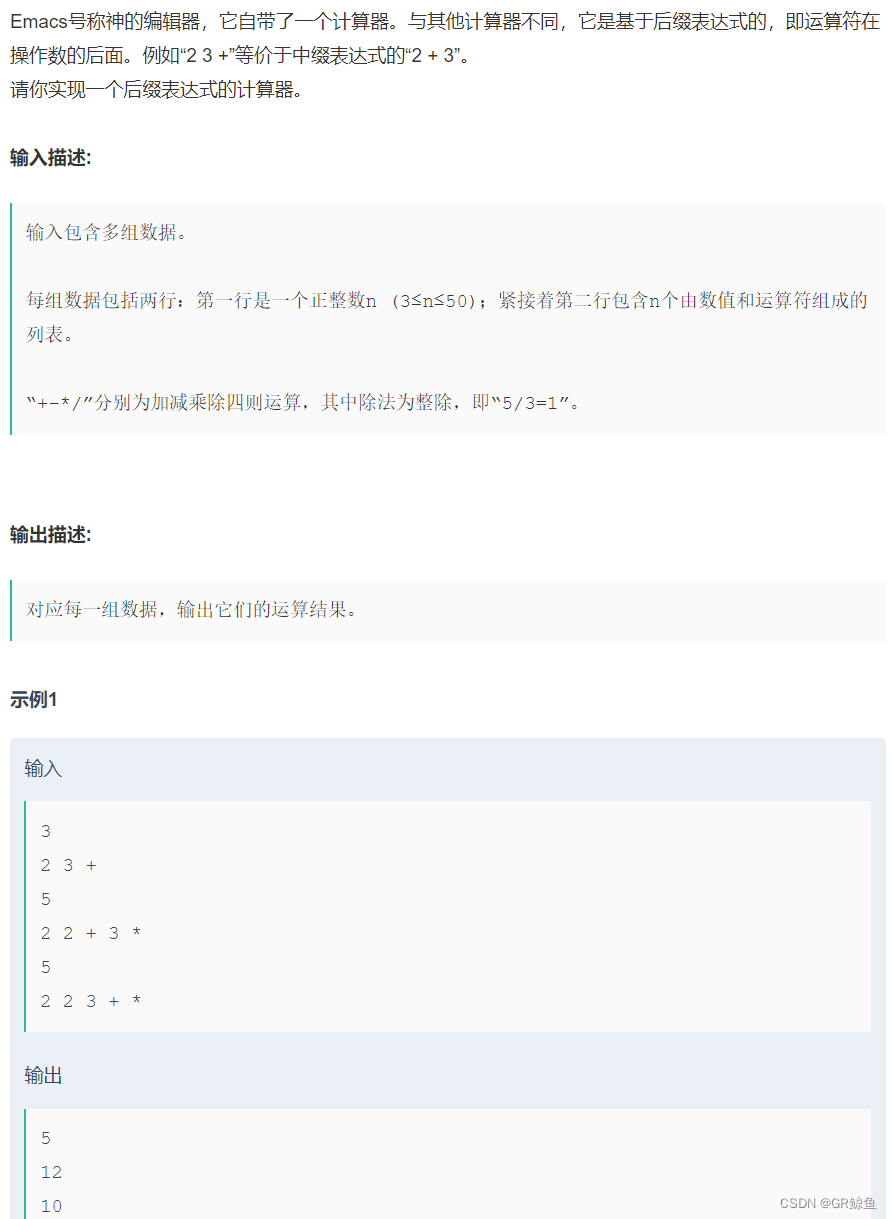

普通nmap扫描

扫描单个目标地址

扫描多个目标地址

扫描范围目标地址

扫描目标网段

扫描众多目标地址

排除扫描

扫描指定端口

路由追踪

进阶扫描

综合扫描(-A)

目标网段在线主机(-sP)

目标主机指纹扫描(-O)

目标主机服务版本(-sV)

探测身份认证方式(-script=auth)

主机漏洞扫描(-script=vuln)

发现广播设备(-n -script=broadcast)

前言

Kali自带的nmap是一款强大的网络扫描和安全审计工具,全称Network Mapper,用于探测计算机网络、发现网络服务、操作系统检测以及漏洞利用,包括主机发现、端口扫描、版本检测、操作系统探测和漏洞利用等。

在实际应用中,只要kali机能够上网,就可以直接使用nmap工具进行扫描。这里演示,我们使用centos做服务器,kali机做攻击机。只需要在centos机上搭建好网站,将kali机的DNS设置成服务机的DNS就可以访问到服务机的网站了。

nmap的使用比较灵活,用法很多,选项也很多。终端输入nmap --help可以获取详细的使用方法。

普通nmap扫描

扫描单个目标地址

nmap ip地址nmap 192.168.100.130

扫描过程比较慢,可以按回车键查看扫描进度。

可以看到对服务机的扫描结果为:

Host is up (0.0011s latency). 表示主机为开启状态,延迟为0.0011秒

Not shown: 992 filtered tcp ports (no-response), 7 filtered tcp ports (host-prohibited) 表示在扫描过程中,有992个TCP端口没有响应,另外7个TCP端口由于主机禁止而被过滤。

PORT STATE SERVICE 表示端口,状态,服务;这里扫描结果显示主机开启22/tcp端口,服务为ssh

MAC Address: 00:0C:29:8C:3E:23 (VMware)表示主机mak地址

这种扫描方式默认扫描1000个端口

扫描多个目标地址

nmap ip1 ip2 ...nmap 192.168.100.130 192.168.100.128

扫描范围目标地址

nmap xxx.xxx.xxx.x-ynmap 192.168.100.100-150

扫描目标网段

nmap 网段nmap 192.168.100.0/24

这种扫描方式会扫描目标网段的所有主机。

扫描众多目标地址

当需要扫描的目标地址太多时,单个扫描很麻烦。

新建.txt文件,存放多个目录地址

nmap -iL .txt(这里文件路径要写绝对路径)

排除扫描

当扫描某一网段的目标地址,但又需要排除掉某些目标地址时,就需要排除掉它们

nmap ip网段 -exclude ip1,ip2,...nmap 192.168.100.0/24 -exclude 192.168.100.128

当需要排除的目标地址太多时,同样可以将目标地址存放的文件中,比如:

nmap 192.168.100.0/24 -exclude paichu.txt

nmap ip.txt -exclude paichu.txt

扫描指定端口

nmap 目标地址 -p p1,p2,p3,...nmap 192.168.100.130 -p 22,80,3306,443

扫描结果显示目标主机的22端口开放,其他端口扫描状态为filtered及过滤,可能是防火墙阻止了对该端口的访问。

路由追踪

使用Nmap进行路由跟踪,会显示从发起扫描的主机到目标主机之间各个网络节点的跳转以及每个节点的响应时间。这些信息对于网络安全分析、故障诊断和网络优化至关重要。

nmap --traceroute 目标地址nmap --traceroute 192.168.100.130

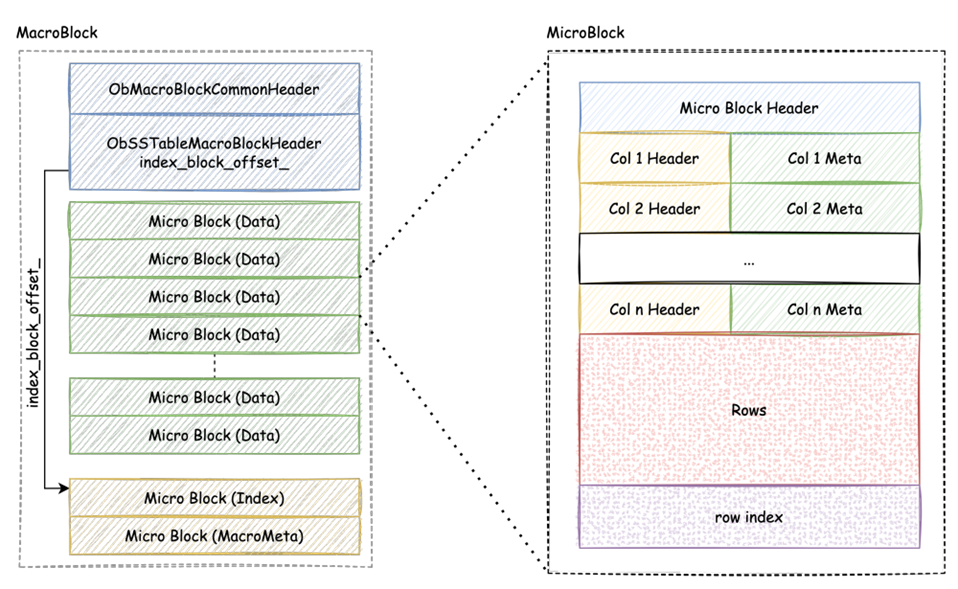

进阶扫描

综合扫描(-A)

nmap -A 目标地址nmap -A 192.168.100.130

目标网段在线主机(-sP)

这种扫描方式只会显示该网段内所有开启的主机。

nmap -sP 目标网段

目标主机指纹扫描(-O)

nmap -O 目标地址

扫描结果大致意思是:目标主机192.168.100.130可能运行的是Linux操作系统,具体版本可能是3.X、4.X、5.X或2.6.X。此外,还有一个可能性是Synology DiskStation Manager 5.X。由于没有找到至少一个开放和一个关闭的端口,因此这些结果是不可靠的。

目标主机服务版本(-sV)

nmap -sV 目标地址

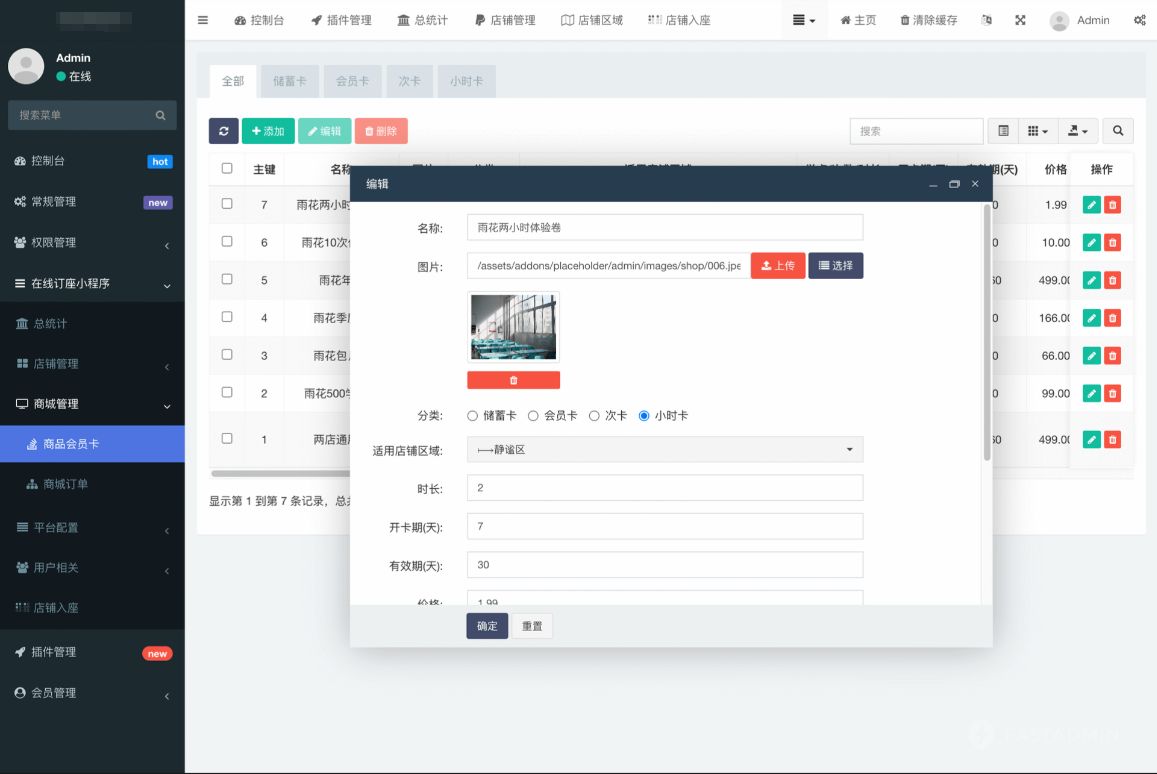

探测身份认证方式(-script=auth)

nmap -script=auth 目标地址nmap -script=auth 192.168.100.130 -p 22

主机漏洞扫描(-script=vuln)

nmap -script=vuln 目标地址nmap -script=vuln 192.168.100.130

扫描结果显示,目标主机有两个敏感目录:/info.php和/incons/

可以直接访问192.168.100.130/info.php和192.168.100.130/icons/

如果扫描结果有CVE-ID则说明可能有改漏洞,可以使用msfconsole进一步验证该漏洞是否存在。

发现广播设备(-n -script=broadcast)

nmap –n –script=broadcast 目标地址nmap –n –script=broadcast 192.168.100.130

这种检测主要用于发现网络上的广播设备,包括打印机、扫描仪、路由器等,它们可能会向整个网络发送广播消息。通过使用nmap工具进行广播设备检测,可以帮助管理员了解网络中存在的设备类型和数量,以便更好地管理和保护网络安全。