在数字化时代,API(应用程序接口)已成为企业间、应用程序间乃至整个数字生态系统中数据交换与功能集成的核心,可 帮助跨多个设备互连多个应用程序或软件系统,定义它们可以发出的调用或请求的种类、调用的方式、应使用的数据格式以及应遵守的约定。

API 已经发展成为重要的互连,支持不同应用程序架构之间的通信,促进新服务的更快集成和部署。软件开发程序也依赖 API 来提供服务、平台管理和持续部署。涉及移动设备、云数据系统和微服务设计模式的现代应用程序架构需要使用多个 API 作为网关,以促进不同 Web 应用程序之间的互操作性。

然而,随着API的广泛应用,它们也成为了黑客和不法分子攻击的主要目标。API攻击不仅威胁数据安全,还可能影响业务连续性、客户信任及企业声誉。今天我们就来了解一下API攻击的情况以及有哪些有效的预防策略。

一、API攻击的定义

API攻击是指利用API设计、实现或管理上的缺陷,通过非法访问、篡改数据或滥用服务等方式,对应用程序、数据或业务逻辑造成损害的行为。这些攻击可能源自外部黑客,也可能是内部人员的恶意行为。

二、常见API攻击类型

注入攻击:如SQL注入、命令注入等,攻击者通过API输入恶意代码,试图绕过认证和授权,执行非授权操作。

未授权访问:利用API的公开性,通过猜测或暴力破解API密钥、令牌等认证信息,获得未授权的数据访问权限。

数据泄露:API未能妥善保护敏感数据,如个人信息、商业机密等,导致数据被窃取或泄露。

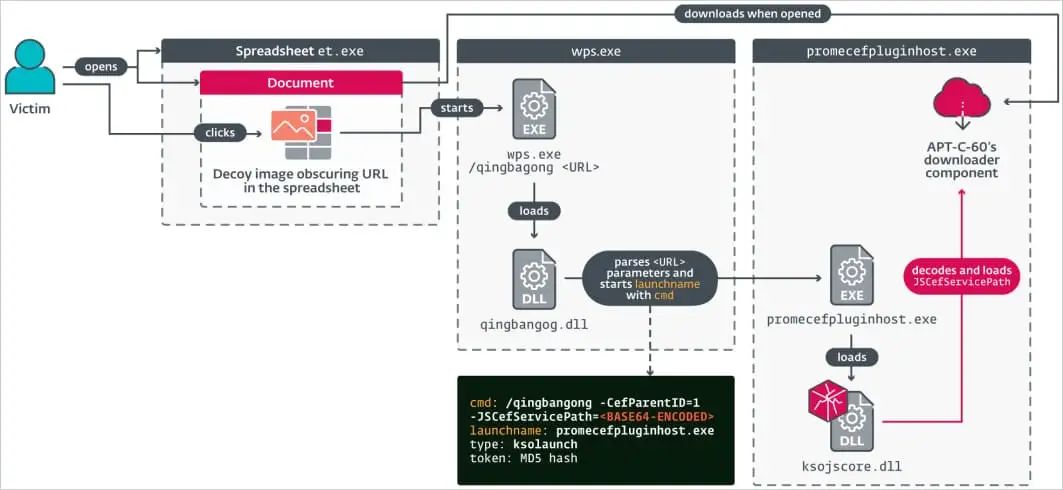

中间人攻击(MITM):攻击者拦截并篡改API通信过程中的数据,或冒充合法用户进行交互。

过度请求(DoS/DDoS):通过发送大量请求到API,导致服务过载,影响正常用户的使用。

API滥用:出于恶意原因以未经批准的方式使用 API,消耗过多资源或进行恶意操作。在这些情况下,API 在技术上按设计使用,但被错误的人或出于错误的原因使用。比如数据抓取;利用应用程序逻辑中的漏洞。这些滥用是特定于特定业务的,在许多情况下,并没有通过 OWASP 框架来解决。

三、API攻击的威胁影响

数据泄露与隐私侵犯:敏感数据如用户信息、交易记录等被泄露,影响个人和企业安全。

经济损失:业务中断、欺诈交易、品牌损害等导致的直接和间接经济损失。

法律与合规风险:违反数据保护法规(如GDPR、CCPA)可能面临巨额罚款和诉讼。

客户信任丧失:安全事件曝光后,客户信任度下降,影响企业形象和市场竞争力。

四、预防API攻击的建议

在 API 安全领域,“攻击”和“漏洞”这两个词经常互换使用,许多人并不了解 API 攻击/漏洞的真正含义。API 攻击/漏洞是一种威胁类别,在很大程度上未被行业现有的 API 安全框架和指南解决。为了保持基于 API 的安全和可信度,我们可以考虑采取以下一些安全措施,来应对面临的各种 API 威胁。

强化身份验证与授权

-

实施多因素认证,增加攻击者获取访问权限的难度。

-

使用OAuth、JWT等标准协议,确保API调用的合法性和权限控制。

数据保护与加密

-

对敏感数据进行加密存储和传输,确保即使数据被窃取也无法轻易解密。

-

遵循最小化原则,仅传输必要的数据,减少数据泄露的风险。

限制API访问

-

实施IP白名单或黑名单策略,限制访问来源。

-

设置请求频率限制(Rate Limiting),防止过度请求攻击。

监控与日志记录

-

实时监控API流量和行为模式,及时发现异常活动。

-

详细记录API调用日志,便于事后审计和追踪攻击源。

德迅云安全WAAP全站防护

-

全方位防护,聚合DDoS云清洗、Web攻击防护、业务安全、API安全、全站隔离5大模块,实现覆盖L3-L7层的全站防护。

-

智能化防护策略,平台基于客户业务的智能化分析,可自动适配防护策略,实现开箱即用。

-

API资产盘点,基于流量分析,帮助企业从流量数据中发现尚未掌握的API业务,形成API资产清单,为后续的防护工作做好资产盘点。

-

API安全,针对API应用进行精细化的管理和防护,规避API滥用行为、防止数据泄露。

总之,API安全是一个复杂而持续的挑战,需要企业从设计、开发、部署到运维的全生命周期中持续关注和改进。通过采用WAAP全站防护,可以降低API攻击的风险,保护数据和业务安全,维护客户信任和企业声誉。

![[论文笔记]大模型微调数据配比策略](https://i-blog.csdnimg.cn/direct/06020c4d79d44c4081b8b5e79f38f889.png)