目录

脱壳

寻找特征& frida hook

过frida检测

修复dex

重打包

修改smail

去签名校验

正文

大家好,我是小生,这次的app是一个国内某计划app, 功能相当全,界面也很美观,很实用,这个app我很欣赏。总共花了有三天晚上加一个白天,抓包分析,脱壳,过检测,手撕smail, 调试等, 做开发好久了,逆向有段时间没有接触了,很生疏了

就是会员太贵了,终身会员300多嘞!

【为该公司的权益考虑,不提供成品,也不提供app相关 信息】

(现在大大小小的app全都加壳,甚至一些颜色灰产的也加国内的这些壳!!! 动不动就抽取,dex2c,都不能愉快的好好玩耍了)

脱壳

还有asserts目录下的 libjiagu.so 就知道是数字壳无疑了!

apktool解包,发现6月份的新版数字加固

脱壳用的fart改的脱壳机,详细过程就不赘述了

总共脱下来21个dex,一个个先脱进jadx中看看是否都是有用的,发现有两个全是壳相关的,剩下了19个

发现脱下来还是相对较完整的,里面也有损坏的部分,但影响不太大,

寻找特征& frida hook

因为这次我需要的是里面的vip功能,按照惯例先搜isVip等字样

发现搜出来很多结果,不影响,排除掉本app的广告sdk和依赖的库,一个个看,看和用户相关的,发现两个类都是相关的

直接写hook,

只截取部分,

然后 frida启动!

我是先attach启动的,发现会闪退

换成去掉部分特征的strongr frida发现还是如此,

1.我又尝试了换端口,span启动,

2.hook libc.so中的 strstr,strcmp来去掉内存里的frida,gmain,gdbus等字样

3.hook 重定向/proc/xxx/maps

4.hook libc.so的exit

5.hook android.os.Process的killProcess

再配合上常用的几个过检测脚本还是一样闪退,感觉事情不简单了

过frida检测

提前说一嘴,这个frida检测不是在壳里,是在app的so里,还有hook这个业务代码要延迟一段时间执行,不然classloader还没有加载相关类。

既然不是在java层,那就是在native层检测的了,通常是hook android_dlopen_ext,观察加载到哪个so的时候退出就可以定位到了,

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 |

|

可以定位到是在libmxxxdesc.so中

然后hook pthread_create函数,尝试找到来自libmxxxdesc.so创建的检测线程

然后就一直卡在那了,一直也找不到来自该so的创建线程的调用,

下面的部分借鉴看雪的看雪bilibili frida过检测

把so放进ida中也没有发现有创建线程的导入符号

尝试从更早的时机,通过hook dlsym函数来看是否有通过dlsym来获取pthread_create地址来进行调用

发现确实调用了创建线程的函数,只不过不是直接调用,而是采用通过dlsym获取地址再调用

下面采用创建一个虚假的创建函数的地址返回,来欺骗目标so(还是来源于看雪bilibili frida过检测的思路和代码)

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 |

|

就过掉了检测

修复dex

通过hook关键的函数发现确实可以达到付费vip的效果,但是部分界面显示的vip样式还是有点问题,

我逐个把dex脱进jadx中,进行查看,去除掉没用的dex, 发现可以去除掉两个全是数字壳的特征dex,

1.然后使用MT管理器把这21个dex替换了原来的dex

2.然后把asserts文件夹中的libjiagu.so 那四个数字壳的so文件删掉

3.然后把AndroidMinfest.xml中原来的com.stub.StubApp为程序真正的入口com.xxxxxx

这个app是真的大,光androidMinfest文件就干出去将近5000行!!(后面改smail的时候很痛苦)

重打包

然后重打包编译,进行jarsinger签名,一气呵成,安装,闪退! 漂亮!

我一开始以为是不是有签名验证啊,我就再jadx中进行搜素packagemanager相关的,但都关系不太大,最后发现是脱壳还有数字的残留特征,

就是下面这种效果,1000多条!

invoke-static {p0, p1, p2}, Lcom/stub/StubApp;->interface24(Landroid/app/Activity;[Ljava/lang/String;I)V

可以用正则的方式匹配替换掉,这里很麻烦,我替换了整整有半个多小时,各种各样的,真恶心!

这里我是使用 一键正则 工具走捷径了(尽管这样,也很慢)

下面这两个可以通用替换掉一些,但还是会有很多很多很多漏网之鱼

invoke-static/range \{.* \.\. .*\}, Lcom/stub/StubApp;->getOrigApplicationContext\(Landroid/content/Context;\)Landroid/content/Context;\s+move-result-object .*

invoke-super {p0, p1}, Landroid/app/Activity;->onCreate(Landroid/os/Bundle;)V

其实这个app算我运气好,onCreate函数没有被抽取掉,很赏脸了!

再都完成替换之后,确认没有stubapp, stub/stub等数字壳特征之后,再进行重打包,签名,发现可以打开了,我测试了一下,里面有两个子页面有点问题,打开会闪退,不过我会用到的页面都正常,(这个app大大小小加起来有62个页面,那两个无所谓)

修改smail

首先声明一下,我不会smail(以下纯现学现用,所以看着像屎一样很正常)

这一步就没有什么技术含量了,(对于我这种小卡拉米以及 这种简单的app而言),主要是耐心和细心,

这里我是采用mt管理器来进行编辑的,不得不说,确实很方便,但是改smail也很麻烦,要操作寄存器,改完还不知道,只能重打包后安装才能验证出来,一不小心改错就会闪退,前文说到有两个相关的类,一个有get set方法,很好处理,get的话直接

const/4 v1, 0x1 然后return 或者赋值都可以,

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

|

还有一个bean全是public字段,没有get set方法,而且引用的地方相当多,我没有办法在构造函数中进行赋值,因为后续会被覆盖掉,这里我有想到用抓包改包的方式,我在有root和xposed的测试机上试验过,没问题,但我想在没有root和xposed的环境使用,这种方案显然不可行

我只能在每一个用到的地方都进行修改,比如

Lcom/dxxxx/lxxxxon/model/Uxxxxfo;->id:Ljava/lang/String;

check-cast v2, Ljava/lang/CharSequence;

invoke-static {v2}, Landroid/text/TextUtils;->isEmpty(Ljava/lang/CharSequence;)Z

move-result v2

const-string v8, "mContext"

if-nez v2, :cond_218

iget-boolean v2, v1, Lcom/xxx/xxxxx/model/Usxxxxxfo;->vstate:Z

if-nez v2, :cond_7f

goto/16 :goto_218

我要保证vstate一直为true

我改成下面的

const/4 v2, 0x1 # 将常量 1(true)存储到寄存器 v2

iput-boolean v2, v1, Lcom/xxx/xxxxx/model/Usxxxxxfo;->vstate:Z

iget-boolean v2, v1, Lcom/xxx/xxxxx/model/Usxxxxxfo;->vstate:Z

if-nez v2, :cond_7f

放一张成品吧

后记

之前一直采用的charles+postern方式抓包,用花哥的话说,走socket,靠近底层,能获取更多的上层流量

现在我改成了 Reqable小黄鸟来抓包,头一次用,挺方便的,也是要root,这个没得跑,

关于证书安装的问题,安卓7以后要手动remount,把证书移动到/system/etc/security/cacerts目录下

我试了好几次,小黄鸟都识别不到证书已安装,尽管64xxxk.0已经在系统证书目录中,后来我尝试移除charles证书,试了两次,重启过后可以了! 至于没有网络或者其他的问题导致无法安装证书,我的博客里有记载。

总结

敢于尝试,就有成功的可能

代码

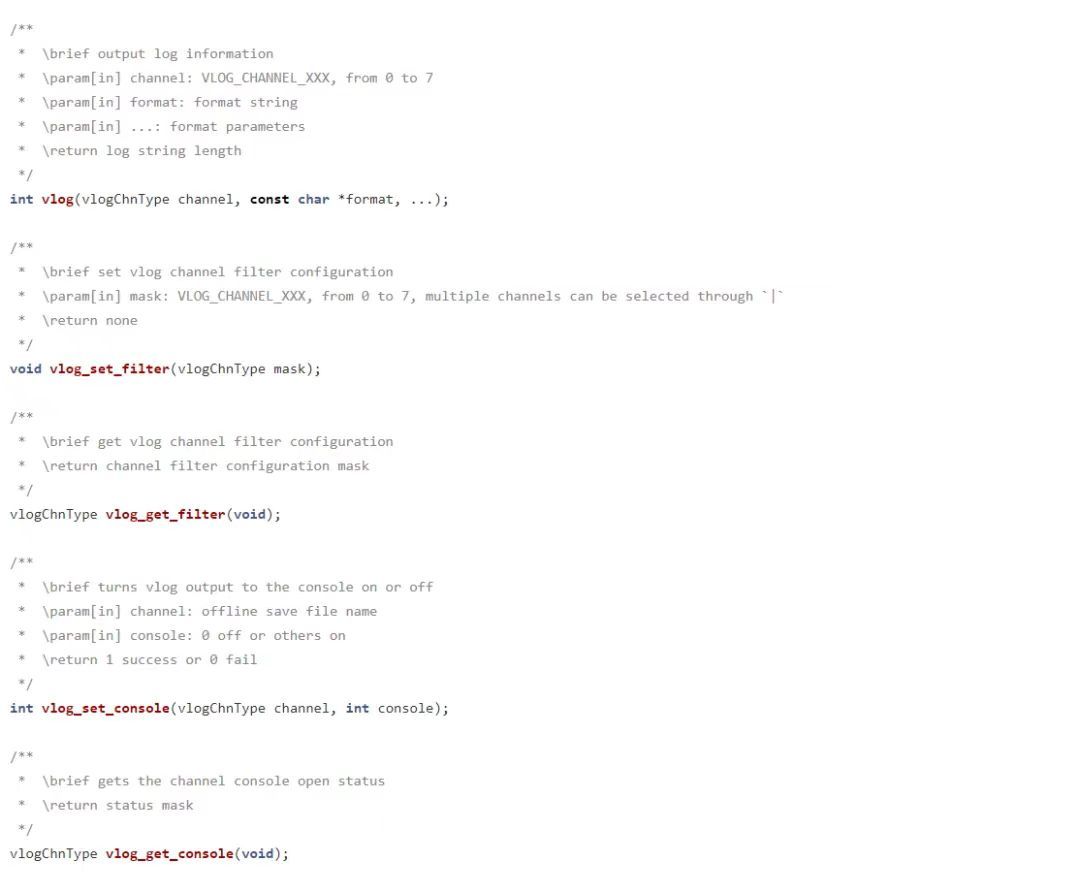

文中所用到的部分过检测代码

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256 257 258 259 260 261 262 263 264 265 266 267 268 269 270 271 272 273 274 275 276 277 278 279 280 281 282 283 284 285 286 287 288 289 290 291 292 293 294 295 296 297 298 299 300 301 302 303 304 305 306 307 308 309 310 311 312 313 314 315 316 317 318 319 320 321 322 323 324 325 326 327 328 329 330 331 332 333 334 335 336 337 338 339 340 341 342 343 344 |

|