目录

常见的安全漏洞

拓展

渗透测试中如何检测SQL注入漏洞?

如何防范跨站脚本攻击(XSS)?

文件上传漏洞通常是如何被利用的?

思维导图

常见的安全漏洞

在渗透测试中,以下是一些最常见的安全漏洞:

-

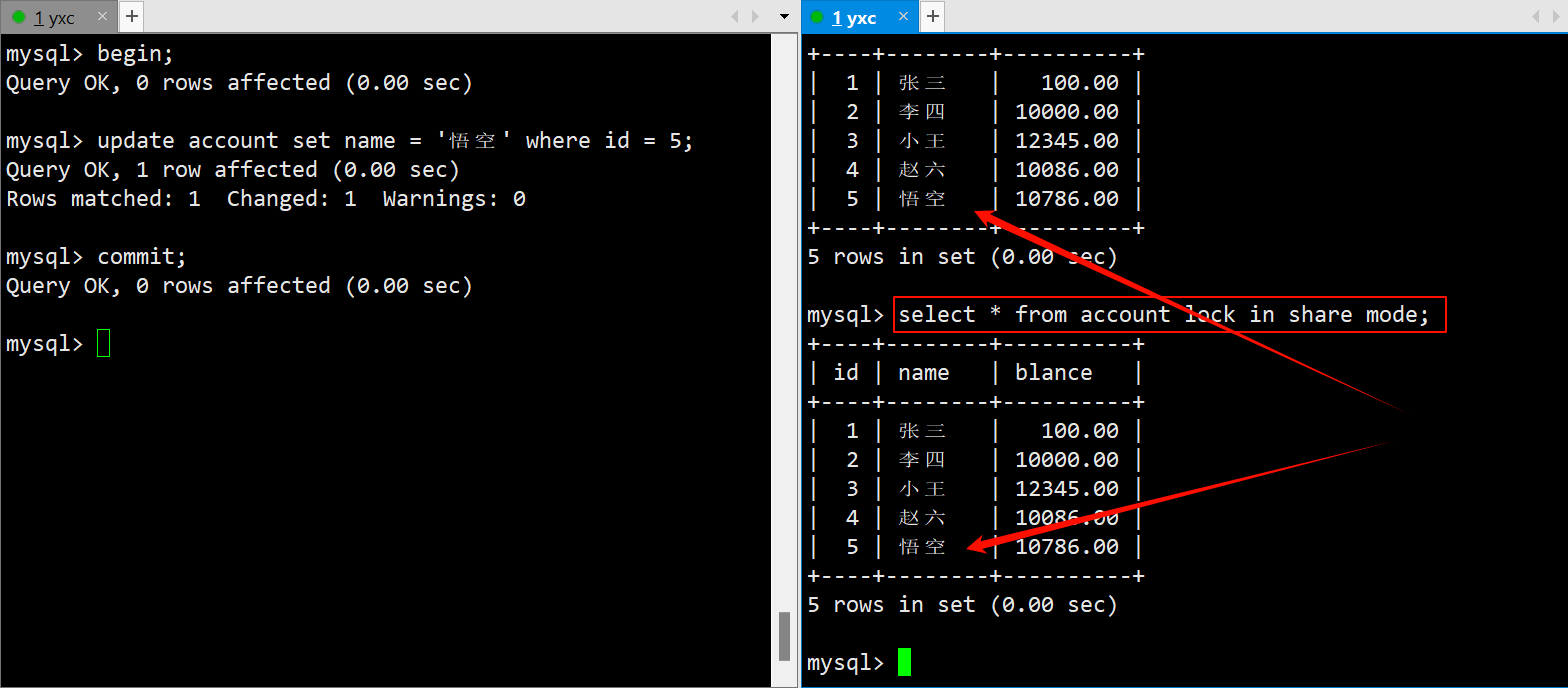

SQL注入:攻击者通过将恶意SQL代码注入到应用程序的输入字段中,欺骗数据库服务器执行非授权操作,可能导致数据泄露、数据损坏甚至服务器被完全控制。

-

跨站脚本(XSS):攻击者将恶意脚本植入到Web页面中,当其他用户访问此页面时,植入的恶意代码会被执行,可能用于窃取用户信息或进行会话劫持。

-

文件上传漏洞:如果应用程序对用户上传的文件没有进行严格的合法性校验,攻击者可以利用上传功能上传恶意脚本文件,从而控制服务器。

-

文件包含漏洞:攻击者利用服务器端包含函数,包含并执行服务器上的文件,可能导致敏感信息泄露或执行任意代码。

-

命令注入:攻击者在应用程序中注入并执行恶意的系统命令,这些命令会被应用程序以服务器的权限执行,可能导致系统控制、数据泄露或系统破坏。

-

敏感信息泄露:由于网站运维人员疏忽或系统设计不当,存放敏感信息的文件被泄露,给攻击者提供了可利用的信息。

-

弱口令漏洞:使用容易被猜测或破解的密码,使得攻击者可以通过暴力破解等手段轻易获取系统访问权限。

-

安全配置错误:应用程序或服务器配置不当,如未启用HTTPS、使用弱密码策略、缺少防火墙规则等,增加了安全风险。

-

易受攻击和过时的组件:应用程序使用的组件存在已知的安全漏洞,攻击者可利用这些漏洞进行攻击。

-

身份验证和授权失败:应用程序的身份验证和授权机制被绕过,攻击者可以访问未授权的数据或执行未授权的操作。

这些漏洞的存在可能会被黑客利用,从而影响业务的安全性和完整性。渗透测试的目的之一就是发现这些漏洞,帮助组织采取必要的措施来增强系统的安全性。

拓展

渗透测试中如何检测SQL注入漏洞?

在渗透测试中检测SQL注入漏洞通常涉及以下步骤:

-

手动测试:通过在应用程序的输入字段中输入各种可能的SQL代码片段,观察应用程序的反应来判断是否存在SQL注入漏洞。这包括使用单引号、双引号、注释符号和逻辑运算符等特殊字符来测试应用程序的输入验证机制。

-

工具扫描:使用自动化工具如SQLMap进行扫描,这些工具能够自动识别目标网站是否存在SQL注入漏洞,并确定漏洞的类型和可利用性。SQLMap支持多种数据库类型,并具有强大的漏洞利用能力。

-

代码审查:对应用程序的源代码进行审查,查找可能导致SQL注入的代码模式,如动态拼接SQL语句而没有适当的转义或参数化。

-

异常监控:监控应用程序的异常日志,发现异常的SQL查询语句可能是由SQL注入引起的。

-

使用专业的安全扫描工具:这些工具会自动检测潜在的SQL注入漏洞,并提供详细的报告。

在进行SQL注入检测时,应确保获得合法授权,并在测试环境中进行操作,以避免对生产环境造成损害。此外,应遵循最新的安全测试工具和技术,以确保检测的准确性和全面性。

如何防范跨站脚本攻击(XSS)?

跨站脚本攻击(XSS)是一种常见的网络安全威胁,它允许攻击者将恶意脚本注入到其他用户的浏览器中,从而窃取信息或进行其他恶意活动。为了防范XSS攻击,可以采取以下措施:

-

输入验证:对用户输入进行严格的验证,确保输入内容符合预期的格式,不包含任何潜在的脚本代码。

-

输出编码:在将用户输入的数据输出到HTML页面时,对特殊字符进行编码,以避免它们被浏览器解释为脚本代码。

-

使用HTTP头部:设置

Content-Security-Policy(CSP)头部,限制网页上可以执行的脚本资源,从而减少XSS攻击的风险。 -

使用安全库和框架:利用现代编程语言和框架提供的安全功能,如自动转义输出、提供安全的API等,以减少XSS漏洞的产生。

-

内容安全策略:实施内容安全策略(CSP),通过设置白名单来限制网页可以加载和执行的资源,从而减少XSS攻击的成功机会。

-

安全配置:确保Web应用程序的服务器和中间件配置正确,禁用不必要的功能和服务,减少潜在的安全漏洞。

-

定期更新和打补丁:保持Web应用程序和服务器软件的最新状态,及时应用安全补丁,以修复已知的安全漏洞。

通过实施这些措施,可以有效地减少跨站脚本攻击的风险,保护网站和用户免受XSS攻击的威胁。

文件上传漏洞通常是如何被利用的?

文件上传漏洞是指攻击者利用网站或应用程序中的安全缺陷,上传恶意文件到服务器,从而可能执行任意代码、覆盖重要文件或进行其他恶意操作。这种漏洞的利用通常涉及以下步骤:

-

寻找上传功能:攻击者首先寻找网站上的文件上传功能,这可能存在于用户头像上传、文件分享、内容管理系统等多种场景中。

-

绕过上传限制:攻击者可能会尝试绕过文件类型、大小、内容检查等安全限制。例如,通过修改文件扩展名或使用多层编码来隐藏文件的真实性质。

-

上传恶意文件:攻击者上传一个包含恶意代码的文件,如PHP、ASP或JSP脚本,这个文件在服务器上执行可以给攻击者提供控制服务器的能力。

-

执行恶意代码:一旦恶意文件被上传并通过服务器的安全检查,攻击者就可以通过特定的URL访问该文件,执行其中的恶意代码,实现对服务器的控制或数据泄露。

-

控制服务器:攻击者可以利用执行的恶意代码来进一步攻击服务器,如安装后门、提升权限、窃取数据等。

为了防止文件上传漏洞的利用,网站开发者应实施严格的文件类型限制、文件内容检查、文件大小限制,并确保上传文件存储在安全的目录中,不允许执行。

思维导图