0x1前言

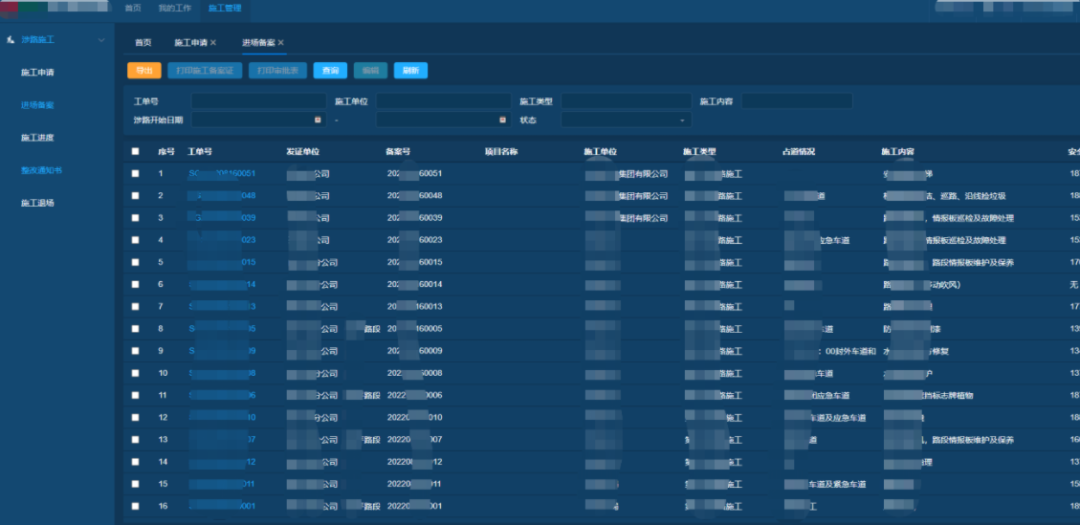

今年某地级市的攻防中,前期通过fofa、google语法、天眼查等待信息收集获取到了某集团的单位后台后台是这样的,当看到这个后台系统时候脸上 不直接也就微笑了起来。最近风声紧,所有厚码希望大家多多理解(我也怕死啊呜呜呜。。),这个文章也是提供思路和实战小细节。

现在该漏洞已经修复整改

0x2实战细节

正常人看到后台第一反应该就是什么sql注入,爆破登入后台啊等等。这里有个细节,也是个突破点!但是细心的人会发现,登入下面就有个注册功能。。。

通过注册功能任意注册账号,从而成功登入系统后台。

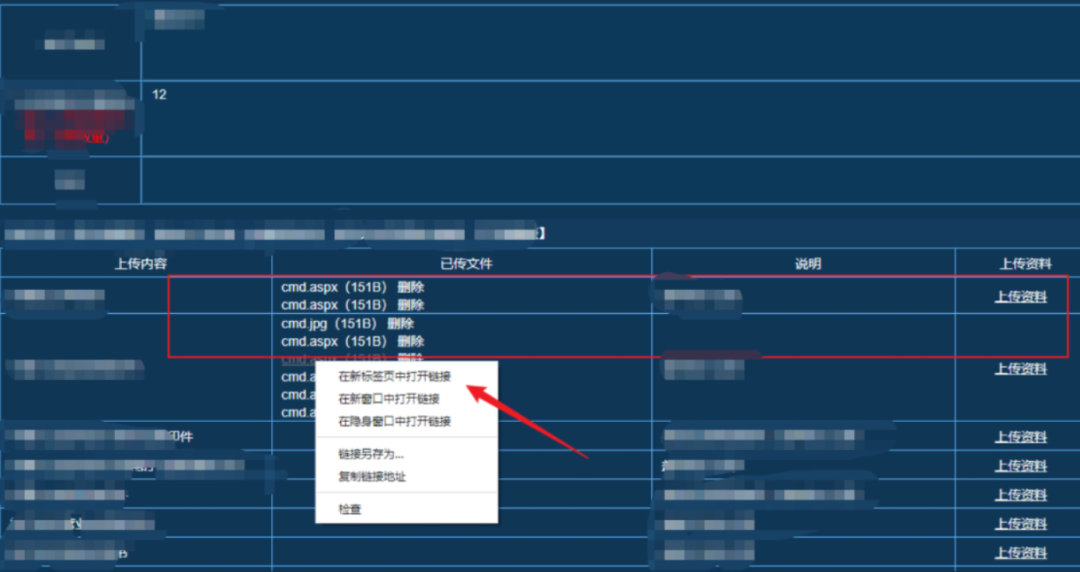

后台的数据量还是挺多的,然后找上传点尝试上传一句话,在新增上传资料的地方抓包,改后缀名上传一句话。

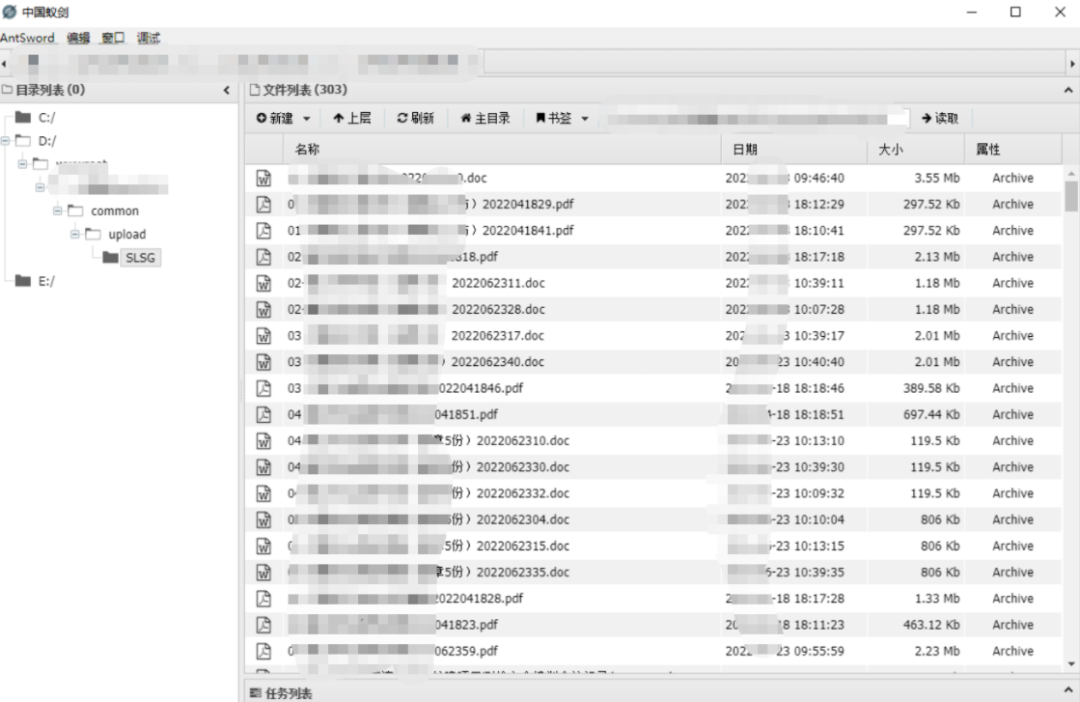

成功突破了边界,连接蚁剑,获取到的改机器的很多敏感数据,包括什么身份证,招投标书,会议纪要,中标书等等。

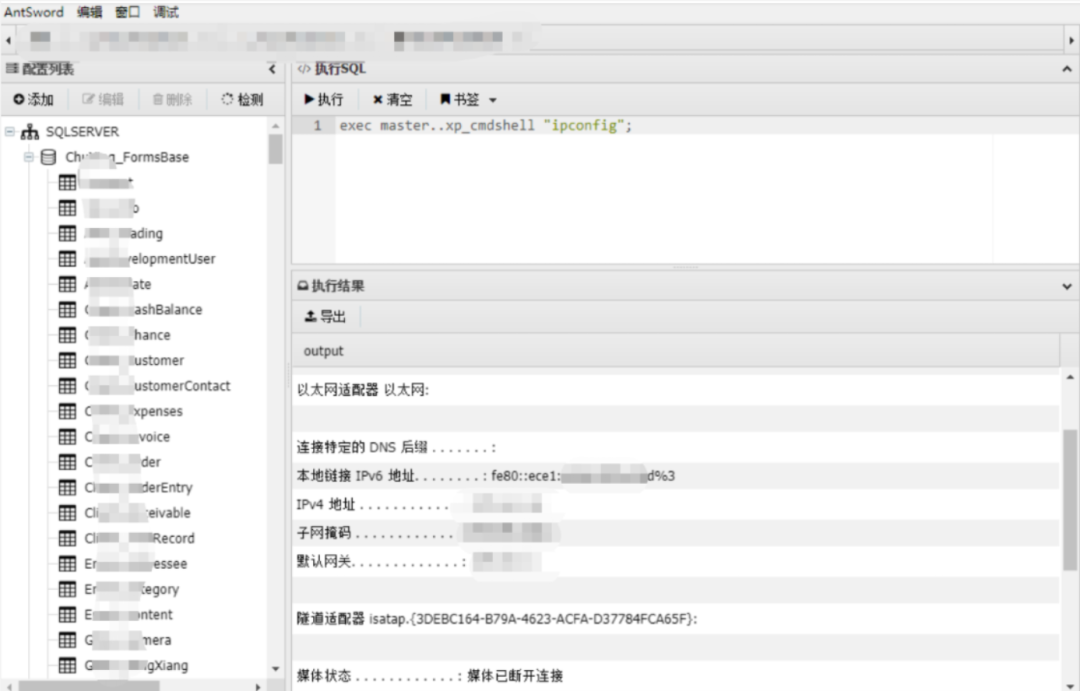

通过查找数据库配置文件然后连接数据库,发现站库分离,数据库这台服务器有双网卡,通集团内网,使用数据库执行命令上线cs进入内网

由于获取到该权限的时候演练时间也就快要结束,直接上传fscan一把梭,拿下了很多太机器和弱口令和大理数据,最后提交报告收工。

总结

前期的信息收集很重要,细节决定成败

更多网络安全优质免费学习资料与干货教程加

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

![[BFS广度优先搜索] 迷宫](https://img-blog.csdnimg.cn/img_convert/674a84c81fe7e4f0f71d0b87f219f887.png)