到底要不要转行程序员?这是个问题。

对于大部分萌生想要转行程序员的朋友来说,大概是因为他们认为做程序员有一点好处:钱多。

而挡在他们面前的阻碍,就像驱使他们去获取高收入的动力一样强劲有力。

首先,是技术问题。

编程多难呀,万一我学不会咋办?那不是白白浪费了时间,有那个时间去学习,我还不如躺在床上床上玩两把王者荣耀。

毕竟游戏的过程就是玩耍的过程,把时间用来游戏,总比白白浪费掉要好得多吧。

他们总担心自己学不会。

而事实上他们的担心是相当有道理的,编程确实需要花费很多的时间和精力。

但是如果你不去学,就一定永远都不会。

其次,就算是搞定了技术问题,加班问题也是不能避免的。

如果你希望技术实力能够跟随你工作年限一样,不断提升和进步,你唯一的选择就是不断学习不断进步。

而一个有技术挑战的工作氛围,一定是能够加速你的成长的。

在国内,能够给你提供比较好的实战平台,能够给你带来技术挑战的公司,最好是选择互联网公司。

通常,传统企业的技术氛围都会差一些。

这又是一个无解的问题,互联网的技术实力虽然强悍,但是加班也是比较多的。

可为了自身的成长,你连转行的苦都吃了,为什么不再努力一把呢。

成长与精进,必定是要牺牲时间和精力的。

最后,你会发现哪怕你已经很努力了,但是自己面对的竞争,依然是那样的激烈。

哪怕已经把下班的休息时间都已经利用起来了,但需要掌握的技能和知识,仍然像是一座又一座的大山,怎么都学不完。

学了忘,忘了学… …周而复始。

慢慢的,你会开始总结自己的学习方法,通过写博客和笔记来梳理知识体系,形成一颗你自己掌握的知识结构树。

这是一个以年为单位的过程。

以上就是一个程序员的成长之路,或许这个过程不会一帆风顺,可如果你不采取行动,永远都不可能转行成功。

就拿网络安全来说!

网络安全越来越引起人们的重视

-

数据保护:随着数字化进程加快,个人和组织积累了大量敏感信息,如财务记录、健康数据和商业机密。一旦网络受到攻击,这些数据可能会被盗取或滥用,造成经济损失甚至侵犯隐私。

-

企业运营:对于企业和机构来说,网络安全是维持正常运行的基础。黑客攻击可能导致服务中断、业务停滞和声誉损害,严重影响企业的竞争力和客户信任。

-

政治和军事影响:国家之间和恐怖主义组织利用网络发动的攻击不仅威胁国家安全,还可能影响社会稳定和国际关系。

-

法律法规要求:许多国家和地区都制定了严格的网络安全法规,违反规定的企业和个人将面临法律制裁。

-

威胁多样性:网络犯罪手段不断演变,从简单的病毒到复杂的勒索软件、社交工程等高级攻击,使得防御变得更加复杂。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

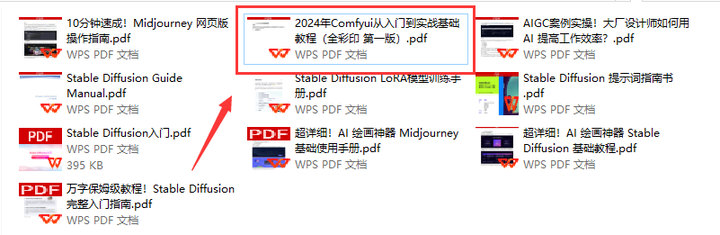

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

[2024最新CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享]