目录

1. 前言

2. 靶场准备

3. 应急场景

4. 应急实战

4.1 查看服务器开放端口

4.2 通过远程链接工具连接服务器

4.3 寻找中间件日志

4.4. 查看并下载日志

4.5 初步分析日志

4.6 查看安全分析报告

4.6 从被篡改的页面开始

4.6 通过修改的文件时间进一步分析日志信息

4.7 通过D盾进行后门查杀并进行分析

5. 报告编写

1. 前言

本篇是对自己学过的应急响应的知识的一个回顾,主要包含入侵后门检测,日志分析,暗链检测,在弱鸡师傅的基础上结合我个人的学习和实战经验写的靶机应急博文.

实战web入侵后门检测,日志分析,暗链检测![]() https://flowus.cn/share/a0846006-88f5-4f6a-b8a1-a30fd4cbaba8?code=BE2FT6

https://flowus.cn/share/a0846006-88f5-4f6a-b8a1-a30fd4cbaba8?code=BE2FT6

2. 靶场准备

注意经过我的测试,使用靶机时最好打开桥接模式,不然无法无法方便的查看ip地址,进行进一步的连接.

应急实战靶场:

Ubuntu14.04.6

通过网盘分享的文件:wbt64yjxyserver.zip 链接: 百度网盘 请输入提取码 提取码: dvx9 --来自百度网盘超级会员v3的分享

账号: root

密码: admin!@#45

3. 应急场景

已知本次应急的中间件为tomcat,服务器为Linux

本次的应急响应场景,以及具体要求

管理员发现发现网站从百度点击进去后,跳转到菠菜页面。

1、查杀webshell并判断马子类型

2、判断暗链

3、查到木马

4、找到攻击者的ip地址并进行溯源

5、分析日志 总结本次攻击者的攻击手法与入口

4. 应急实战

4.1 查看服务器开放端口

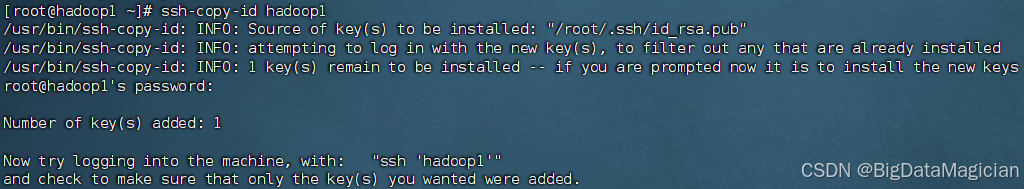

确认服务器开放了22端口

netstat -anpt # 查看开放服务以及端口

ifconfig # 查看服务器的ip地址

4.2 通过远程链接工具连接服务器

这里根据个人喜好吧,我比较喜欢finalShell,需要了解这个工具的师傅可以看我这篇博文

Win下相较于Xshell功能更齐全的FinalShell SSH安装使用教程-CSDN博客文章浏览阅读711次,点赞14次,收藏8次。FinalShell是一款集成SSH工具、服务器管理、远程桌面加速等功能的软件,支持Windows、macOS、Linux多平台。它不仅具有SSH客户端的功能,还提供了服务器网络和性能实时监控、内存和CPU性能监控、进程管理器、快捷命令面板等强大的开发和运维工具,充分满足用户需求。与Xshell相比,FinalShell的优势在于提供了更多的实用功能,且完全免费,而Xshell是一款专业权威的SSH客户端,界面美观,但需要付费使用,且不支持图形显示,免费版有功能限制。https://blog.csdn.net/weixin_72543266/article/details/141531170

4.3 寻找中间件日志

如果有日志的话分析起来就会方便很多,优先寻找日志,根据已知中间件及系统,因为我使用的是finalShell所以文件是一目了然的,并且因为常用中间件,所以日志目录也记得比较熟,不熟的师傅可以搜一下,或是记录一下,当然也可以看我整理的里面有常见的中间件日志目录位置.

熟练的话直接输入下面的命令即可

cd /usr/local/tomcat8/logs当然如果不确认tomcat版本以及目录有没有改变的话,可以依次输入命令进行查看,这里我因为使用的finalShell,可以实时查看目录,所以就不需要每次去查看当下目录的文件了

cd ls -la # 每次到一个目录下使用

cd /usr # 第一个进入目录需要加/ 后面不需要

cd local

cd tomcat8

cd logs

4.4. 查看并下载日志

注意,一个中间件的日志信息很多,而我们需要找的日志是访问日志,作用是存储外界人员访问,请求资源等日志信息,在tomcat中localhost_access_log.YYYY-MM-DD.txt 格式的日志是我们需要注意的日志,不知道日志分类的可以看这篇文章

Tomcat 日志分类以及详解_tomcat日志级别-CSDN博客![]() https://blog.csdn.net/qq_34556414/article/details/108444580#:~:text=%EE%80%80tomcat%EE%80%81%20%EE%80%80%E5%AF%B9%E5%BA%94%E6%97%A5%E5%BF%97%E7%9A%84%E9%85%8D%E7%BD%AE%E6%96%87%E4%BB%B6%EE%80%81%EF%BC%9Atomcat%E7%9B%AE%E5%BD%95%E4%B8%8B%E7%9A%84/conf/logging.properties%E3%80%82通过命令查看日志信息或是直接使用finalShell查看日志信息

https://blog.csdn.net/qq_34556414/article/details/108444580#:~:text=%EE%80%80tomcat%EE%80%81%20%EE%80%80%E5%AF%B9%E5%BA%94%E6%97%A5%E5%BF%97%E7%9A%84%E9%85%8D%E7%BD%AE%E6%96%87%E4%BB%B6%EE%80%81%EF%BC%9Atomcat%E7%9B%AE%E5%BD%95%E4%B8%8B%E7%9A%84/conf/logging.properties%E3%80%82通过命令查看日志信息或是直接使用finalShell查看日志信息

cat localhost_access_log.2023-03-15.txt

通过finalShell工具进行下载日志到本地,这样就更好分析了

4.5 初步分析日志

这里使用360星图进行初步分析日志,依次进行下面的操作

可以将日志文件放在工具的默认路径下,可以将日志文件路径按照如图所示的操作

日志存放路径示例

最后点击start.bat即可

分析完后,会出现一个result的文件夹,并出现如图所示的三个文件示例

4.6 查看安全分析报告

虽然使用了工具,但是工具只是方便快捷的快速梳理,肯定还是存在误报的.打开日志的安全分析报告进行初步分析,通过对安全报告的初步分析,通过对其中初步检测出的信息,进行手动分析

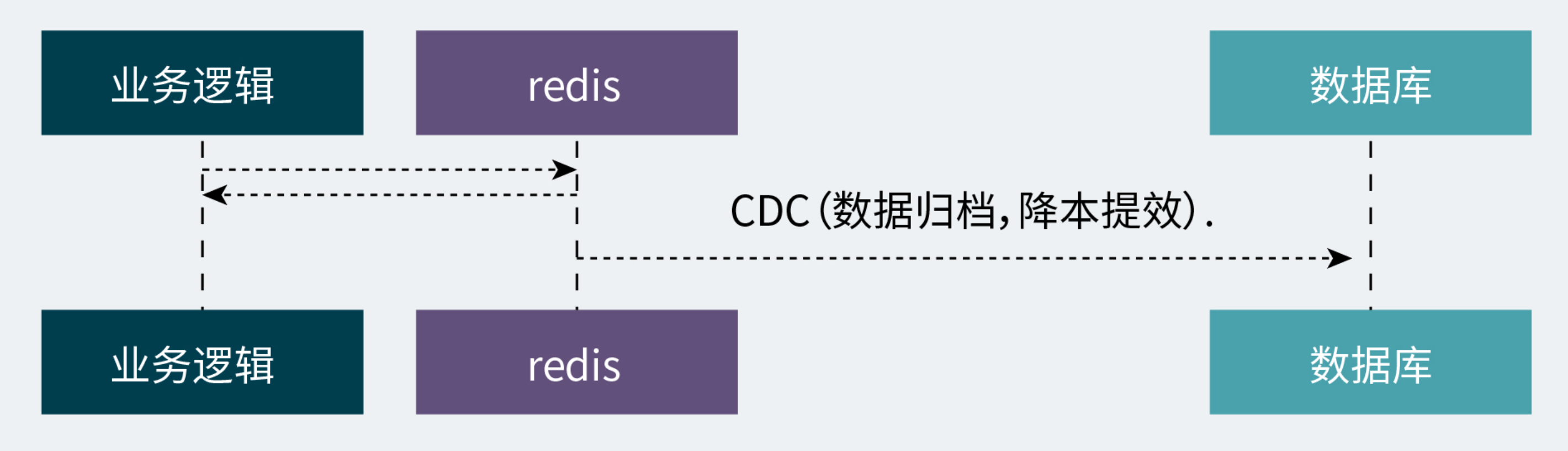

通过手动分析访问日志,以及通过报告其实初步只能判断进行了敏感目录扫描,因为网站被挂了暗链,所以网站被进行篡改的话,需要上传文件,并且tomcat8其实是有文件上传这个洞的,如果不知道的话,也没关系就按照正常思路,扫描目录,是要找敏感文件或是后台位置,到这里我们的思路基本断了

4.6 从被篡改的页面开始

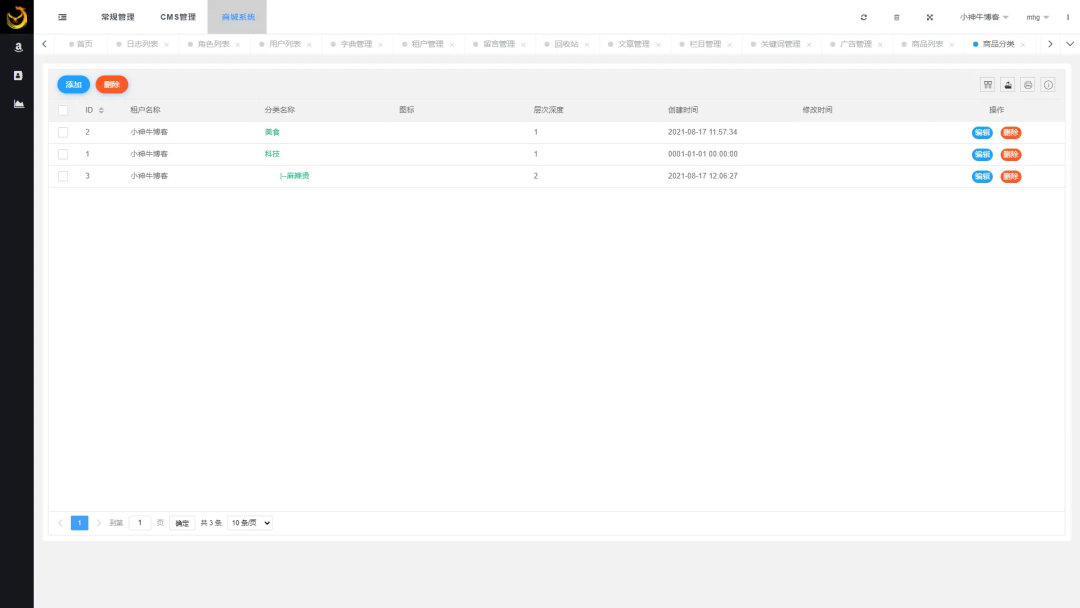

虽然基本上简单通过工具进行分析后,想要近一步分析的话,还是需要知道黑客都做了什么,首先我们知道黑客进行篡改了页面,拿就从篡改的页面开始进行分析,找到webapps/ROOT目录下面的index.jsp页面,根据经验找到存放index.jsp文件夹

cd /usr/local/tomcat8/webapps/ROOT查看index.jsp页面的最后一次的修改时间

ls -l # 查看目录下的文件

ls -l --full-time index.jsp # 查看文件的修改时间

打开篡改的页面,发现恶意代码,这里的baidu.com代表篡改跳转的页面,这段代码的作用是,只要是通过白名单的搜索来的访问index.jsp页面就会跳转到百度.

4.6 通过修改的文件时间进一步分析日志信息

通过修改时间搜索日志信息,在日志中全局搜索 13: 这里注意要带:,不然无法找到,因为13这个数字的话太多了无法找到.通过发现日志路径和请求方式 POST /manager/html/upload

这里一看就是上传了马子,并且分析一下前面很多重复的路径的401路径,打过中间件tomcat的话,这个是很典型的在进行弱口令爆破.

上传马子后,肯定回去访问进行连接的,这里访问了1.jsp, 1.jsp疑似为马子.

4.7 通过D盾进行后门查杀并进行分析

确定了马子,这种事情交给工具就ok了

通过finalShell将D盾-32位的tgz文件直接拖入

cd /usr/local/tomcat8

tar zxvf hm-linux-386.tgz -C ./ # 解压到当前目录下给hm加上管理员权限,并查看工具的帮助目录,加不加-h都可以

chmod +x hm

./hm -h # 查看工具基本功能

./hm scan /usr/local/tomcat8/webapps # 进行扫描

命中了三个后门

查看扫描结果

cat result.csv发现三个疑似后门文件,通过手动确认以及根据扫描确认为哥斯拉后门.

学过java的师傅和打过站点或是进行过漏洞复现的师傅的话知道,1.jsp是通过war包上传后,然后解压得到的

其中使用./index.jsp是进行了隐藏后门

分别进入目录进行查看文件的时间

通过ls查看是看不到隐藏的后门的,但是通过ls -la 却可以看到

当我分析到这里的时候发现有点不对劲,于是重新打开日志进行分析

重新搜索了13:16,想到了,查看文件的是最后一次的修改时间,因此还是需要看日志,才能分析出整个攻击流程,差点被误导了

5. 报告编写

攻击者的流程: 首先通过Tomcat弱口令拿到网站权限,上传1.war,解压访问/1/1.jsp,修改index.jsp页面,上传.index.jsp后门

修复:修改为强口令、实施访问控制和文件上传验证、增强监控和日志记录、进行应用安全审计、移除后门文件、定期更新和打补丁、制定应急响应计划、部署Web应用防火墙,并定期进行代码审计和安全测试,以提高系统安全性和响应能力。