本帖字的实验环境是来自学校的靶机

文章目录

- Xray

- 介绍

- 安装教程

- 使用教程

- 主动扫描

- 单个url扫描

- 批量扫描

- 被动扫描

- 联合游览器

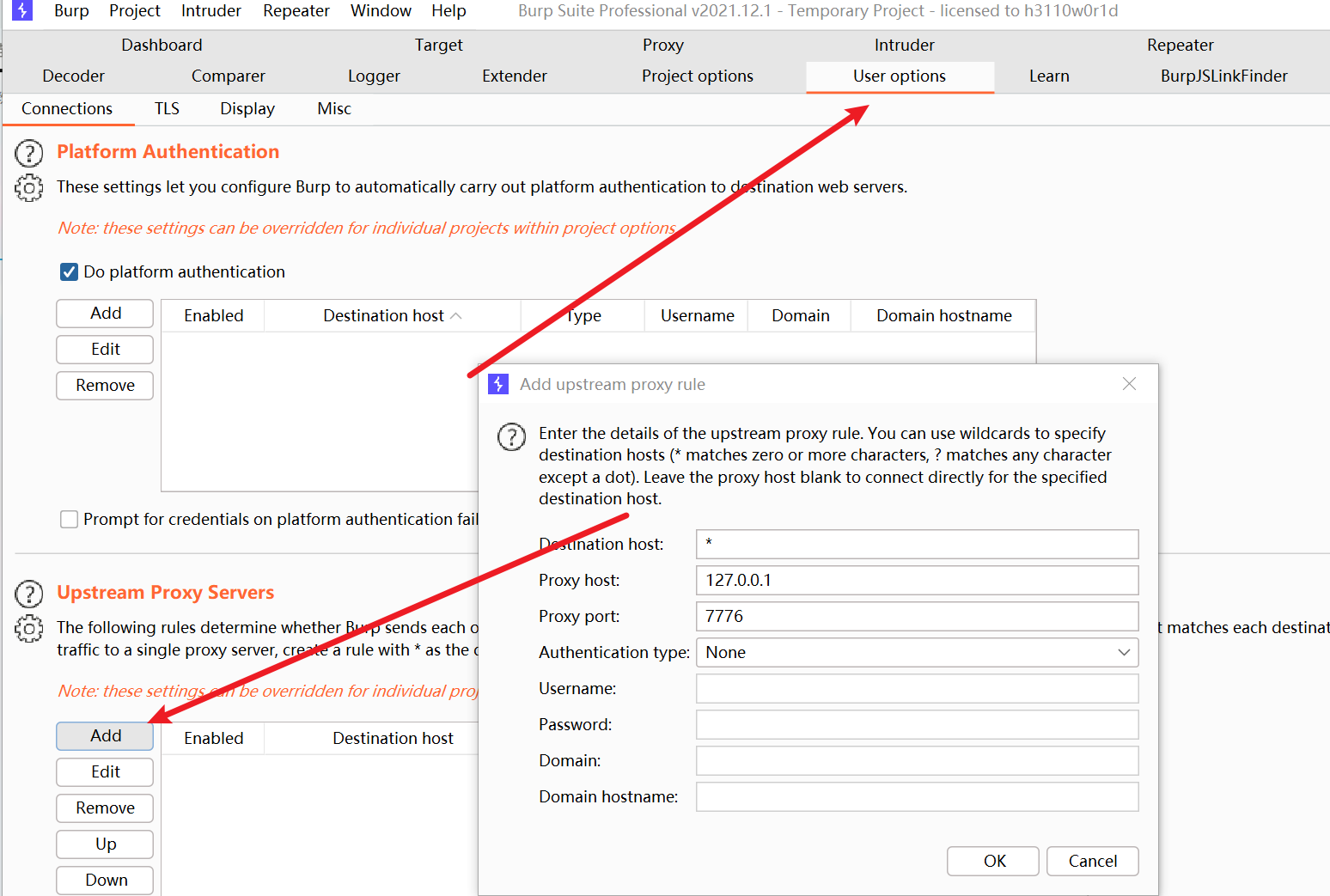

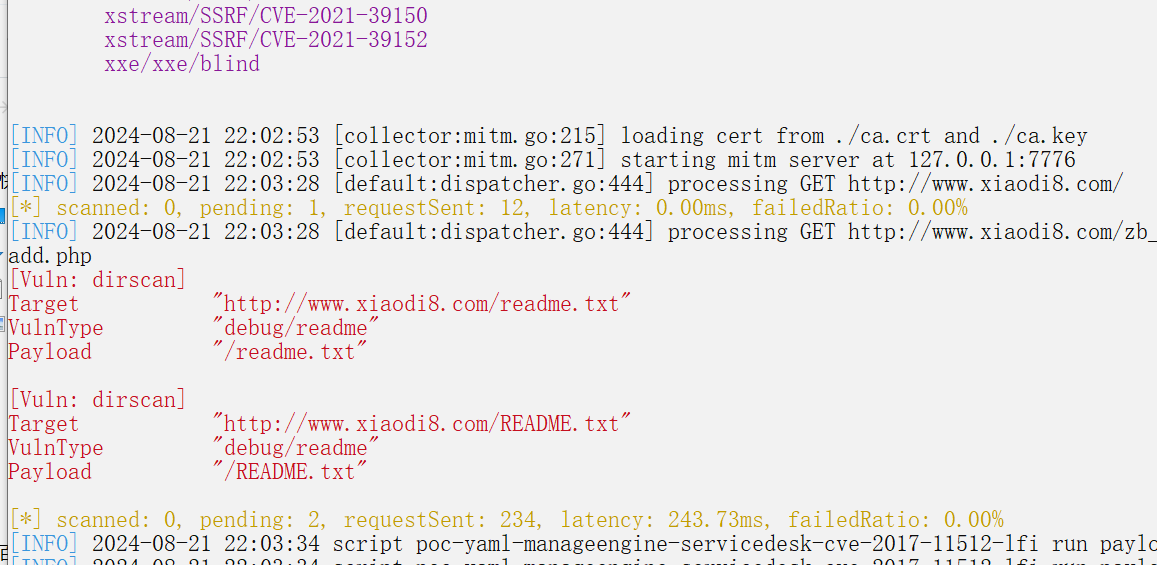

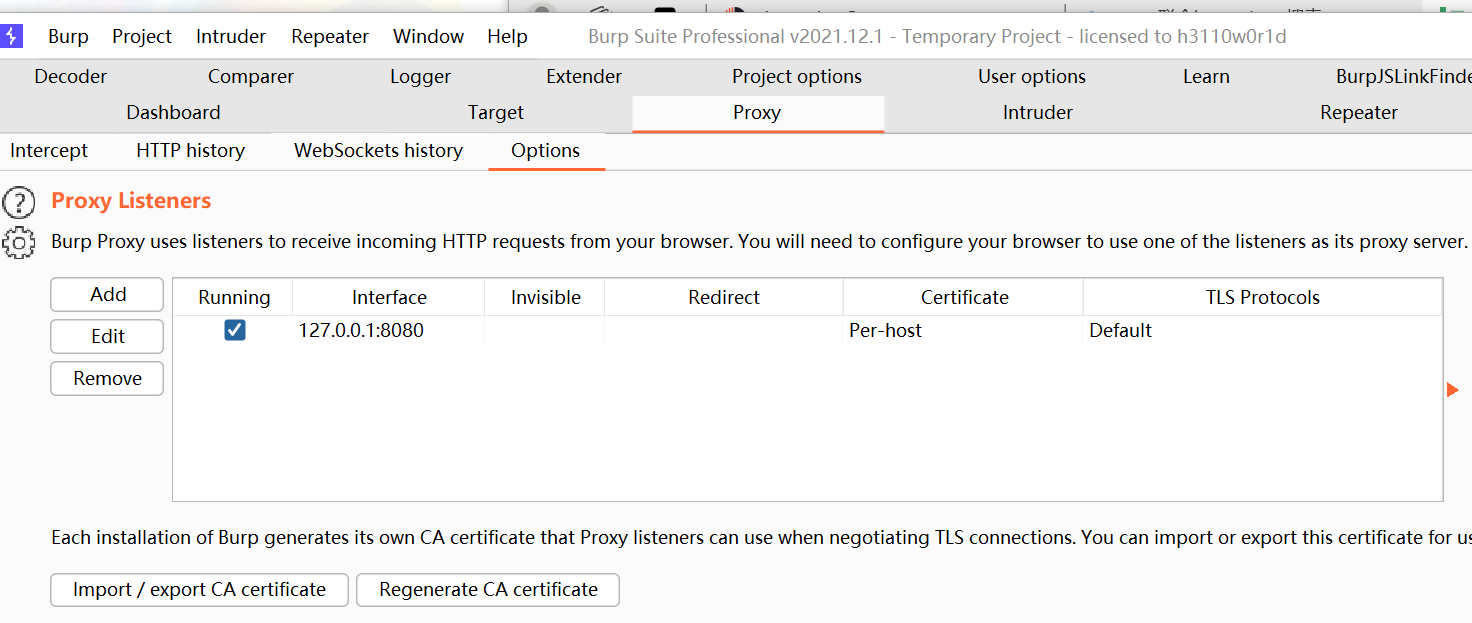

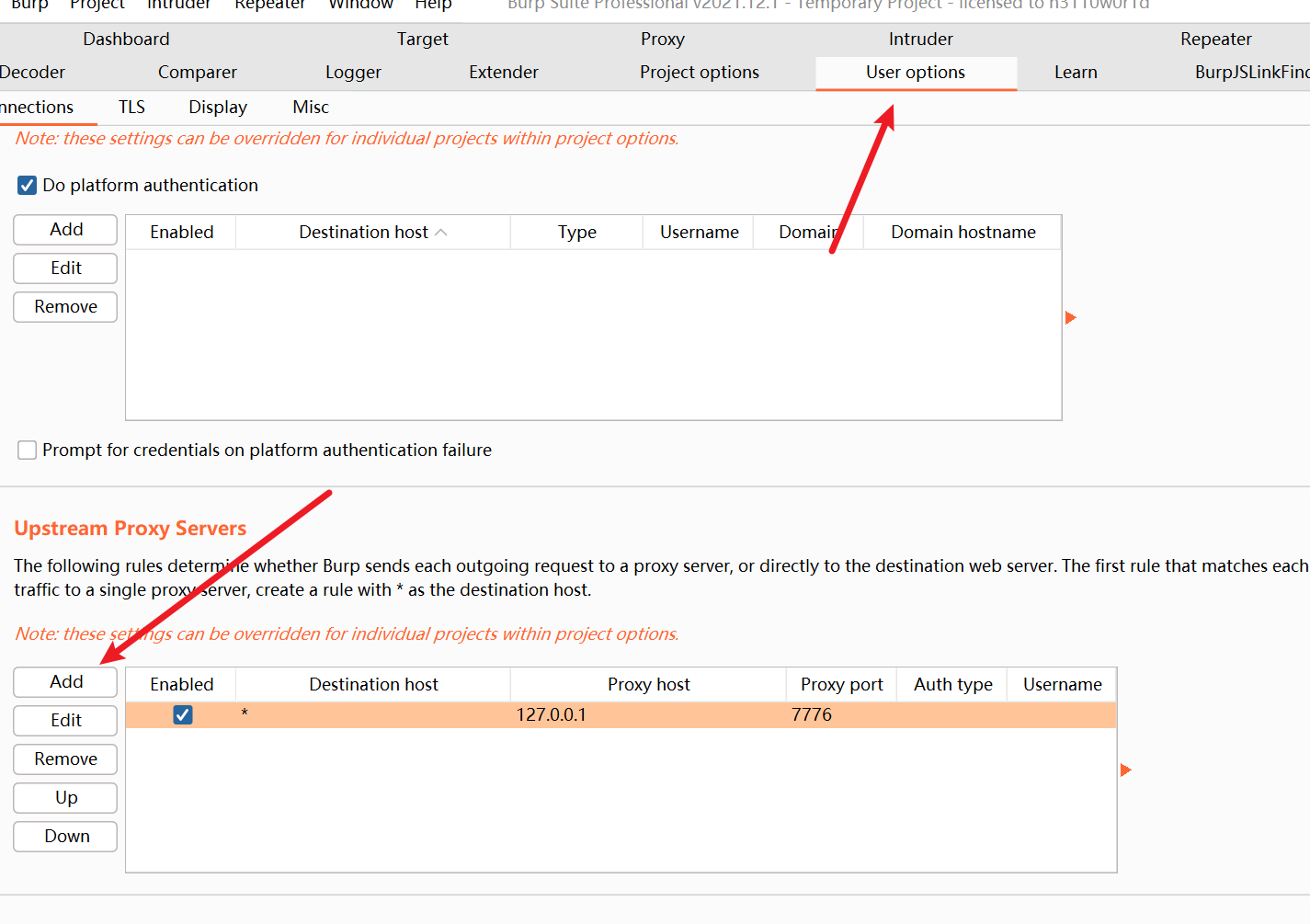

- 联合burpsuite

- Awvs

- 介绍

- 安装教程

- 使用教程

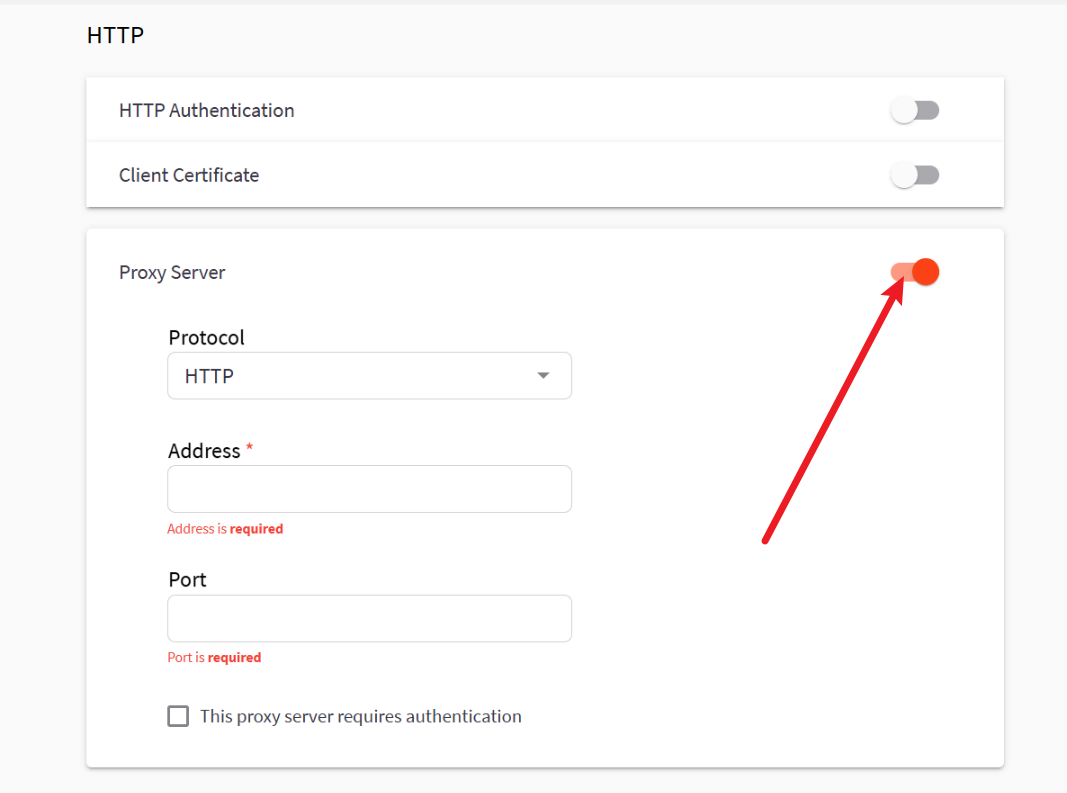

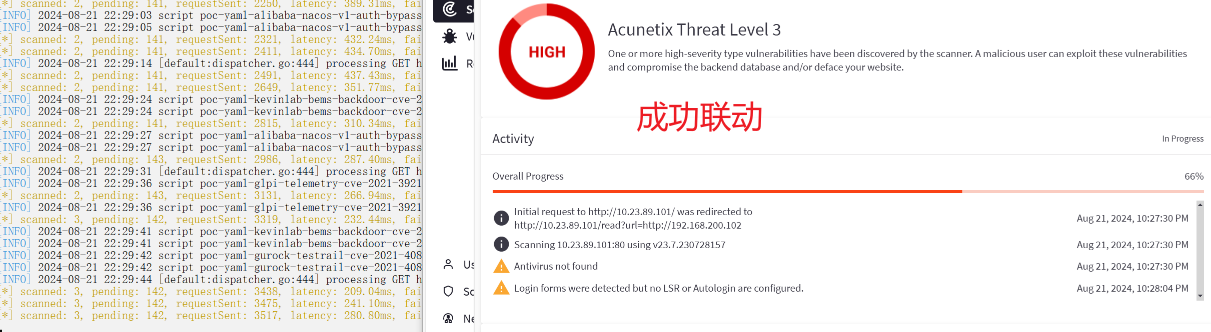

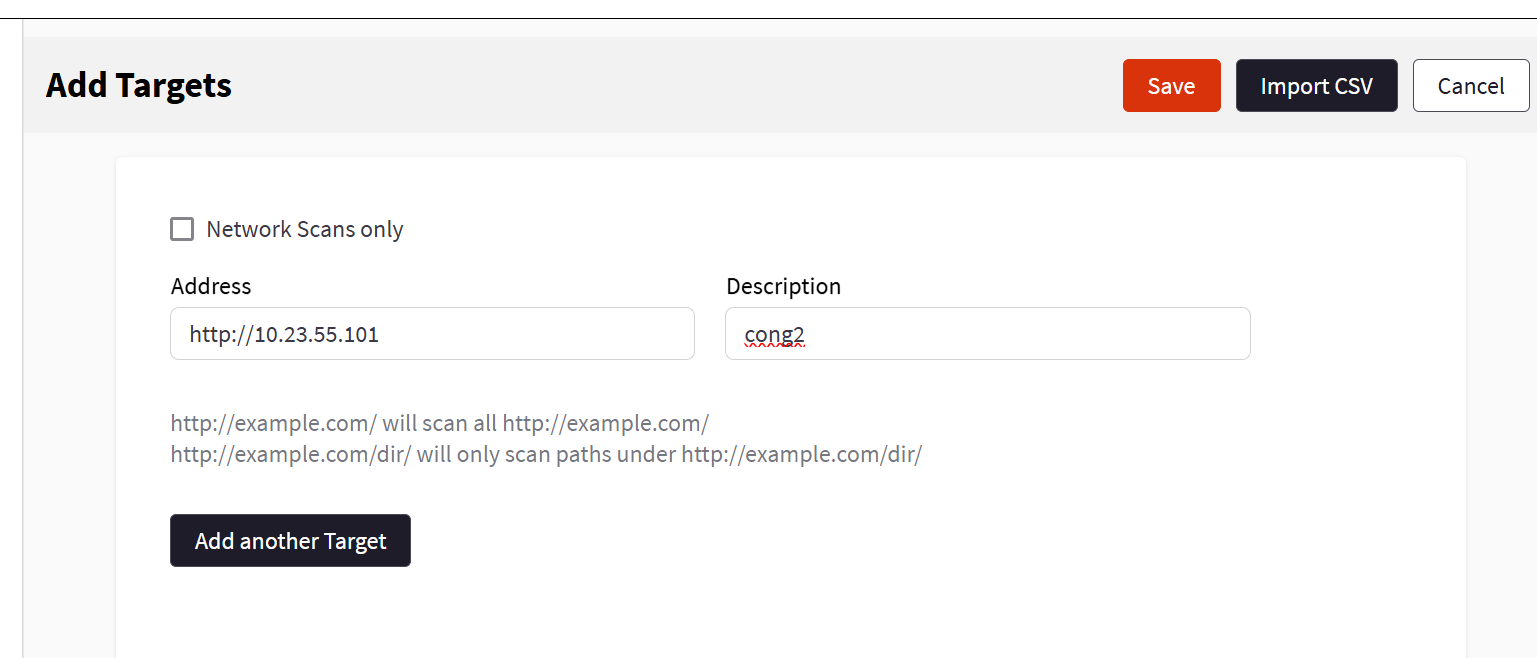

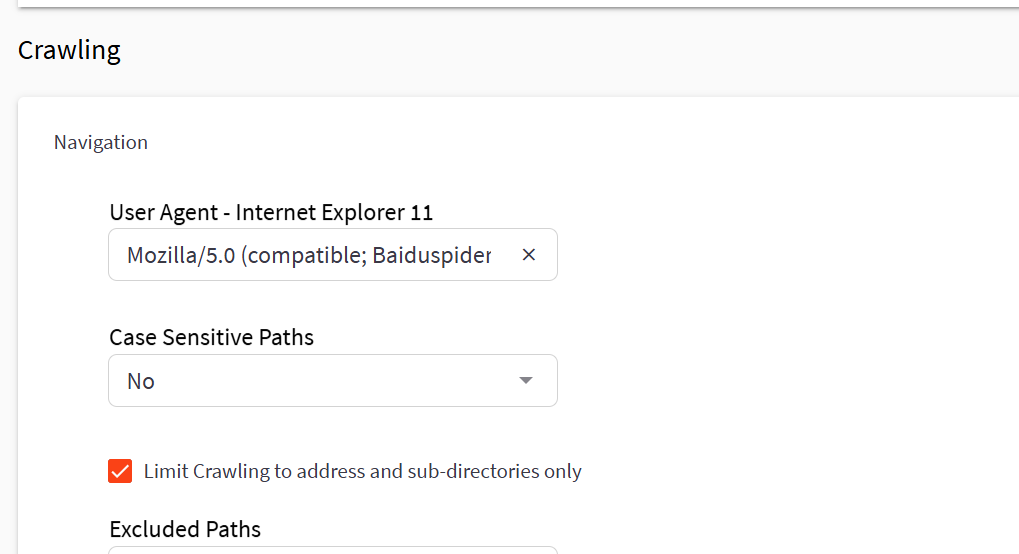

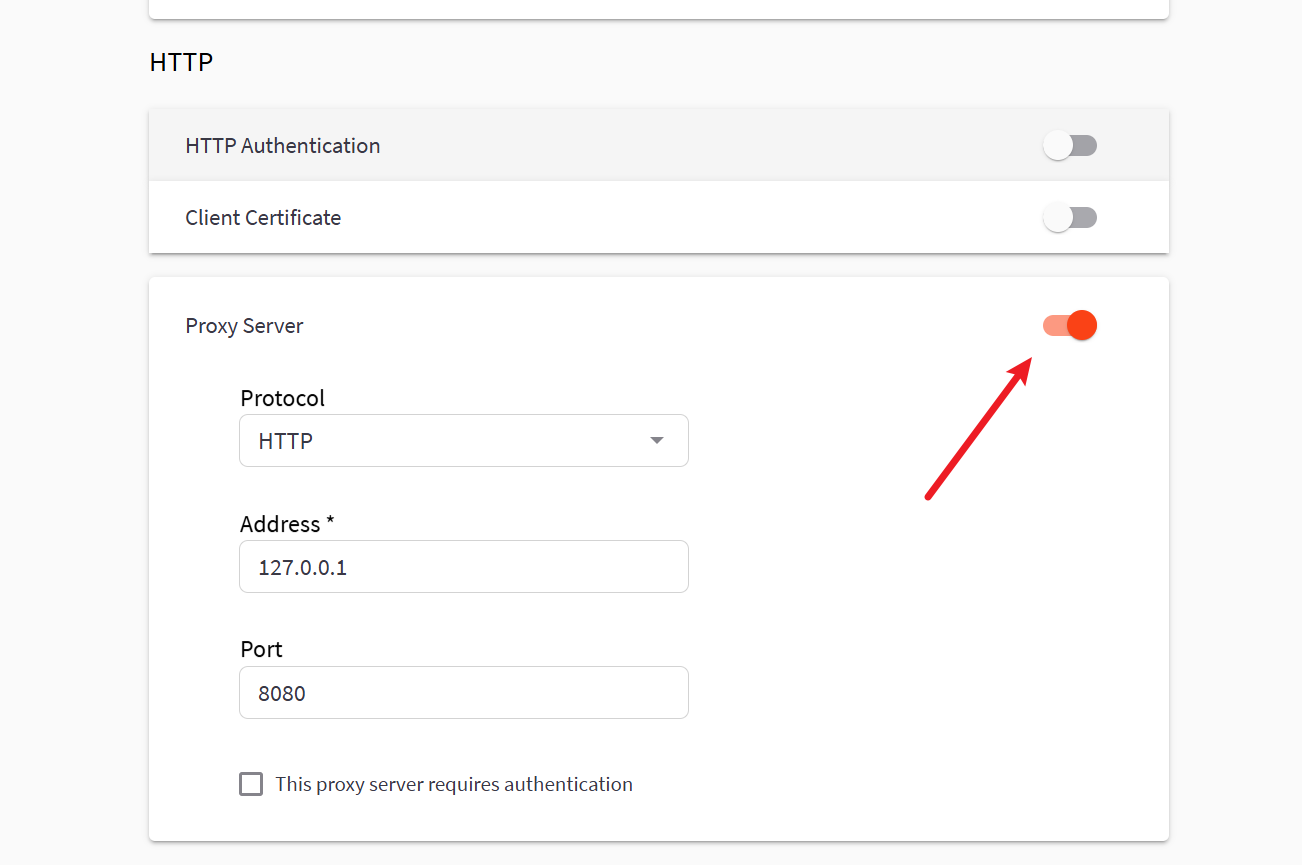

- 联合xary

- 三者联合bp和xray

- Goby

- 介绍

- 安装教程

- 使用教程

- Afrog

- 介绍

- 安装教程

- 使用教程

- Vulmap

- 介绍

- 安装教程

- 使用教程

- Pocassist

- 介绍

- 安装教程

- 使用教程

- Yakit

- 介绍

- 安装教程

- 使用教程

- Nuclei

- 介绍

- 安装教程

- 使用教程

- Nessus

- 介绍

- 安装教程

- 使用教程

- Nexpose

- 介绍

- 安装教程

- 使用教程

- 工具的优缺点

- 总结

Xray

-

介绍

- Xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动、被动多种扫描方式,自备盲打平台、可以灵活定义 POC,功能丰富,调用简单,支持Windows /macos/Linux 多种操作系统,可以满足广大安全从业者的自动化 Web 漏洞探测需求。

-

安装教程

- 根据教程安装即可:Xray的安装与使用(超详细)_xray使用教程-CSDN博客

-

使用教程

-

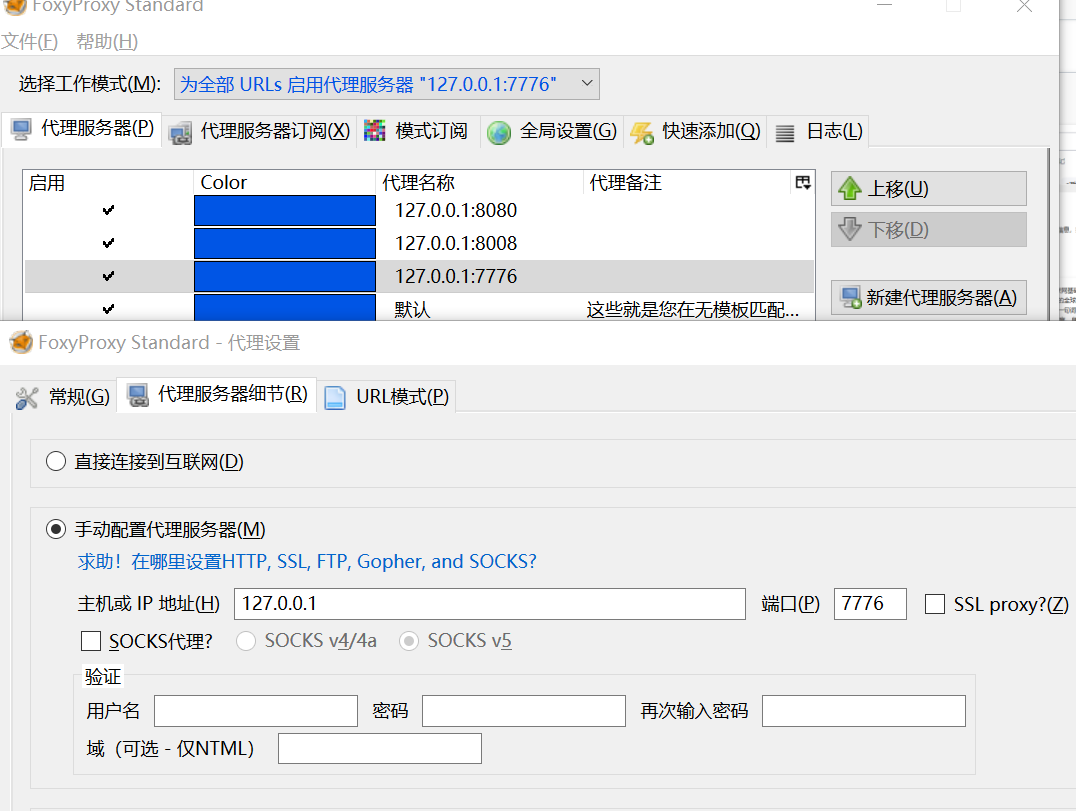

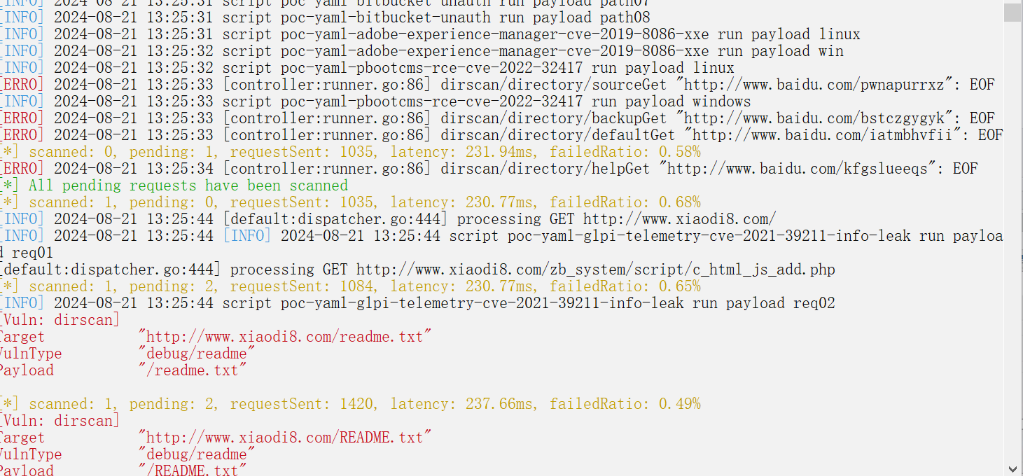

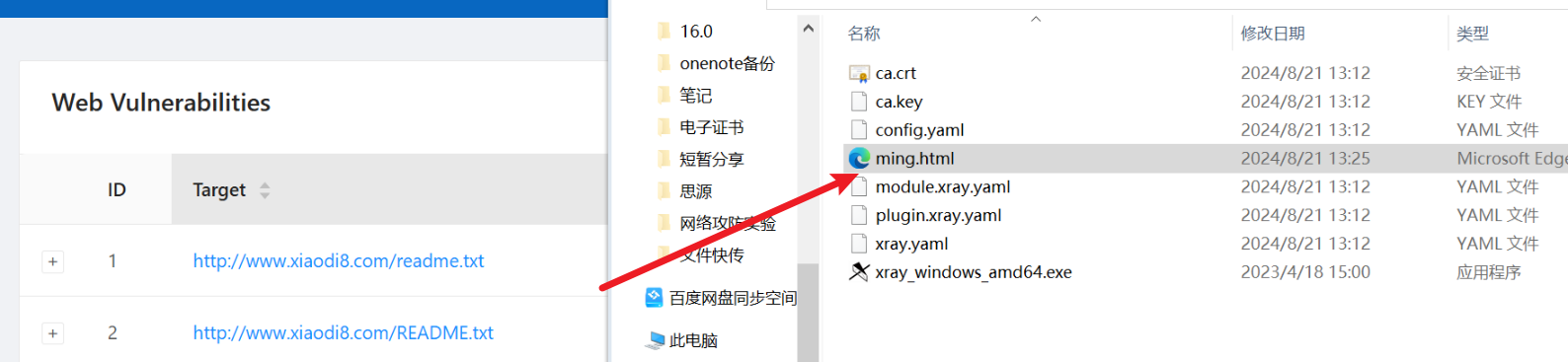

游览器配置并启动7776代理

-

主动扫描

-

单个url扫描

-

.\xray_windows_amd64.exe webscan --basic-crawler http://10.23.89.101 --html-output DVWA.html -

对所有的点进行扫描情况

-

-

批量扫描

-

需要再添加一个脚本(链接),直接在targe中放置目标即可

-

网上有pppxray可以批量扫描,但是好像修复了,

-

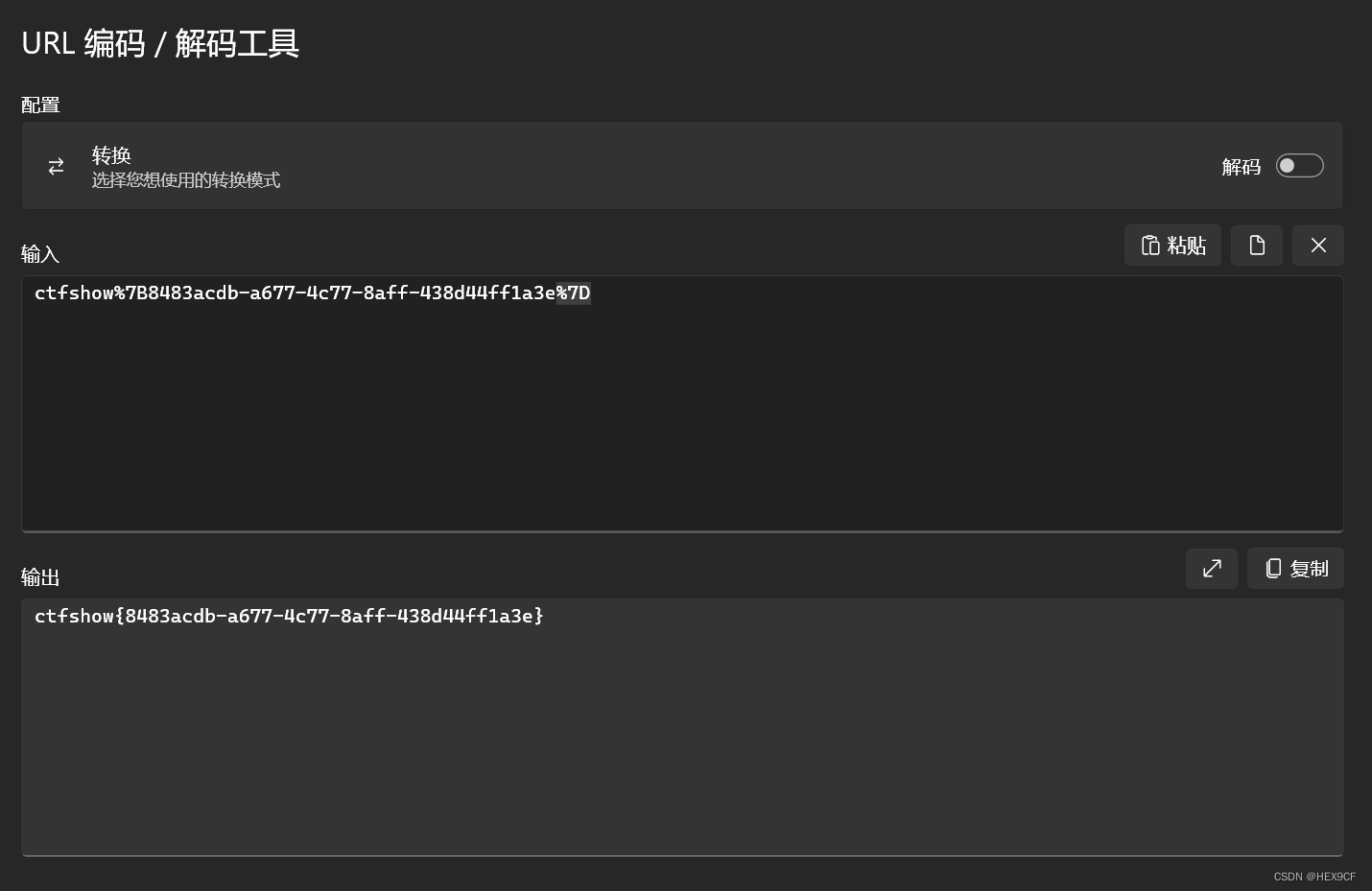

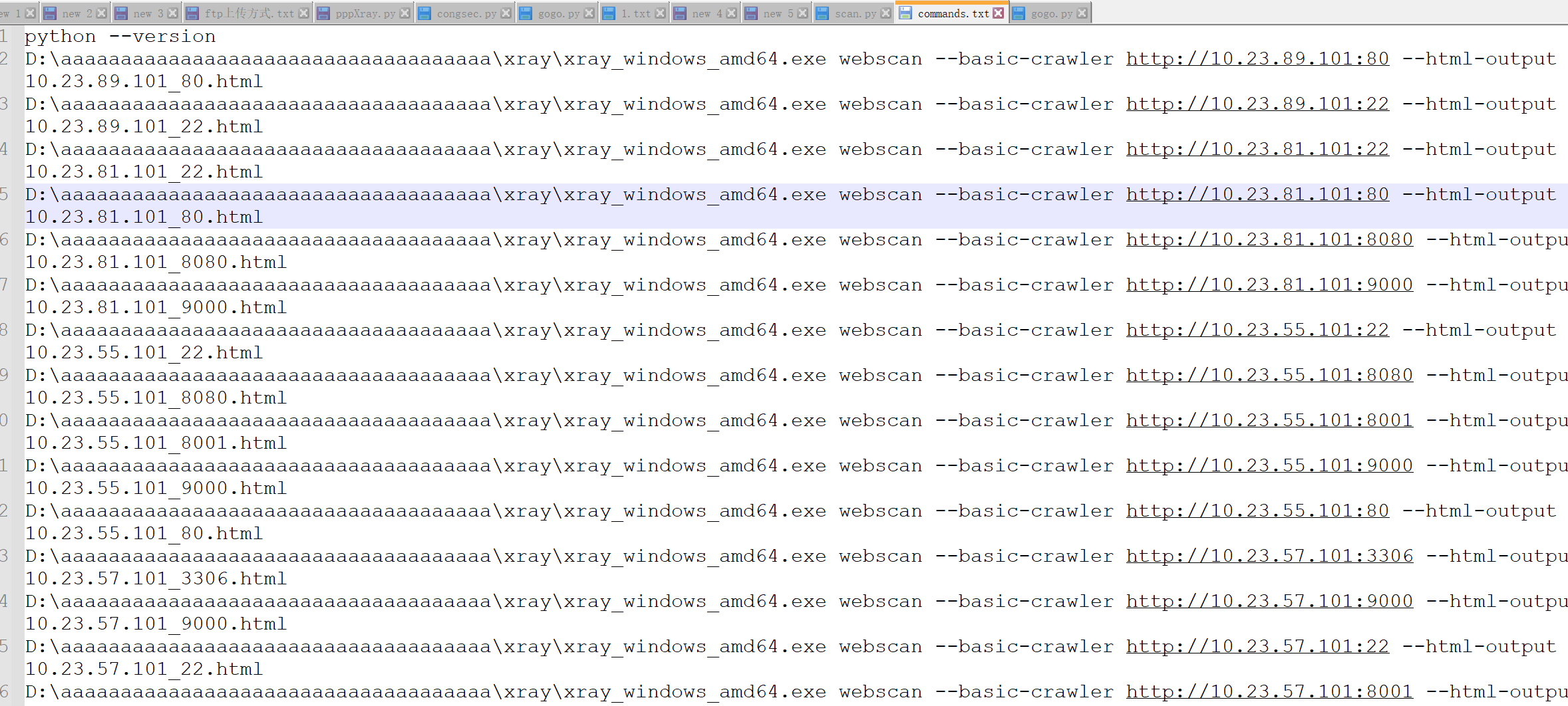

使用脚本生成执行命令,放在

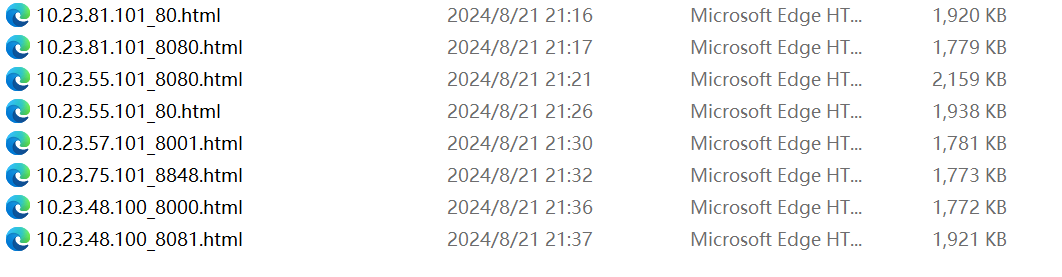

commands.txt即可,然后再放到批量执行cmd命令的脚本,但是这种方法不知道为什么特别的慢,27个命令用了20分钟

-

批量生成payload import os import hashlib import re # 扫描 def get_url(): f = open("xray_url.txt") lines = f.readlines() # 匹配http | https请求头 pattern = re.compile(r'^(https|http)://') for line in lines: try: if not pattern.match(line.strip()): targeturl="http://"+line.strip() else: targeturl=line.strip() # print(targeturl.strip()) outputfilename=hashlib.md5(targeturl.encode("utf-8")) do_scan(targeturl.strip(), outputfilename.hexdigest()) except Exception as e: print(e) pass f.close() print("Xray Scan End~") return # 报告 def do_scan(targeturl,outputfilename="test"): scan_command="E:/tools/xray_windows_amd64.exe/xray.exe webscan --basic-crawler {} --html-output {}.html".format(targeturl,outputfilename) # scan_command = "ping 943ogg.dnslog.cn" # print(scan_command) os.system(scan_command) return if __name__ == '__main__': get_url() ------------------------------------------------------------------------------------------------------------------------------------ 批量运行cmd脚本 import subprocess def read_commands_file(file_path): with open(file_path, 'r') as file: contents = file.read() return contents def parse_commands(contents): commands = contents.split('\n') commands = [cmd.strip() for cmd in commands if cmd.strip() != ''] return commands def execute_command(command): process = subprocess.Popen(command, stdout=subprocess.PIPE, stderr=subprocess.PIPE, shell=True) output, error = process.communicate() return output, error def print_result(output, error): if output: print("Output:\n{}".format(output.decode('utf-8'))) if error: print("Error:\n{}".format(error.decode('utf-8'))) def batch_execute_commands(file_path): contents = read_commands_file(file_path) commands = parse_commands(contents) for command in commands: output, error = execute_command(command) print_result(output, error) batch_execute_commands('commands.txt')

-

-

-

被动扫描

-

Awvs

-

介绍

- Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的自动化网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。它可以扫描任何可通过Web浏览器访问的和遵循HTTP/HTTPS规则的Web站点和Web应用程序。适用于任何中小型和大型企业的内联网、外延网和面向客户、雇员、厂商和其它人员的Web网站。WVS可以通过检查SQL注入攻击漏洞、XSS跨站脚本攻击漏洞等漏洞来审核Web应用程序的安全性。

- 说真的,这个是真的慢,扫一个站点需要用10分钟

-

安装教程

- 下载链接:awvs 23.7破解版下载 | acunetix 23.7 cracked - 🔰雨苁ℒ🔰 (ddosi.org)

- 安装教程:这篇文章写得挺好的,但是不要真的去后台私信要链接,他不讲诚信的

-

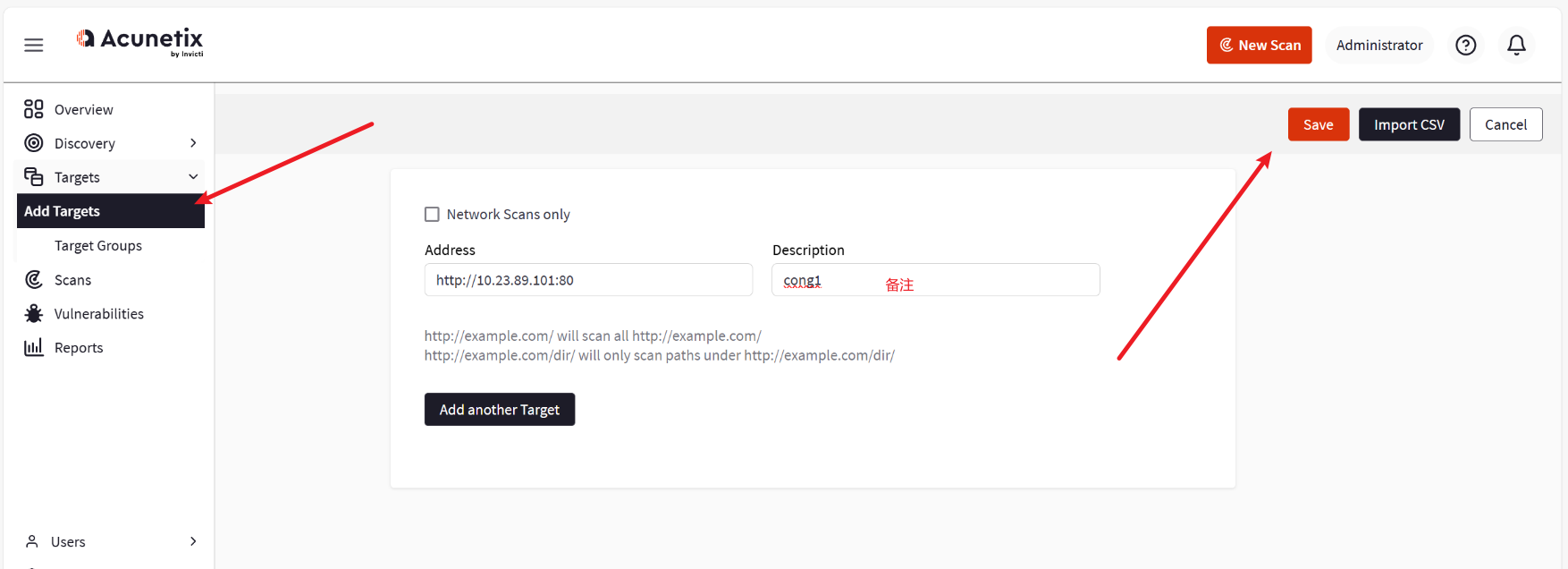

使用教程

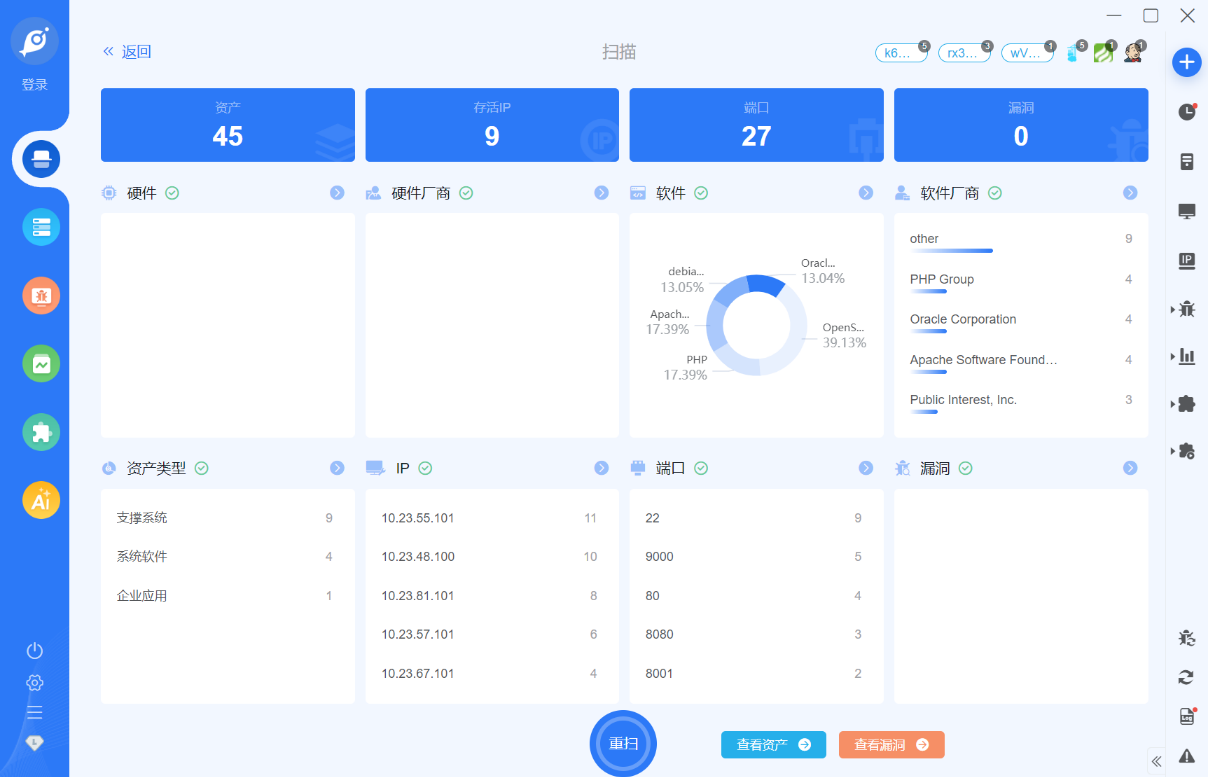

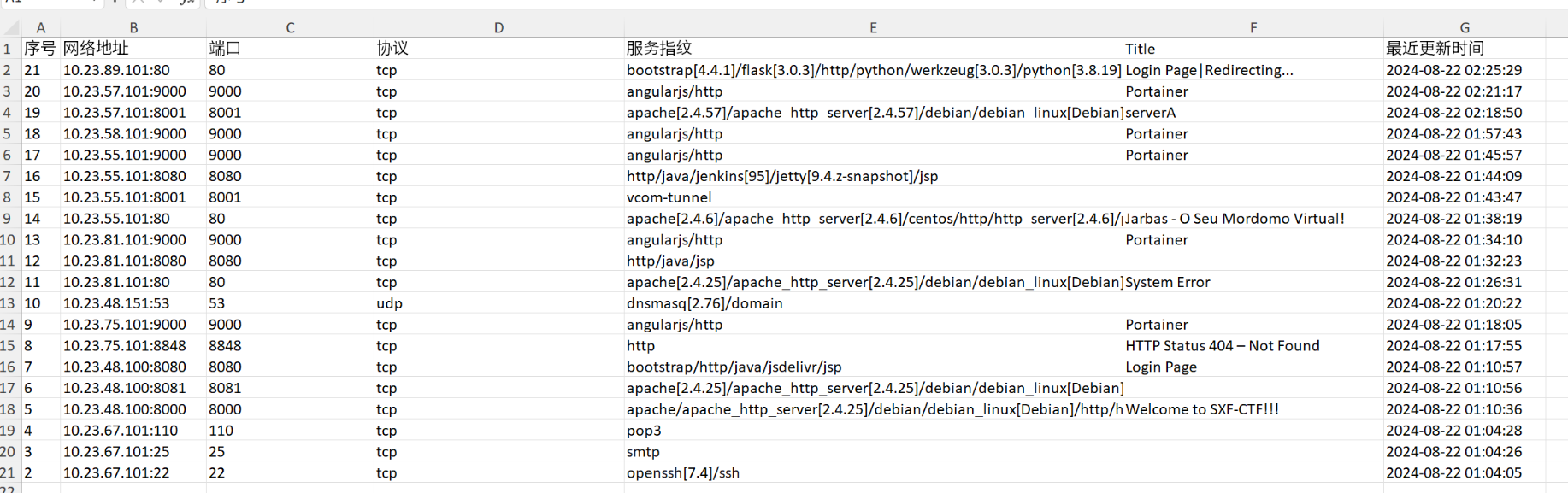

Goby

-

介绍

- Xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动、被动多种扫描方式,自备盲打平台、可以灵活定义POC,功能丰富,调用简单,支持Windows /macoS/Linux多种操作系统,可以满足广大安全从业者的自动化Web 漏洞探测需求。

-

安装教程

- 下载地址:Goby— 资产绘测及实战化漏洞扫描工具 (gobies.org)

- 安装教程:

-

使用教程

Afrog

-

介绍

- afrog是一款性能卓越、快速稳定、PoC可定制的漏洞扫描(挖洞)工具,PoC涉及CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

-

安装教程

- 下载地址:Tags · zan8in/afrog (github.com)

-

使用教程

-

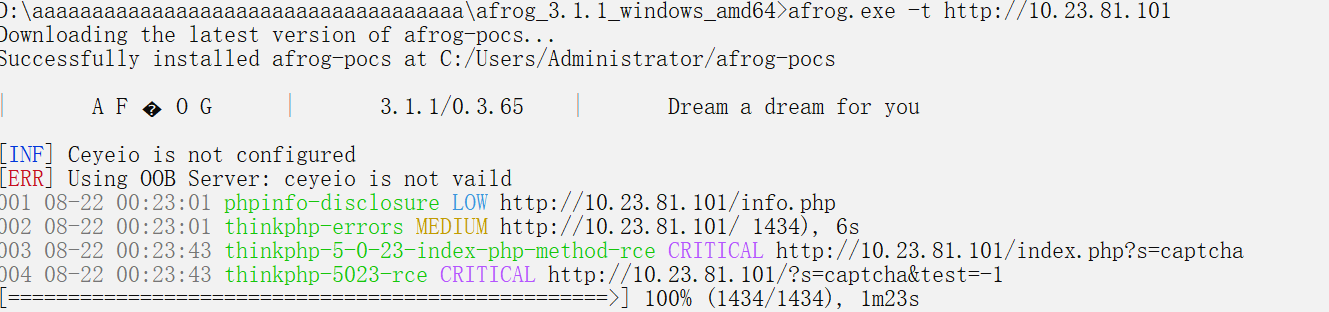

直接使用命令

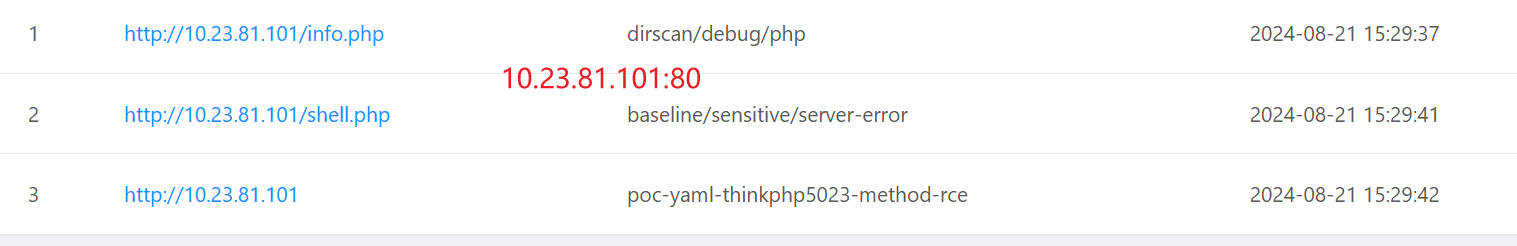

afrog.exe -t http://10.23.81.101

-

Vulmap

-

介绍

- Vulmap是一款web漏洞扫描和验证工具,可对webapps 进行漏洞扫描,并且具备漏洞利用功能,目前支持的webapps 包括 activemq, flink, shiro, solr, struts2, tomcat, unomi, drupal, elasticsearch, fastjson, jenkins, nexus, weblogic, jboss, spring, thinkphp

-

安装教程

- 下载地址:(链接)

-

使用教程

-

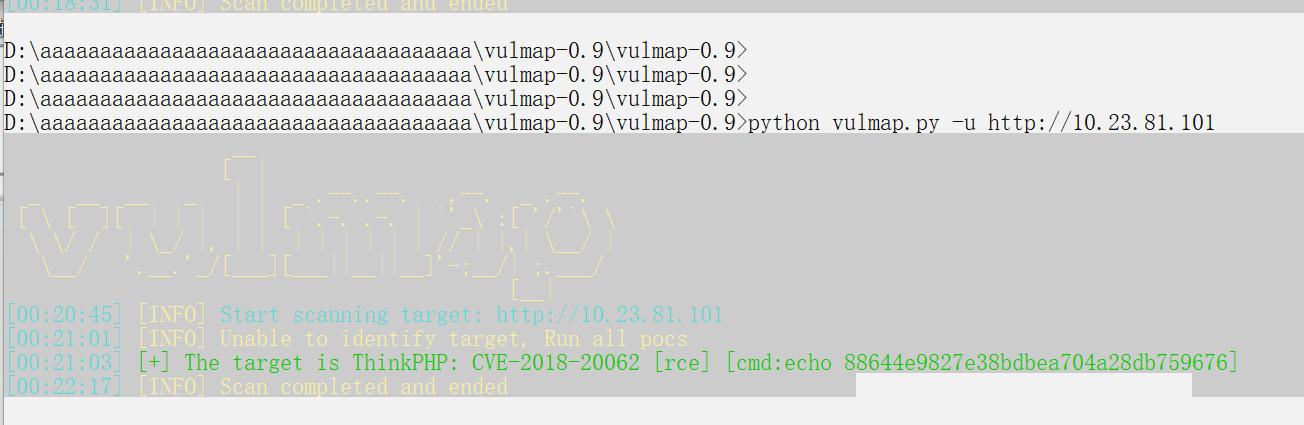

直接使用命令即可

python vulmap.py -u http://10.23.81.101

-

Pocassist

-

介绍

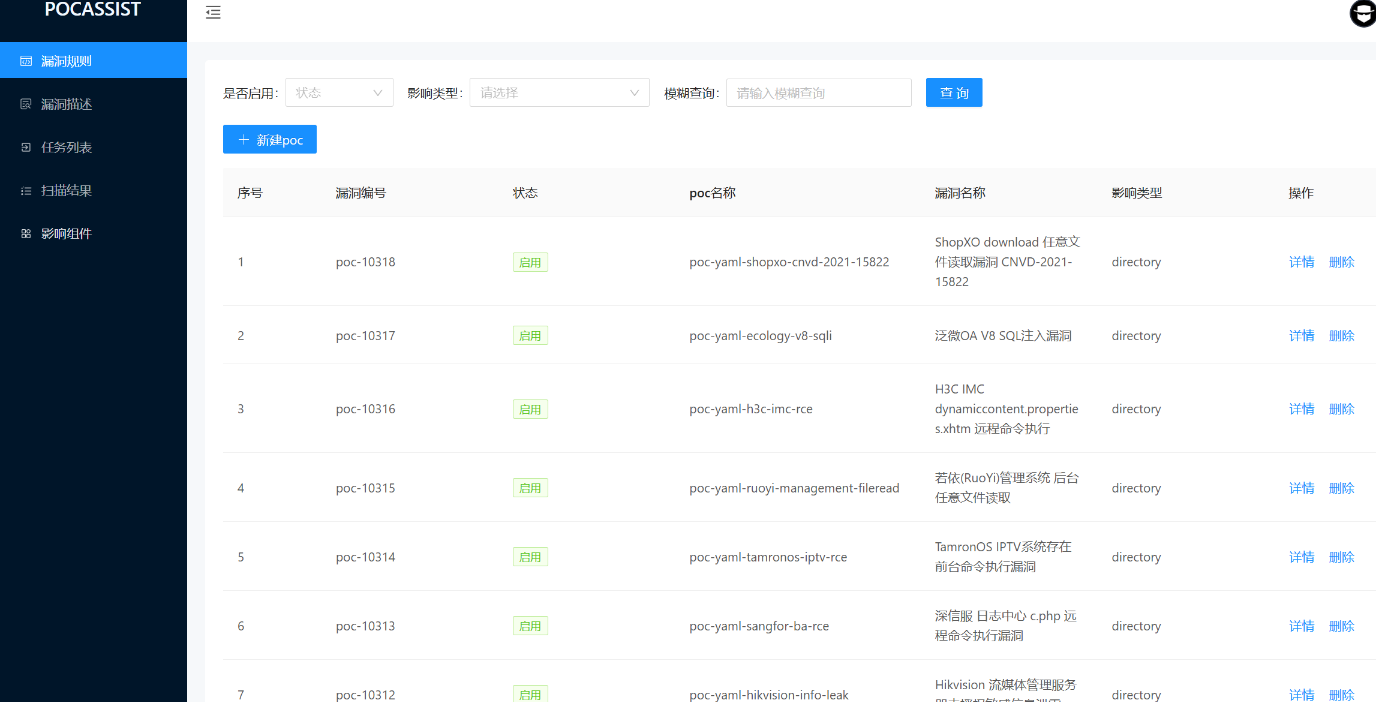

- pocassist是一个Golang 编写的全新开源漏洞测试框架。实现对poc的在线编辑、管理、测试。如果你不想撸代码,又想实现poc的逻辑,又想在线对靶机快速测试,那就使用pocassist吧。完全兼容xray,但又不仅仅是xray。除了支持定义目录级漏洞poc,还支持服务器级漏洞、参数级漏洞、url级漏洞以及对页面内容检测,如果以上还不满足你的需求,还支持加载自定义脚本。

-

安装教程

- 下载地址:Release Release 1.0.5 · jweny/pocassist (github.com)

-

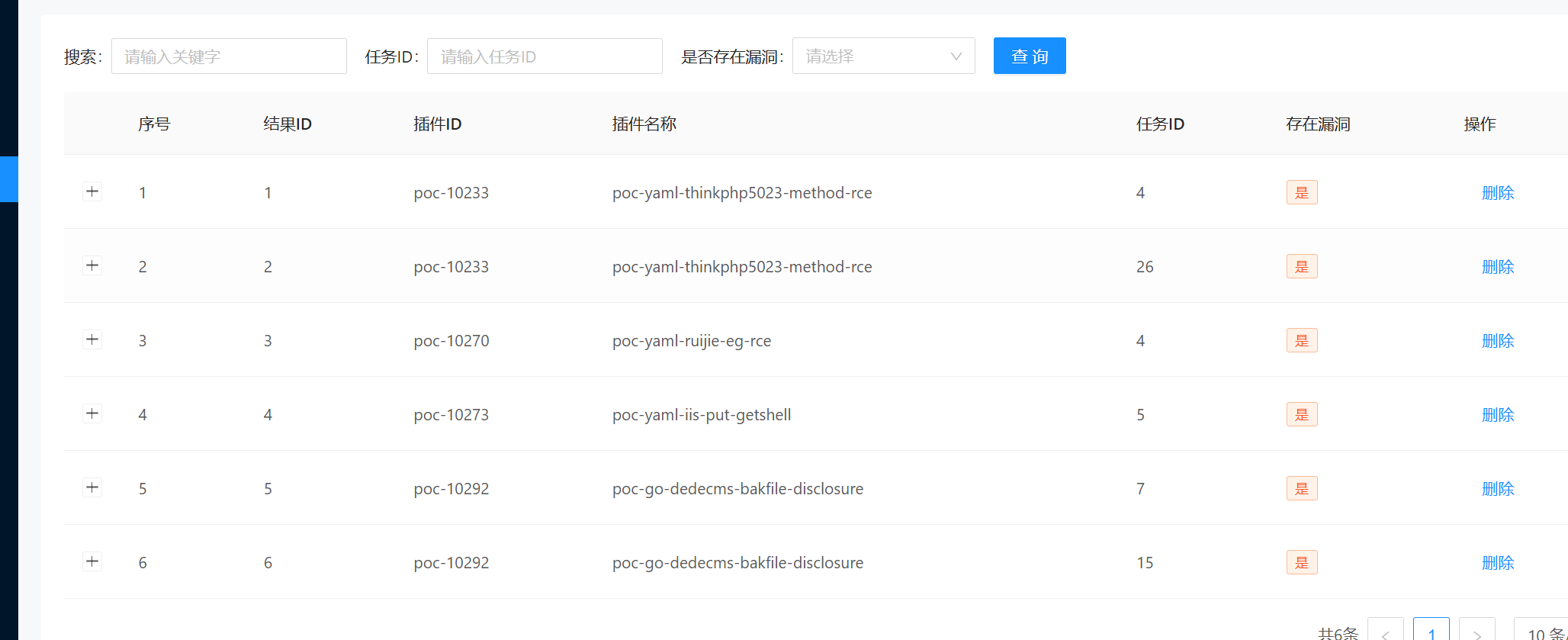

使用教程

-

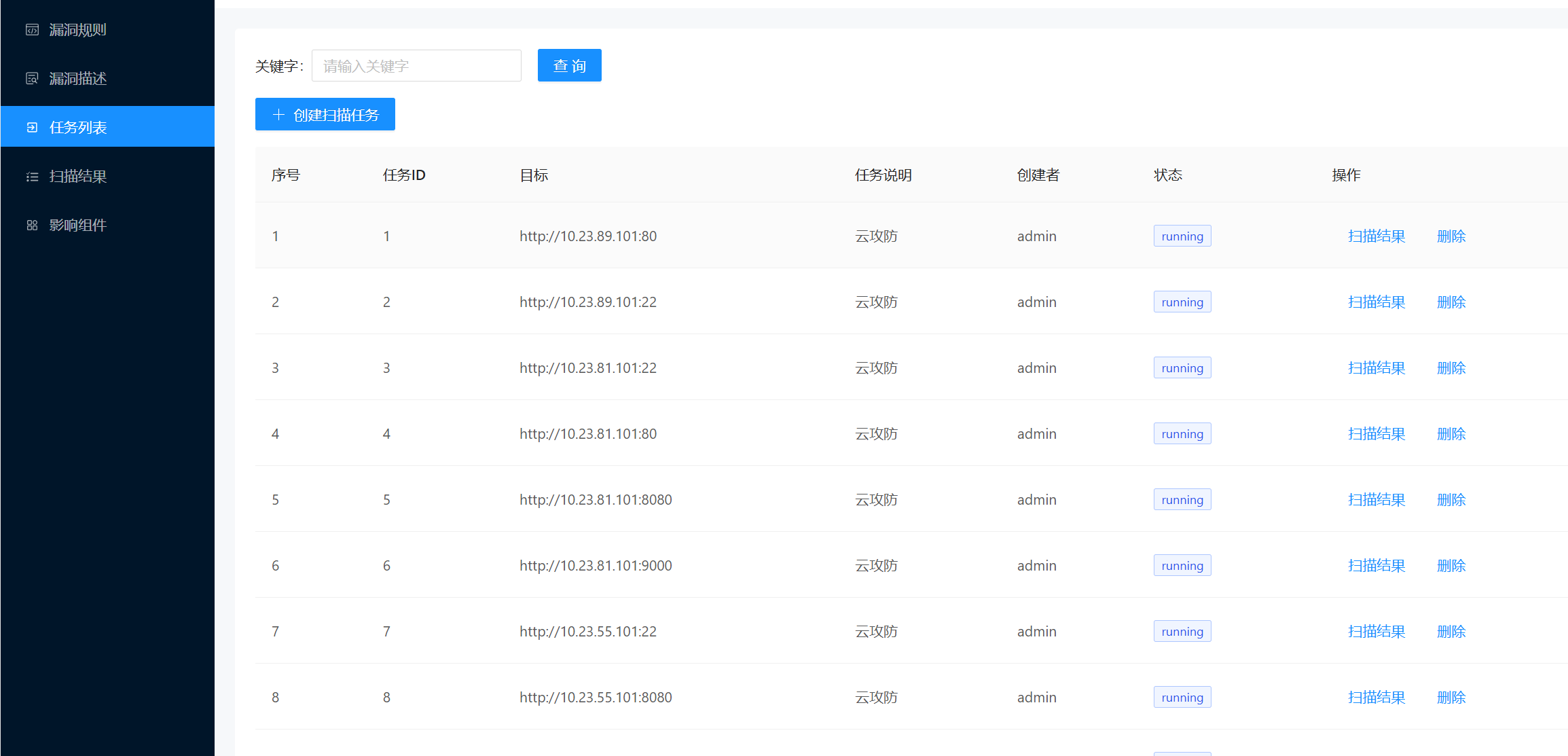

使用

pocassist_windows_amd64.exe命令启动http的UI界面,然后访问http://127.0.0.1:1231/ui/#/login,账号为admin,密码为admin2 -

导入列表即可批量扫描

-

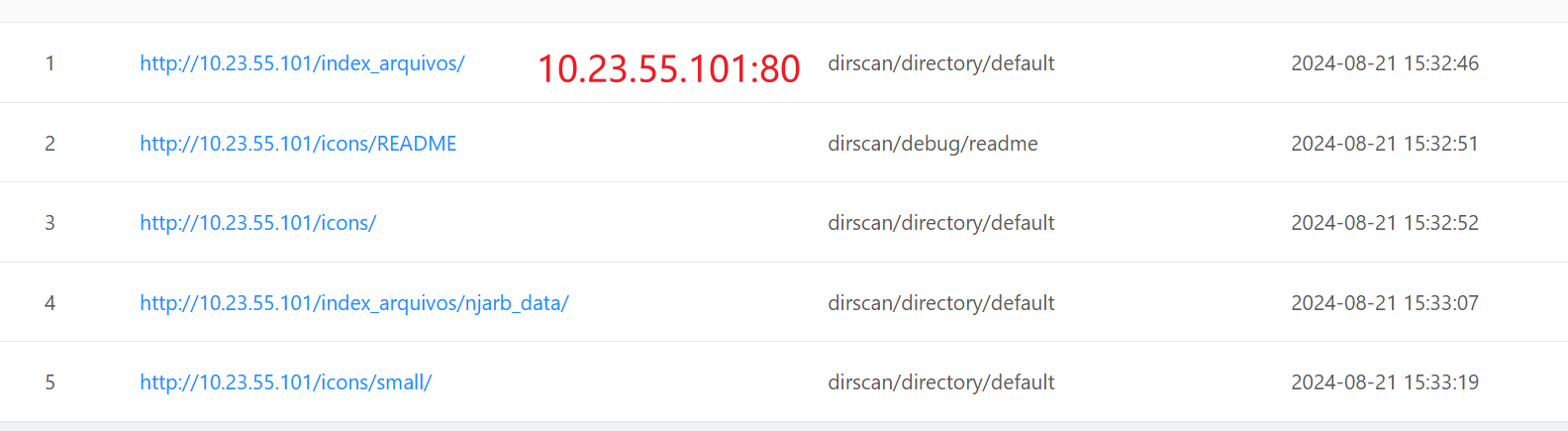

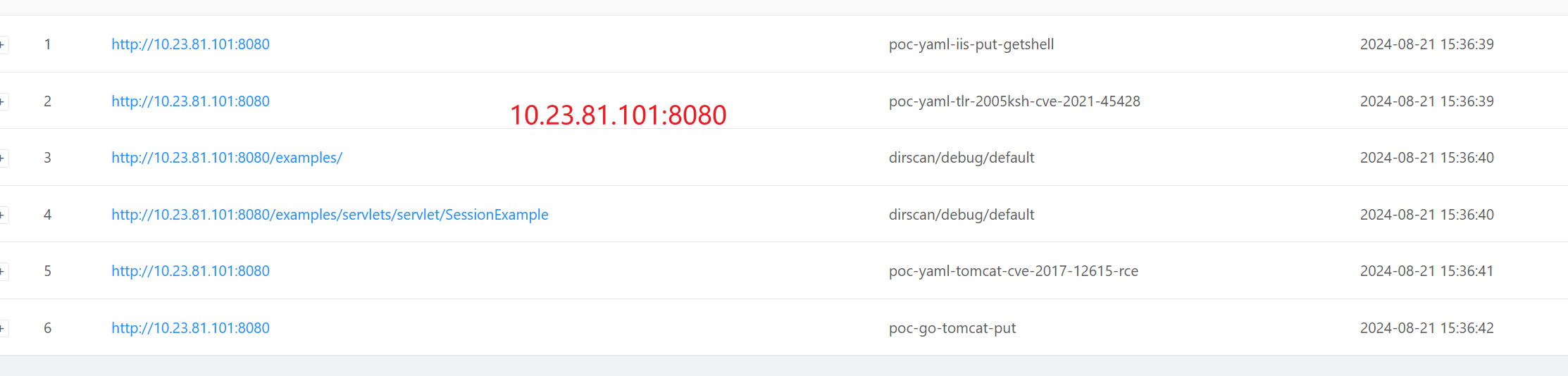

结果

-

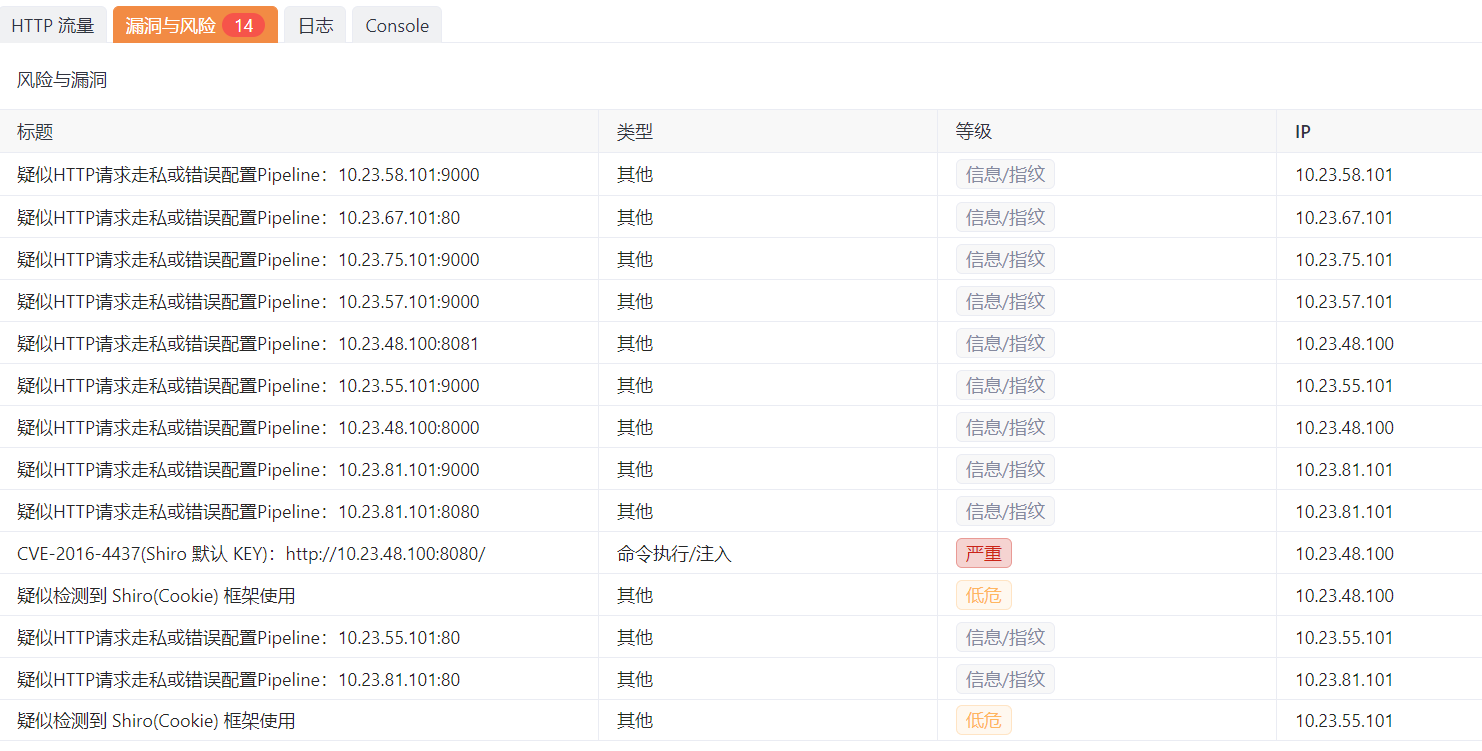

Yakit

-

介绍

-

安装教程

- 直接下载即可:https://pan.baidu.com/s/1ylheFwWaeLhkIvYg3vca5g?pwd=cong

-

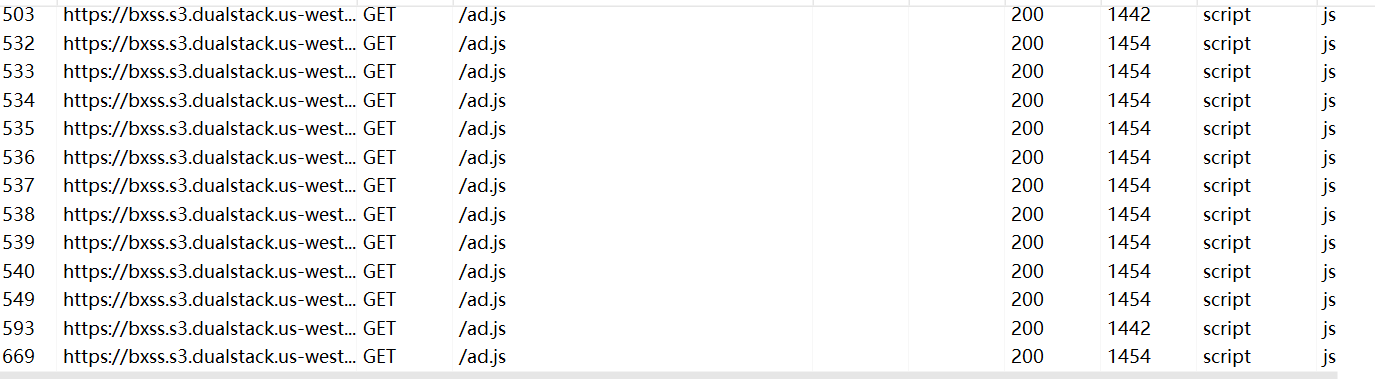

使用教程

Nuclei

-

介绍

- Nuclei是一款基于YAML语法模板的开发的定制化快速漏洞扫描器。它使用Go语言开发,具有很强的可配置性、可扩展性和易用性。提供TCP、DNS、HTTP、FILE等各类协议的扫描,通过强大且灵活的模板,可以使用Nuclei模拟各种安全检查。

-

安装教程

- 下载地址:Release v3.3.1 · projectdiscovery/nuclei (github.com)

-

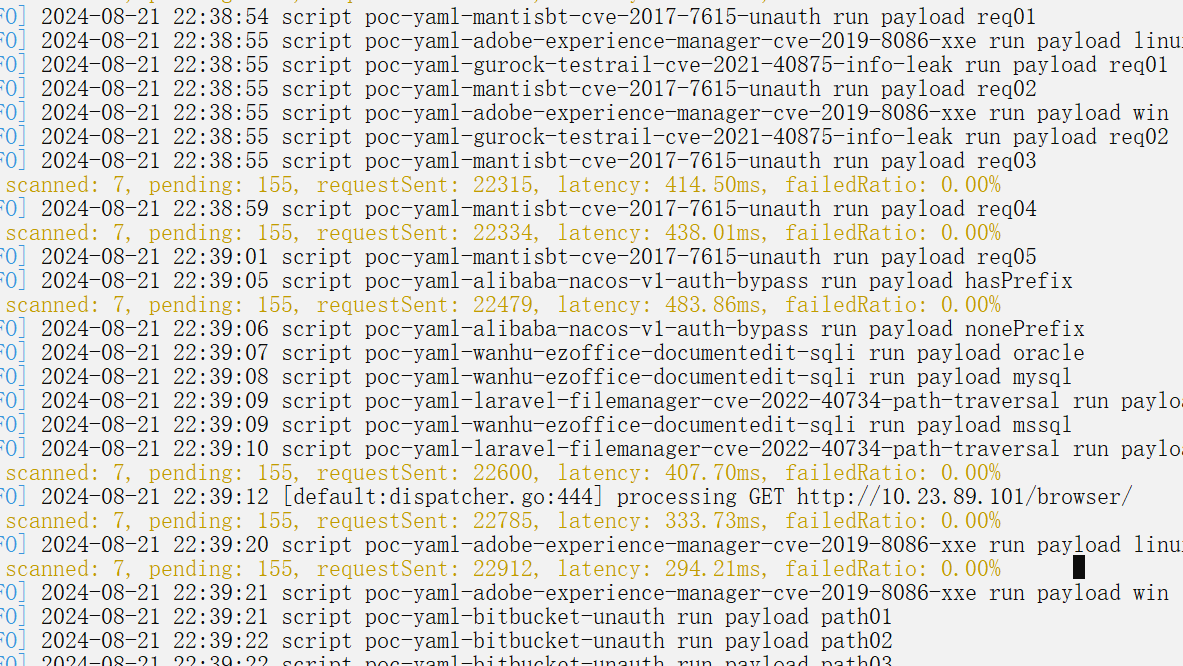

使用教程

-

单点扫描

nuclei.exe -u http://www.xiaodi8.com -

多点扫描

nuclei -list urls.txt-

-

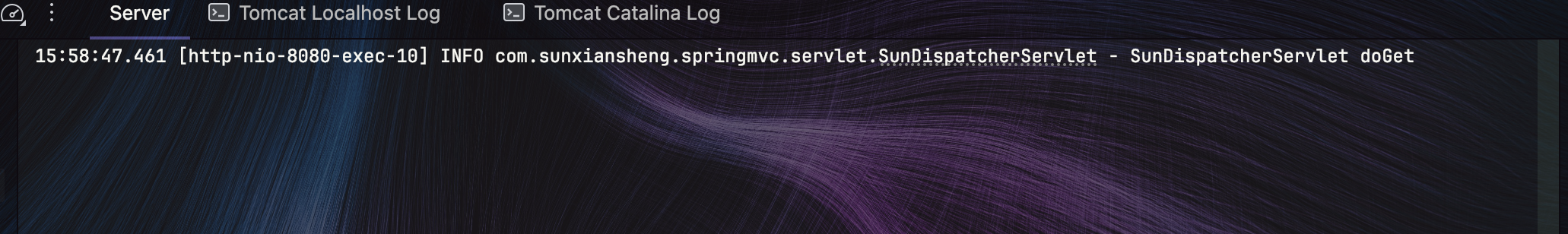

Nessus

-

介绍

- Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描。

-

安装教程

- 下载地址:Installer and Checksum Downloads | Nexpose Documentation (rapid7.com)

-

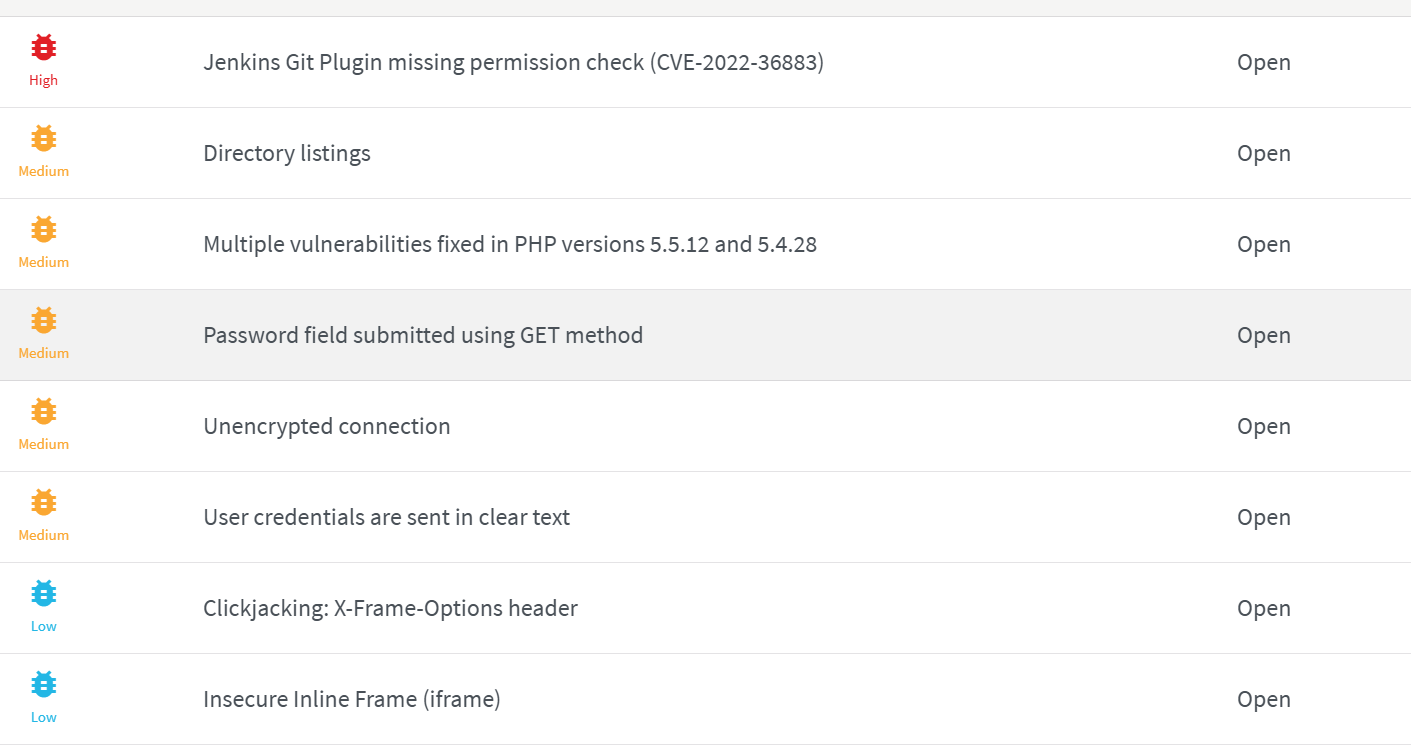

使用教程

Nexpose

-

介绍

- Nexpose 是Rapid7出品,一款著名的、极佳的商业漏洞扫描工具。跟一般的扫描工具不同,Nexpose自身的功能非常强大,可以更新其漏洞数据库,以保证最新的漏洞被扫描到。漏洞扫描效率非常高,对于大型复杂网络,可优先考虑使用;对于大型复杂网络,可以优先考虑使用。可以给出哪些漏洞可以被 Metasploit Exploit,哪些漏洞在Exploit-db里 面有exploit的方案。可以生成非常详细的,非常强大的Report,涵盖了很多统计功能和漏洞的详细信息。虽然没有Web应用程序扫描,但Nexpose涵盖自动漏洞更新以及微软补丁星期二漏洞更新。

-

安装教程

-

使用教程

工具的优缺点

- awvs特长就在于扫注入和xss,说长了,你可以用来挖cnvd的sql注入和挖xss

- appscan特长有扫描越权的模块,但缺点就是速度太慢,测试节点过多。

- xray特长在被动扫描,智能poc,所以配合burpsuite和awvs效果比较好,但xray是扫不出越权的,如果你要测逻辑,就别考虑xray

总结

-

扫描漏洞数目

2. xray > nuclei > yakit > goby -

扫描时长(h):

- yakit > nuclei > xray > goby