往期文章

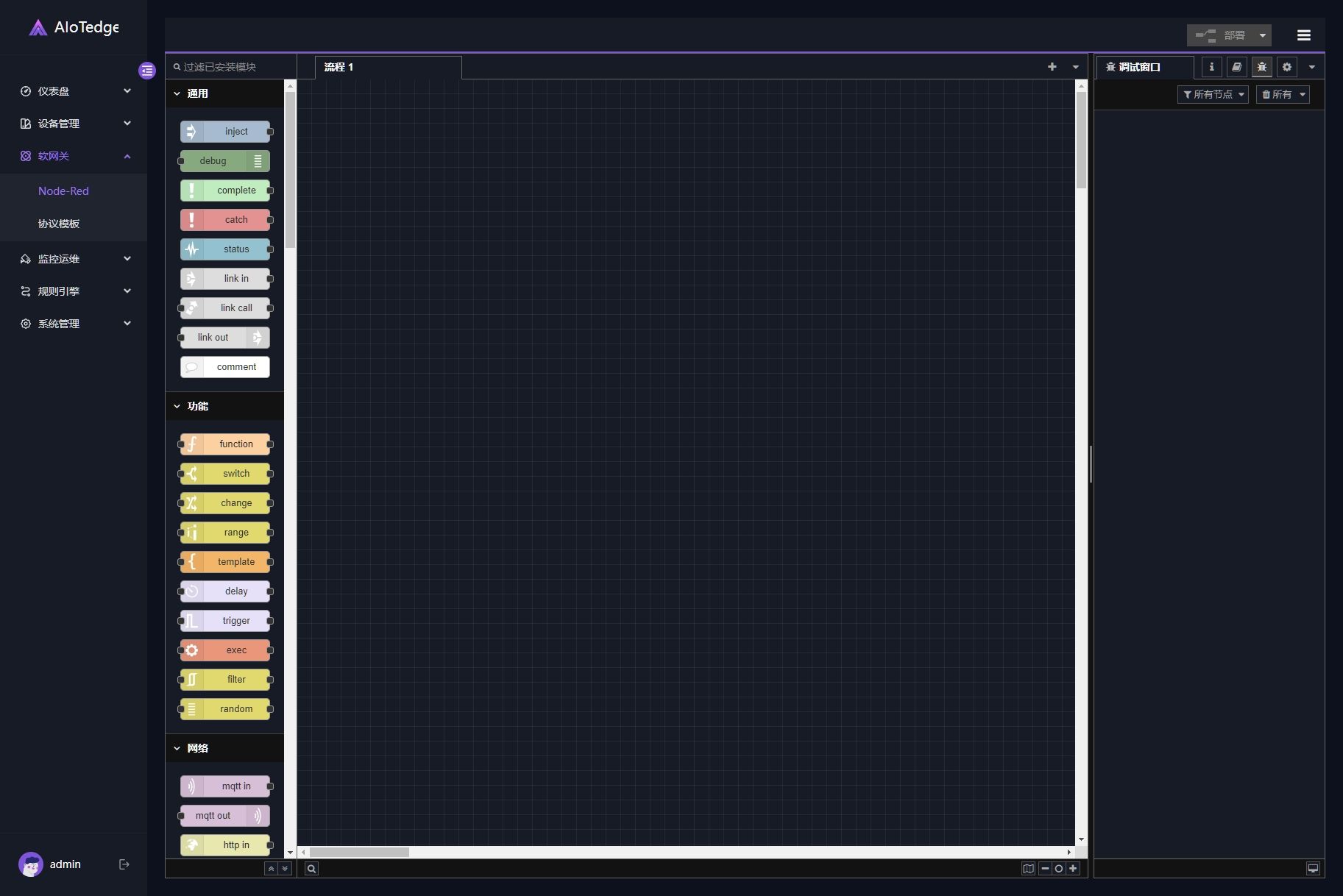

WEB渗透免杀篇-免杀工具全集-CSDN博客

WEB渗透免杀篇-加载器免杀-CSDN博客

WEB渗透免杀篇-分块免杀-CSDN博客

WEB渗透免杀篇-Powershell免杀-CSDN博客

WEB渗透免杀篇-Python源码免杀-CSDN博客

WEB渗透免杀篇-C#源码免杀-CSDN博客

WEB渗透免杀篇-MSF+shellcode免杀-CSDN博客

WEB渗透免杀篇-MSF免杀-CSDN博客

WEB渗透免杀篇-Bypass-AMSI-CSDN博客

WEB渗透免杀篇-Golang免杀-CSDN博客

WEB渗透免杀篇-Pezor免杀-CSDN博客

WEB渗透免杀篇-cshot远程shellcode-CSDN博客

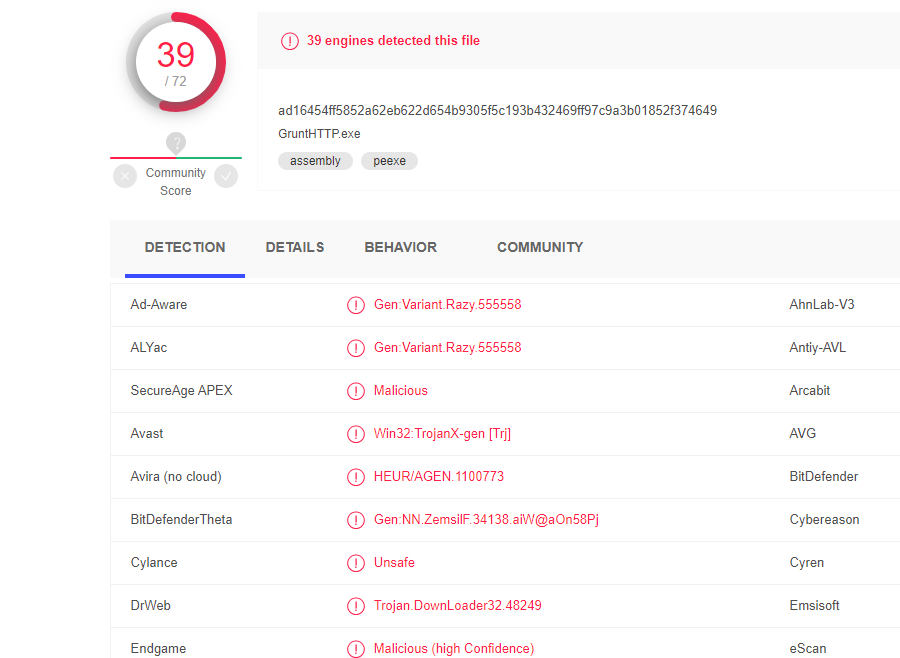

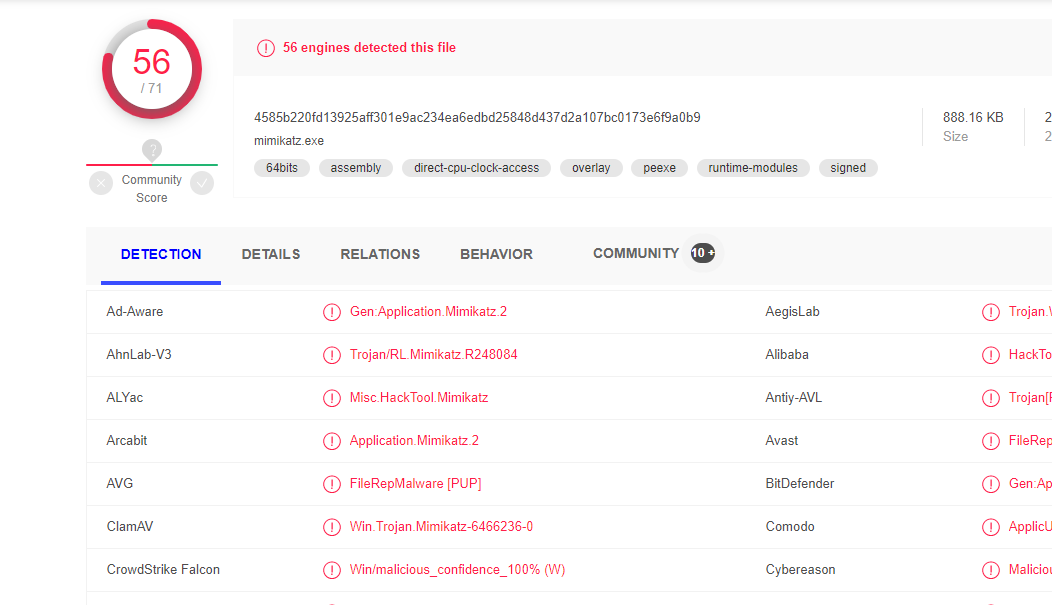

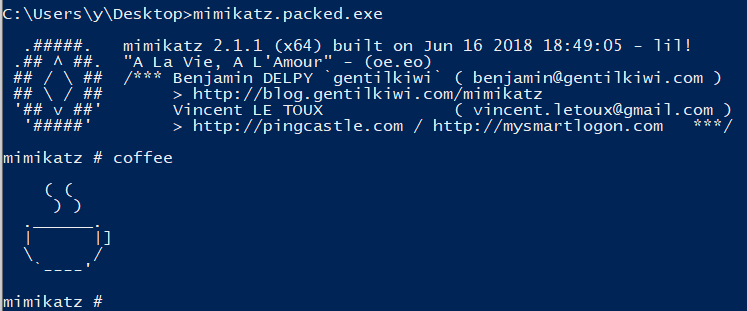

使用inline_syscall内联注入shellcode,结合sgn,donut等项目,增加了一些反调试技巧 https://github.com/phra/PEzor $ git clone https://github.com/phra/PEzor.git $ cd PEzor $ sudo bash install.sh $ bash PEzor.sh –h 这里测试下mimikatz,-sleep设置为2分钟,执行后需等两分钟 打包之前

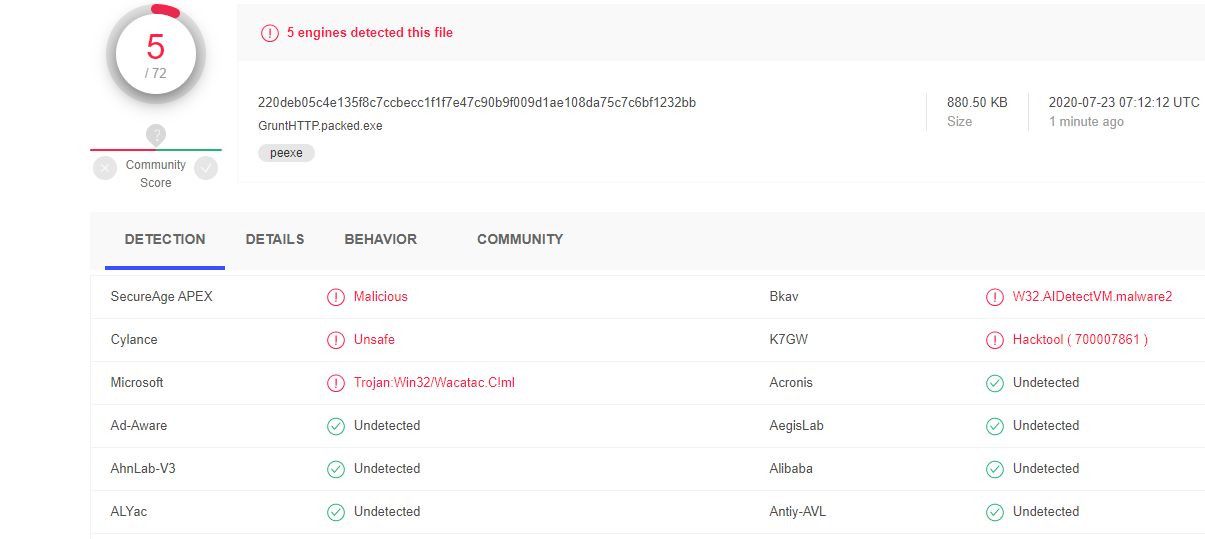

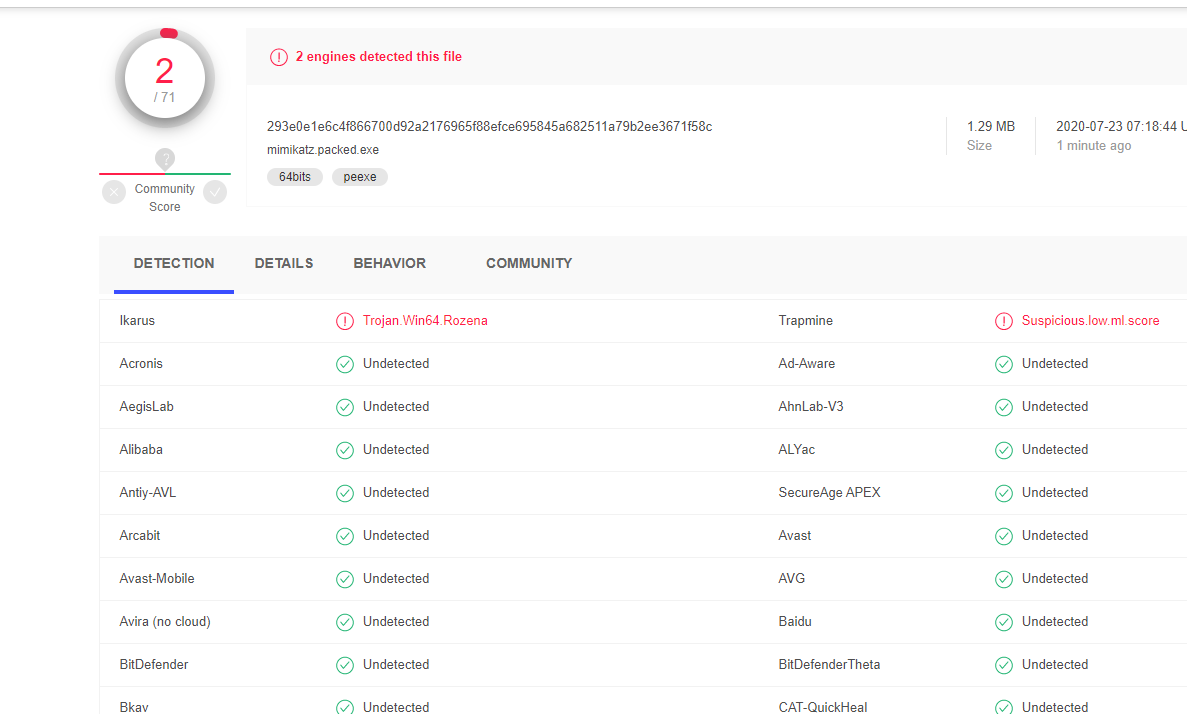

打包之后

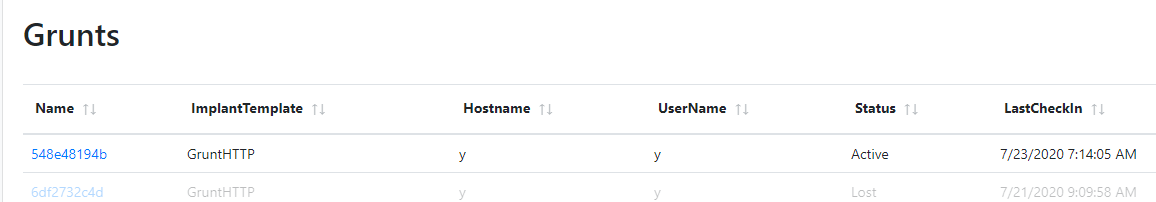

测试下Covenant