目录

- 介绍

- 步骤

介绍

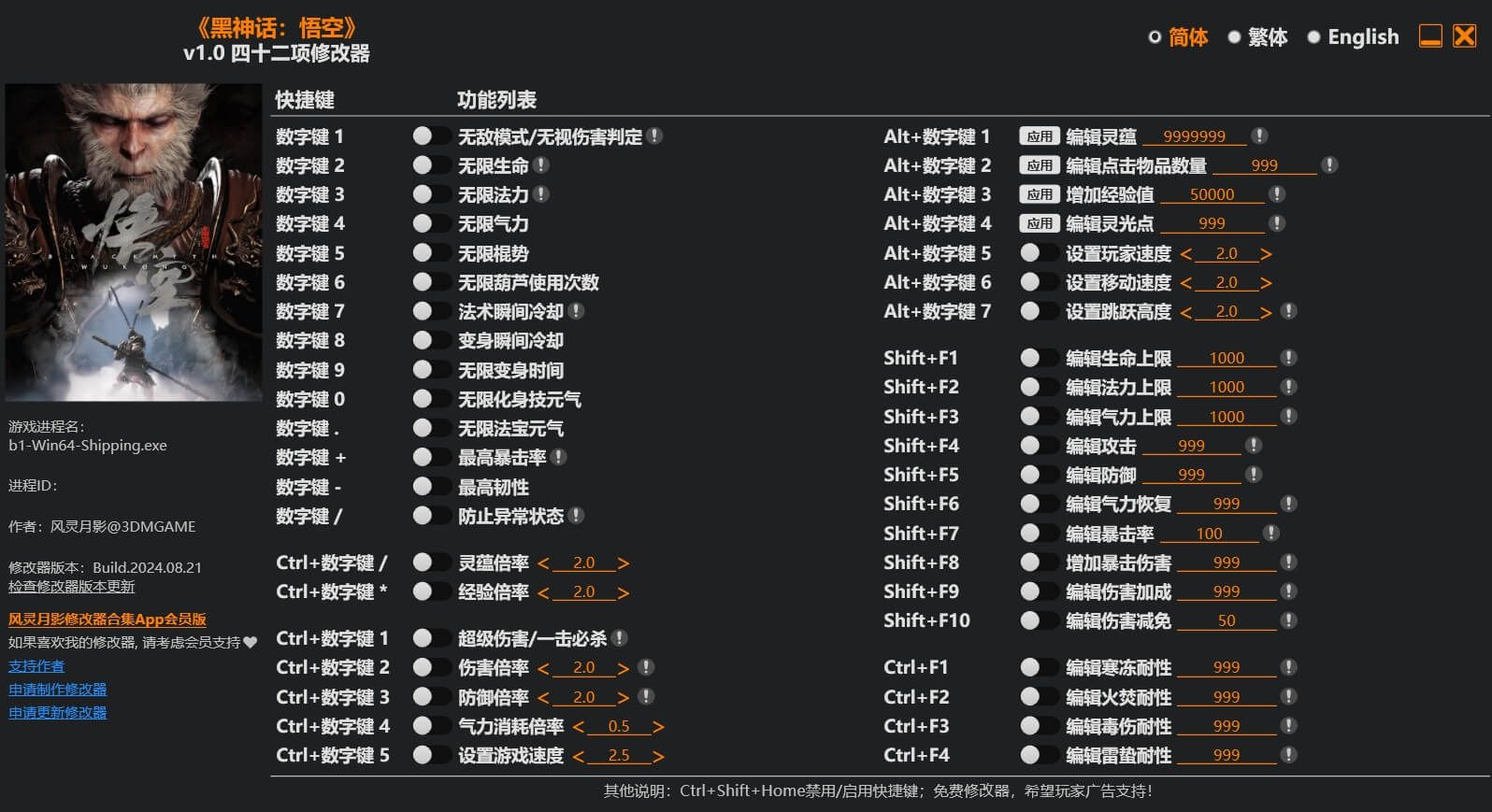

1、Medusa工具是通过并行登陆暴力破解的方法,尝试获取远程验证服务访问权限,它支持AFP, CVS, FTP, HTTP, IMAP, MS-SQL, MySQL, NCP (NetWare),NNTP, PcAnywhere, POP3, PostgreSQL, rexec, rlogin, rsh, SMB, SMTP(AUTH/VRFY), SNMP, SSHv2, SVN, Telnet,VmAuthd, VNC,是一个不择不扣的密码破解工具

2、通过 Wappalyzer

网站分析:了解网站是用什么构建的,使用到的技术有哪些;

潜在客户开发:寻找潜在客户;

市场研究:比较市场份额和技术趋势;

竞争对手研究:了解谁在使用竞争对手的软件;

数据富集:查看网站技术、公司信息和联系方式;

自定义报告:创建自定义网站列表数据;

网站监控:监测网站技术的变化;

浏览器扩展:直接在访问的当前网站上查看所使用的技术;

电子邮件验证:验证电子邮件有效性,改善 EDM 策略效果及提高邮件列表质量;

API访问:自动化技术查找,即时技术查询和网站实时抓取分析,快速查看结果;

安全侦察:揭示 Web 技术和版本号。

3、Hydra 是一个并行的登录破解器,它支持多种攻击协议。 它非常快速和灵活,并且新模块很容易添加。

该工具使研究人员可以展示远程未经授权访问系统。

它支持:Cisco AAA、Cisco auth、Cisco enable、CVS、FTP、HTTP(S)-FORM-GET、HTTP(S)-FORM-POST、HTTP(S)-GET、HTTP(S)-HEAD、HTTP- 代理、ICQ、IMAP、IRC、LDAP、MS-SQL、MySQL、NNTP、Oracle 侦听器、Oracle SID、PC-Anywhere、PC-NFS、POP3、PostgreSQL、RDP、Rexec、Rlogin、Rsh、SIP、SMB(NT) 、SMTP、SMTP 枚举、SNMP v1+v2+v3、SOCKS5、SSH(v1 和 v2)、SSHKEY、Subversion、Teamspeak (TS2)、Telnet、VMware-Auth、VNC 和 XMPP。

4、Godzilla 是一个自动扫描工具,用于漏洞猎人/渗透测试者,可以扫描网站的漏洞,在网络范围内收集信息,利用 ARP 中毒攻击和攻击网络。

步骤

使用Wireshark和科来分别打开两个数据包,数据包存放在桌面案例 > 流量中

可以重点关注一下,我的图表 > TOP IP主机总流量

切换至Wireshark窗口,数据包2页面,输入http,可以看到对dologin这个潜在的登陆页面有大量同样来源的IP发送POST请求,推测可能是攻击者对目标Web服务进行爆破行为

输入http.request.method == POST进一步筛查,点开任意dologin的数据包,查看HTML Form URL Encoded,发现用户名改变了但是密码没有改变。故推测攻击者进行了暴力破解攻击。

右键Hypertext Transfer Protocol,追踪HTTP流

可以从User-Agent字段判断浏览器为Chrome

切换至科来,在域名中可以看到域名访问量最大的域名中含有tongda字样

在数据包2界面的dologin数据包HTTP流中搜索tongda字样无果

切换至数据包1界面,尝试输入ip.src == 172.25.53.9,对攻击者IP进行过滤

大多数从源IP172.25.53.9发出的数据包发送到了10.67.229.42。对任意数据包追踪数据流,搜索关键字tongda可以找到对应的内容,GET请求了tongda.ico

可以判断是通达OA无误

针对第三问,无法判断OA攻击的方式和类型,暂时跳过。但根据第四问,对主机上传了木马,判断可以根据木马上传来判断攻击成功时间

切换至科来,在数据包页面利用源172.25.53.9过滤数据包内容

一点点对数据包进行筛查,可以看到submit.php和submit.jpg

对数据包定位到会话视图(如果有提交数据错误字样,判断为攻击者在进行上传文件尝试,继续往下筛选即可),可以看到上传文件成功

回到数据包查看时间,即为OA第一次攻击成功和受害者主机IP

攻击者肯定先开启VPN代理再进行攻击,故目前数据包内的攻击者IP即为VPN的IP(通过后续会持续确定)

利用科来工具,(可以只打开数据包2分析),定位到会话视图可以看到ad.wappalyzer.com字样

在Wireshark打开任意攻击者攻击OA的数据包

通过科来的上一步分析,可以看到大量从IP 101.132.97.152的TCP会话连接到攻击者VPN IP 172.25.53.9

查看任一TCP会话的数据包,可以看到攻击者的MAC地址

切换至Wireshark 数据包2,利用ip.src==101.132.97.152 and ip.dst == 172.25.53.9过滤连接

切换至科来,过滤处输入http过滤数据包,选择dologin字段的数据包

筛选每个dologin的数据包