目录

实验设备和环境

实验记录

1、ARP报文分析

(1)建立实验拓扑

(2)设置抓包接口

(3)启动设备,开始抓包

(4)协议分析

ARP代理

(1)建立实验拓扑

(2)设置抓包接口

(3)ARP代理未设置情况下抓包

(4)设置ARP代理情况下抓包

(5)协议分析

地址冲突检测

(1)建立实验拓扑

(2)设置抓包接口

(3)启动设备,开始抓包

总结地址冲突协议交互过程

实验设备和环境

1、硬件设备:PC机或笔记本电脑;

2、软件:H3C Cloud Lab、Wireshark。

实验记录

1、ARP报文分析

(1)建立实验拓扑

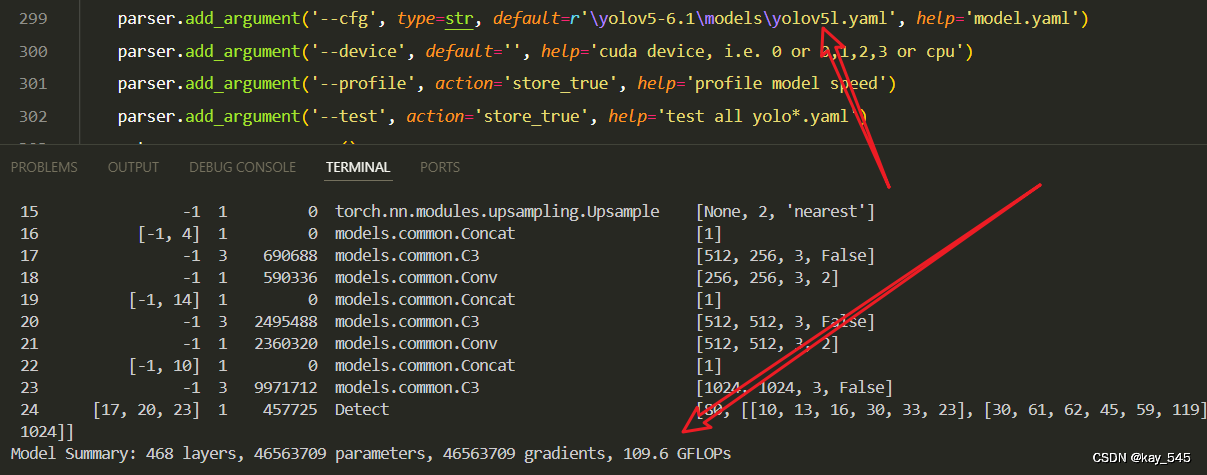

按照下图在HCL中添加设备,并按图中标记配置各设备IP地址。配置完成停止所有设备。

(2)设置抓包接口

启动交换机SW1,分别在交换机GE_0/1、GE_0/3、GE_0/4设置抓包。

在抓包接口列表中,在各抓包接口点击鼠标右键,选择“启动wireshark”,打开各接口实时抓包。

在wireshark程序窗口中,在“应用显示过滤器”中输入“arp or icmp”+回车,设置抓包结果只显示ARP协议和ICMP协议数据包。

(3)启动设备,开始抓包

回到HCL窗口,按照R1-->PC_2-->PC_3-->PC_4的顺序,依次启动设备,在每个设备启动后,稍等一会儿,在抓包窗口有新的数据包时,再启动下一设备,直至所有设备启动完成。

从PC_2分别ping PC_3、PC_4。查看ping结果。

三个抓包窗口分别截图GE_0/1、GE_0/3、GE_0/4

打开R1的命令行终端,在系统视图下查看arp缓存表。

| #进入系统视图 #显示ARP缓存 |

(4)协议分析

任选一个wireshark抓包窗口,找到两条请求(request)和应答(reply)报文,将数据包详情窗口中的“Address Resolution Protocol”条目展开,分别填写报文格式表。

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | request | -- |

| 发送方MAC地址 | 8e:af:87:66:05:06 | PC4 |

| 发送方IP地址 | 192.168.1.4 | PC4 |

| 目的MAC地址 | 00:00:00:00:00:00 | PC1 |

| 目的IP地址 | 192.168.1.2 | PC1 |

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | replay | -- |

| 发送方MAC地址 | 8e:af:71:5d:03:06 | PC1 |

| 发送方IP地址 | 192.168.1.2 | PC1 |

| 目的MAC地址 | 8e:af:87:66:05:06 | PC4 |

| 目的IP地址 | 192.168.1.4 | PC4 |

ARP代理

(1)建立实验拓扑

按照下图在HCL中添加设备,并按图中标记配置各设备IP地址,虚拟PC不设置网关。配置完成停止所有设备。

(2)设置抓包接口

启动路由器R1,分别在R1的GE_0/0和GE_0/1设置抓包。设置好后,停止所有设备。

(3)ARP代理未设置情况下抓包

启动R1,在抓包接口列表中,在各抓包接口点击鼠标右键,选择“启动wireshark”,打开各接口实时抓包。

在wireshark程序窗口中,在“应用显示过滤器”中输入“arp or icmp”+回车,设置抓包结果只显示ARP协议和ICMP协议数据包。

分别启动PCA、PCB,观察两个wireshark抓包窗口抓取的数据。

从PCA ping PCB,并观察两个wireshark抓包数据变化。

根据截图,统计报文类型,填写抓包统计表:

表1.接口GE_0/0 ARP报文统计

| ARP报文类型 | 源 | 对应设备 | 目的 | 对应设备 |

| ARP Announcement | MAC 8e:e4:c3:80:02:06 IP 10.0.10.1 | PCA | MAC 00:00:00:00:00:00 IP 10.0.10.1 | PCA |

| ARP Request | MAC 8e:e4:c3:80:02:06 IP 10.0.10.1 | PCA | MAC 00:00:00:00:00:00 IP 10.0.10.2 | R1 |

| ARP Reply | MAC 8e:e4:9e:2f:01:05 IP 10.0.10.2 | PCB | MAC 8e:e4:c3:80:02:06 IP 10.0.10.1 | PCA |

表2.接口GE_0/1 ARP报文统计

| ARP报文类型 | 源 | 对应设备 | 目的 | 对应设备 |

| ARP Announcement | MAC 8e:e4:cf:c1:03:06 IP 10.0.20.1 | PCB | MAC 00:00:00:00:00:00 IP 10.0.20.1 | PCB |

| ARP Request | MAC 8e:e4:9e:2f:01:06 IP 10.0.20.2 | R1 | MAC 00:00:00:00:00:00 IP 10.0.20.1 | PCB |

| ARP Reply | MAC 8e:e4:cf:c1:03:06 IP 10.0.10.2 | PCB | MAC 8e:e4:9e:2f:01:06 IP 10.0.20.2 | R1 |

(4)设置ARP代理情况下抓包

打开R1命令行终端,查看设备接口地址

| <R1_Name>system-view [R1_Name]display interface GigabitEthernet 0/0 [R1_Name]display interface GigabitEthernet 0/1 [R1_Name]display arp | #进入系统视图 #查看接口GE0/0 MAC、IP地址 #查看接口GE0/1 MAC、IP地址 #查看PCA、PCB的 MAC、IP地址 |

| 设备名称 | IP地址 | MAC地址 |

| R1 GE_0/0 | 10.0.10.2 | 8e-e4-c380-02-06 |

| R1 GE_0/1 | 10.0.20.2 | 8e-e4-cfc1-03-06 |

| PCA | 10.0.10.1 | 8e-e4-c380-02-00 |

| PCB | 10.0.20.1 | 8e-e4-cf-c1-03-00 |

配置ARP代理。依次输入以下命令:

| <R1_Name>system-view [R1_Name]interface GigabitEthernet 0/0 [R1_Name-GigabitEthernet0/0]proxy-arp enable [R1_Name-GigabitEthernet0/0]quit [R1_Name]interface GigabitEthernet 0/1 [R1_Name-GigabitEthernet0/1]proxy-arp enable [R1_Name-GigabitEthernet0/1]quit [R1_Name]display proxy-arp | #进入系统视图 #进入接口GE0/0视图 #设置接口GE0/0 ARP代理 #退出到系统视图 #进入接口GE0/0视图 #设置接口GE0/0 ARP代理 #退出到系统视图 #显示ARP代理状态 |

从PCA ping PCB,并观察两个wireshark抓包数据变化。

根据截图,统计报文类型,填写抓包统计表:

表2.接口GE_0/0 ARP报文统计

| ARP报文类型 | 源 | 对应设备 | 目的 | 对应设备 |

| ARP Request | MAC 8e:e4:c3:80:02:06 IP 10.0.10.1 | PCA | MAC 00:00:00:00:00:00 IP 10.0.20.1 | PCB |

| ARP Reply | MAC 8e:e4:9e:2f:01:05 IP 10.0.20.2 | R1 | MAC 8e:e4:c3:80:02:06 IP 10.0.10.1 | PCA |

表3.接口GE_0/1 ARP报文统计

| ARP报文类型 | 源 | 对应设备 | 目的 | 对应设备 |

| ARP Request | MAC 8e:e4:cf:c1:03:06 IP 10.0.20.1 | PCB | MAC 00:00:00:00:00:00 IP 10.0.10.2 | R1 |

| ARP Reply | MAC 8e:e4:cf:c1:03:06 IP 10.0.20.2 | PCB | MAC 8e:e4:9e:2f:01:06 IP 10.0.20.2 | R1 |

(5)协议分析

根据报文截图和统计表,对照设备地址表,分析ARP代理的实现机制。

ARP代理的工作原理

ARP代理的工作原理基于ARP协议。当一个主机需要与另一个主机通信时,它会发送一个ARP请求,这个请求会被路由器捕获。如果路由器发现ARP请求的目标IP地址与自己某个接口的IP地址在同一网段,但它实际上并不在该网段上,路由器就会使用自己的MAC地址来响应ARP请求。这样,发送ARP请求的主机就会将数据包发送给路由器,路由器再将数据包转发到正确的目的地

ARP代理的实现步骤

ARP代理的实现通常涉及以下几个步骤:

1. 检测到ARP请求:路由器或其他代理设备监听网络流量,捕捉到含有ARP请求的数据帧。

2. 匹配IP地址:路由器检查ARP请求中的IP地址与自身接口的IP地址是否在同一网段。

3. 响应ARP请求:如果发现ARP请求的目标IP地址与自身接口的IP地址在同一网段,但不在同一网络,路由器会使用自身的MAC地址来响应ARP请求。

4. 数据包转发:发送ARP请求的主机会将数据包发送给路由器,路由器再根据内部的路由表将数据包转发到正确的目标主机

地址冲突检测

(1)建立实验拓扑

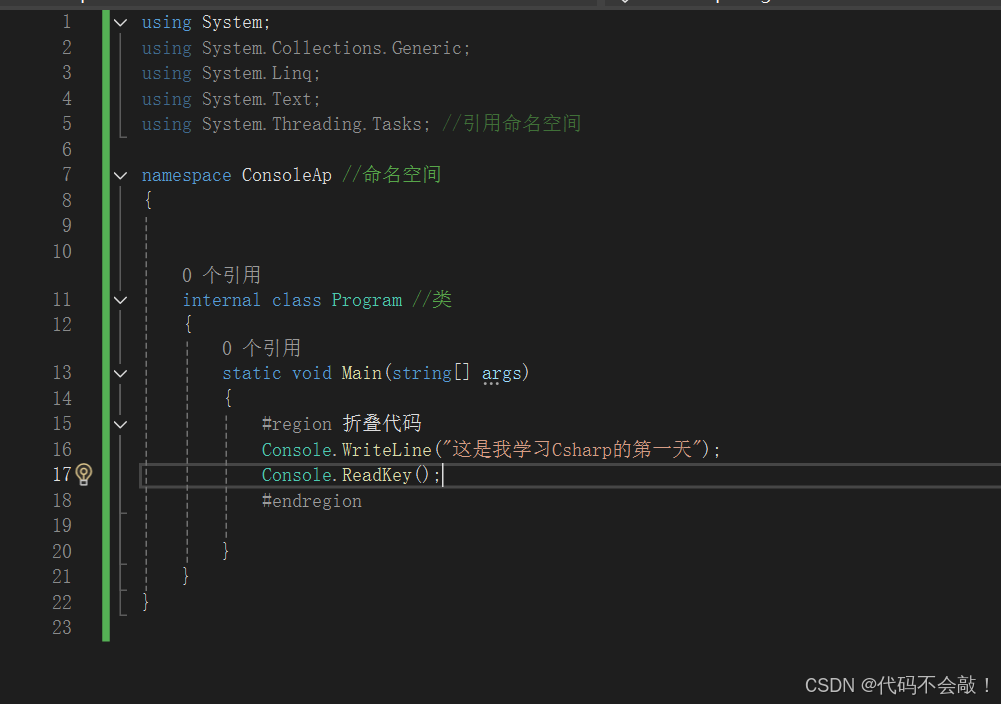

按照下图在HCL中添加设备,并按图中标记配置各设备IP地址。配置完成停止所有设备。

(2)设置抓包接口

启动交换机SW1,在SW1的GE_0/1接口设置抓包。设置好后,停止所有设备。

(3)启动设备,开始抓包

启动SW1,在抓包接口列表中,选择抓包接口,点击鼠标右键,选择“启动wireshark”,打开各接口实时抓包。在wireshark程序窗口中,在“应用显示过滤器”中输入“arp”+回车,设置抓包结果只显示ARP协议数据包。

依次启动PCA、PCB,观察wireshark抓包列表窗口变化。经过一段时间,停止抓包。从抓包数据中选择一组报文,这组报文包括4个报文,如下图所示:

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | Ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | request | -- |

| 发送方MAC地址 | 8e:30:6a:fe:02:06 | PCA |

| 发送方IP地址 | 192.168.1.2 | PCA |

| 目的MAC地址 | 00:00:00:00:00:00 | PCB |

| 目的IP地址 | 192.168.1.2 | PCB |

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | Ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | request | -- |

| 发送方MAC地址 | 8e:30:6a:fe:02:06 | PCA |

| 发送方IP地址 | 192.168.1.2 | PCA |

| 目的MAC地址 | 00:00:00:00:00:00 | |

| 目的IP地址 | 192.168.1.1 |

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | Ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | request | -- |

| 发送方MAC地址 | 8e:30:6a:fe:02:06 | PCA |

| 发送方IP地址 | 192.168.1.2 | PCA |

| 目的MAC地址 | 00:00:00:00:00:00 | |

| 目的IP地址 | 192.168.1.2 |

| 协议字段 | 数值 | 对应设备名称 |

| 硬件类型 | Ethernet | -- |

| 协议类型 | Ipv4(0x0800) | -- |

| 硬件地址长度 | 6 | -- |

| 协议地址长度 | 4 | -- |

| 操作 | request | -- |

| 发送方MAC地址 | 8e:30:6a:fe:02:06 | PCA |

| 发送方IP地址 | 192.168.1.2 | PCA |

| 目的MAC地址 | 00:00:00:00:00:00 | PCB |

| 目的IP地址 | 192.168.1.2 | PCB |

总结地址冲突协议交互过程

ARP地址冲突协议交互过程

ARP地址冲突概述

ARP地址冲突(Address Resolution Protocol Collision)指的是在同一网络中,存在两个或更多具有相同IP地址的设备。这种情况会导致网络通信异常,数据包可能被错误地转发,甚至可能导致网络中的设备无法正常通信。为了避免这种情况,需要有一种机制能够检测并处理IP地址冲突

地址冲突的检测与解决

在网络中,通常使用ARP协议(Address Resolution Protocol)来将IP地址解析为MAC地址。当网络设备启动时或在IP地址发生变化时,它会发送一个ARP请求来更新其ARP表项。如果网络中存在具有相同IP地址的设备,它们将会互相响应ARP请求,从而发现冲突。一旦检测到冲突,设备将停止使用该IP地址,并可能尝试重新分配一个新地址

ARP地址冲突的影响

ARP地址冲突可能导致数据包被错误地路由和转发,这不仅会影响通信的可靠性,还可能导致网络性能下降。在严重的情况下,冲突可能引起路由振荡,甚至可能使网络完全瘫痪。因此,及时检测和解决ARP地址冲突对于维持网络正常运行至关重要

ARP地址冲突协议交互过程详解

当一台设备加入网络或更改IP地址时,它会发送一个ARP请求来公告自己的IP地址。网络中的其他设备收到ARP请求后,会检查自己的ARP表项。如果发现有相同的IP地址,它们会发送ARP应答,并且可能触发一系列的连锁反应,导致多个设备尝试更换IP地址,直到冲突被解决。这个过程可能涉及到多个ARP请求和应答的交换,直到网络中的每个设备都确认了自己的唯一IP地址

综合分析

ARP地址冲突的检测和解决是基于ARP协议的网络通信的一部分。ARP协议通过简单的交互过程确保了IP地址的唯一性,避免了潜在的网络冲突。虽然ARP协议本身相对简单,但在实际应用中,还需要考虑到网络规模、设备配置以及可能的网络攻击等多种因素,以优化网络的稳定性和安全性