目录

- Windows事件日志

- 场景 1(问题 1):服务器管理员向管理层提出了大量关于 PowerShell 在环境中被阻止的投诉。管理层最终批准在环境中使用 PowerShell。查看哪些日志、监控哪些事件 ID 等。

- 场景 2(问题 2):安全团队希望确保可以监控事件日志是否被清除。检查XML视图

- 场景 3(问题 3):威胁情报团队分享了其对Emotet 的研究。他们建议在 EventData 元素中搜索事件 ID 4104 和文本“ScriptBlockText”。查找编码的 PowerShell Payload。

- 场景 4(问题 4):收到报告称一名实习生被怀疑运行异常命令,例如枚举管理员组的成员。搜索“C:\Windows\System32\net1.exe”

- Web日志

- 1.log文件中找到Google bot爬虫的IP

- 3.log文件找到工具扫描的IP

- 4.log文件找到SQL注入的IP

- 总结

Windows事件日志

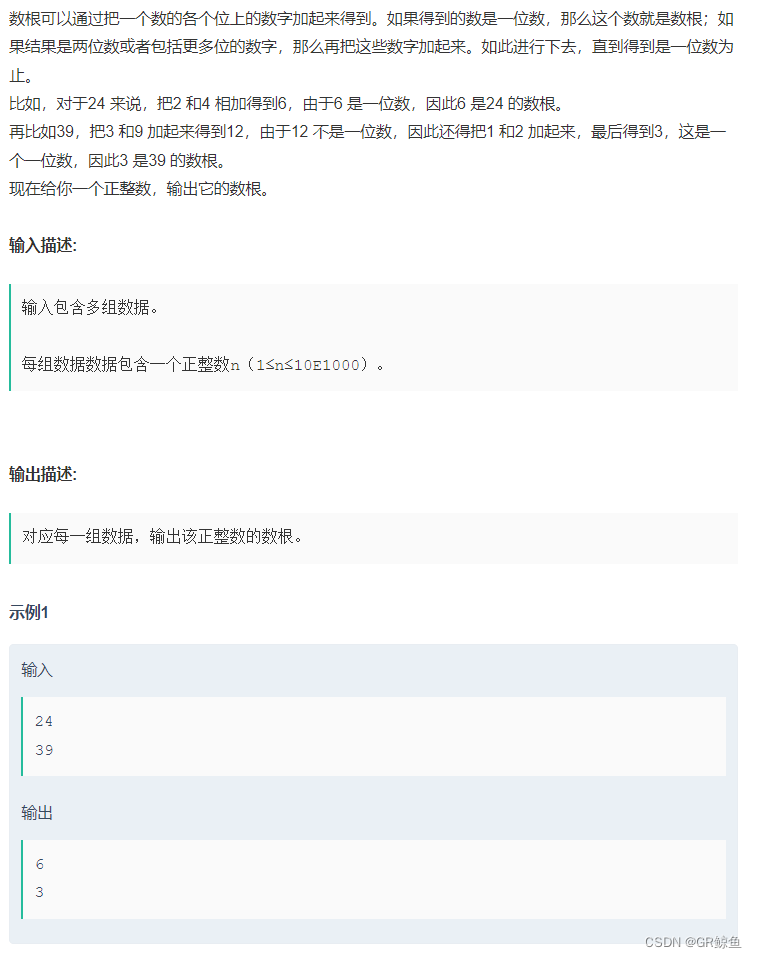

场景 1(问题 1):服务器管理员向管理层提出了大量关于 PowerShell 在环境中被阻止的投诉。管理层最终批准在环境中使用 PowerShell。查看哪些日志、监控哪些事件 ID 等。

1.根据实验原理,PowerShell Downgrade Attacks这个攻击的事件ID为400

2.用事件查看器打开日志,过滤事件ID为400的事件日志,利用日志详细信息中的HostApplication的命令快速筛查最早执行这个攻击的日志时间

3、可以看到在2020/12/18 23:42:29事件执行了命令powershell -nop -ep bypass -version 2 -command $host.version,对后面日志仔细筛查HostVersion的值为2

4、可以看到在2020/12/18 23:50:33 的事件中HostVersion值为2.0

场景 2(问题 2):安全团队希望确保可以监控事件日志是否被清除。检查XML视图

5、清楚筛选器,查找事件关键字清除,查找日志清除日志信息

6、打开详细信息可以看到XML视图中的Event Record ID为27736

7、可以在XML视图中同样看到Computer

场景 3(问题 3):威胁情报团队分享了其对Emotet 的研究。他们建议在 EventData 元素中搜索事件 ID 4104 和文本“ScriptBlockText”。查找编码的 PowerShell Payload。

1、筛选源PowerShell

2、向下查看第一个日志信息,第一个变量名和攻击发生的时间也可以在这个日志查看到

3、查看详细信息的XML视图可以看到Execution ProcessID为6620

场景 4(问题 4):收到报告称一名实习生被怀疑运行异常命令,例如枚举管理员组的成员。搜索“C:\Windows\System32\net1.exe”

1、根据实验原理,筛选事件ID为4799的事件

2、在筛选后的结果条目中选择Administrator的条目

3、在详细信息的XML视图查看到Target SID为S-1-5-32-544,事件ID为4799

Web日志

1.log文件中找到Google bot爬虫的IP

打开1.log日志文件,搜索google字段,可以筛选出利用google爬虫的IP

3.log文件找到工具扫描的IP

打开3.log日志文件,搜索404字段,可以筛选出大量扫描出错的IP

4.log文件找到SQL注入的IP

打开4.log日志文件,搜索select字段,可以筛选出使用Select语句进行注入的请求

根据注入语句的特征是sqlmap,可以搜索至最后一次出现sqlmap的时间

在这时间线附近查看login/access等关键字,可以看到200响应登陆成功

总结

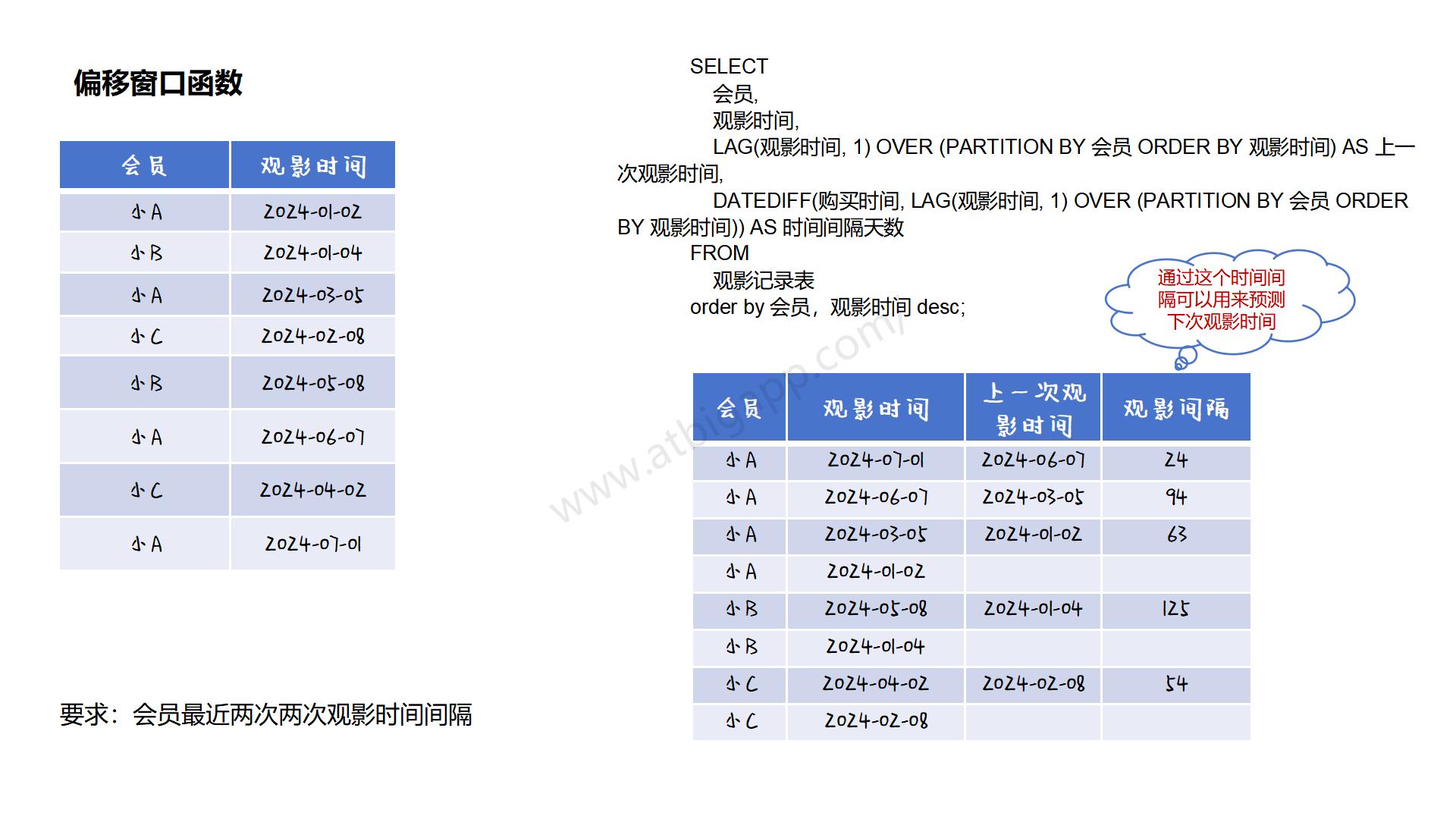

1、事件日志作为一种检测机制,“Windows PowerShell”经典事件日志的事件 ID 为 400。这是“引擎生命周期”事件,包括引擎版本。

2、4799: A security-enabled local group membership was enumerated

4799 中的描述字段

主题:

执行枚举操作的用户

安全 ID

帐户名称

帐户域

登录 ID 为 4624

团体:

枚举其成员资格的用户组

安全 ID

组名称

组域

处理信息:

进程 ID 是在 4688 中记录的可执行文件启动时指定的进程 ID。

进程名称:标识执行枚举的程序可执行文件。

![[Zer0pts2020]Can you guess it?1](https://i-blog.csdnimg.cn/direct/3cdc40b4b5cd479b87e027d58a61e44f.png)