X园区

1.防火墙放行OSPF

2.trunk口阻塞vlan1

3.关闭VPN防环

4.ospf不通检查NSSA区域配置

5.重定向可以在三层口或二层口配置

6.vlan60在ospf的相关配置

Z园区

1.mpls不通检查lo0口配置

2.isis不通检查接口IP与lldp连接

3.确认同级RR还是备份RR

4.确认策略矩阵的访问

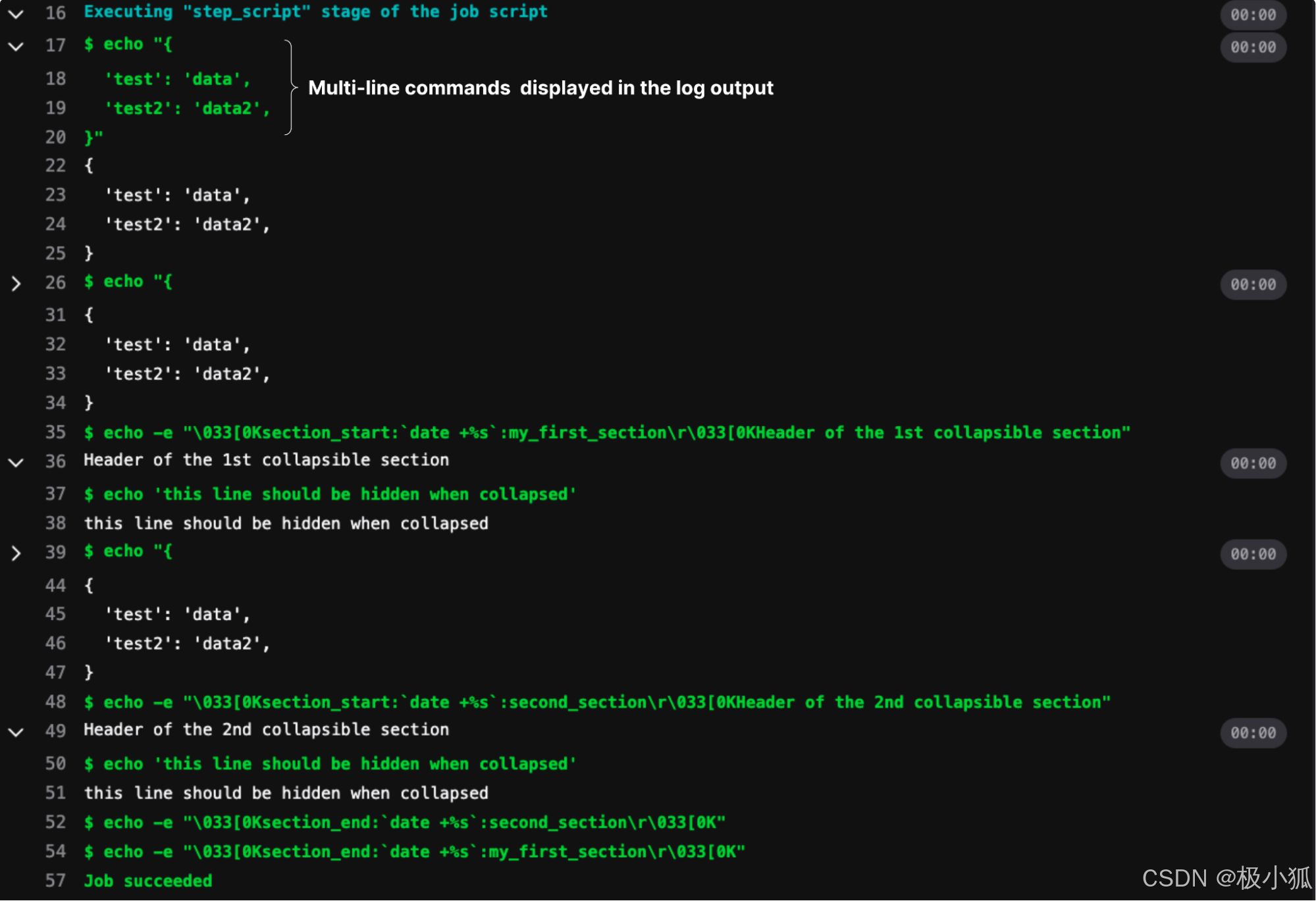

python

1.检查库与省电模式

论述题(5分) 40

1.在一个企业园区网络中来自企业外部(例如Internet)的攻击行为可通过防火墙及Anti-DDos等设备进行防御,但是来自企业内部的攻击和安全隐患也是企业的挑战,根据上述网络在不考虑外部的攻击,当前网络是否存在安全上的隐患(网络攻击场景及解决方案,5条以上满分)

1.DHCP server仿冒攻击

在当前网络中存在仿冒的DHCP服务器,该DHCP服务器上存在一些无法正常供内部用户上网的地址段(网络信息),一旦给用户提供了错误的ip地址,会使得用户无法正常访问使用网络服务

解决方案:使用DHCP snooping信任端口技术,只将链接合法DHCP服务器的接口设置成trust端口,其余端口均保持为非信任的untrust端口

只会处理并接收信任端口发来的dhcp offer/ack报文,非信任端口发来的offer/ack丢弃

2.DHCP饿死攻击

因为默认情况下,DHCP服务器只要是收到了用户发来的DHCP discovery报文,就会主动回复offer报文。此时如果网络中存在攻击者,恶意去找网络中的DHCP服务器不断地申请IP地址做使用

场景1:不变更MAC地址,只变更discovery报文中的chaddr字段

因为DHCP服务器默认是根据chaddr字段的变化,从而感知到要为不同设备分配ip地址

如果现在有攻击者在不断的变化这个字段,则对服务器而言,他就会为这些设备不断地给该用户提供ip地址,直到自身地址池耗尽,从而无法对网络中其余的合法设备提供服务

解决方案:开启检查chaddr字段功能,使用DHCP检测chaddr字段和报文的MAC地址是否一致

开启之后,如果发现报文的chaddr字段和报文的MAC地址不一致,丢弃该DHCP报文

场景2:变更MAC地址,也变更discovery报文中的chaddr字段

攻击者不仅变更报文chaddr字段中的MAC地址,还变化报文头部的源MAC地址,这种情况,无法单纯的靠检测CHADDR字段来判断是否存在攻击

解决方案:不止开启检查chaddr字段功能,同时也要开启同一接口下最大学习MAC地址的数量(也可以使用更优一点的端口安全技术中的sticky mac)

3.ARP欺骗攻击(中间人攻击)

企业内网尝发生ARP欺骗攻击,攻击者主动向USER A发送伪造USER B的ARP报文,导致USER A的ARP表中记录了错误的USER B的地址映射关系,攻击者就可以获取到USER A原本要发往给USER B的数据,同样,攻击者也可以获取到USER B原本要发往给USER A的数据,形成中间人攻击

解决方案:动态ARP检测机制,动态ARP检测机制会用到两张表(静态绑定表/DHCP snooping绑定表)(ip-mac-vlan-端口)

4.源IP地址欺骗攻击,攻击者通过伪造合法用户的IP地址获取网络访问权限,非法访问网络,甚至造成合法用户无法访问网络,或者信息泄密

解决办法:IPSG(IP源防护)针对IP地址欺骗攻击提供防护机制,IPSG利用绑定表(ip-mac-vlan-端口)

当设备试能了ipsg功能之后,在接收到数据包时,就会检查数据包的四要素,如果跟表里一直,认为是合法的报文,具备访问网络的权限,如果不一致,丢弃报文,不具备访问网络的权限。

5.MAC地址泛洪攻击

非法用户不断的变化自身设备的MAC地址,让交换机学习的MAC地址数量不断在增加,直到超出该设备可以容纳的最大MAC地址数量,合法设备的MAC地址无法正常学习到,导致合法设备不具备网络访问权限,其次后续的MAC地址都作为为止单播帧处理(泛洪的方式处理),让其他设备接收到不必要的报文

解决方案:使用端口安全技术,限制每个接口下最大学习MAC地址的数量,同时,可以将合法设备MAC地址通过静态安全MAC跟sticky MAC的方式记录到设备,这样可以保证合法设备正常接入网络又防止非法设备不断变化MAC侵占网络资源

6.WIFI密码暴力破解场景

因为园区内部的WIFI信号是对所有用户公布的,只要尝试测试WIFI密码次数够多,总会试出当前WIFI密码,从而进入到内部无线中,获取信息资源

解决方案:防暴力破解技术,延缓密码泄露的时间。使用了这个技术之后,会对某个wifi信号配置相关操作,比如当ssid在一定的时间内只能被用户试错几次(一分钟只能错误5次),若超出错误次数,则临时将该用户加入到动态黑名单内(最大拉黑时间3600s),在被拉黑的时间内,就算密码测试正确,也提示该用户被锁定,无法登录到网络中。

同时,给园区内密码设置强密码

—————————————————————————————————————————————————

论述题(3分)25

2.请简要描述Cloudcampus解决方案中业务随行的工作原理,此外在部署业务随行时,若网络中存在两个认证点(这些认证点同时也作为业务随性策略执行点),并且用户分散在这两个认证点上进行准入认证,那么要实验全网业务随行方案如何设计?(至少两种方案)

业务随行是一种不管用户身处何地,使用哪个ip地址,都可以保证该用户获得相同的网络访问策略,通过定义安全组匹配的不同的用户流量,对不同的用户流量执行不同的策略

在传统园区网络中,控制用户网络访问权限主要是通过NAC技术结合VLAN和ACL技术来实现的。

这些技术要求:

1.管理员如果希望保证员工在园区内的网络权限一致,必须要求员工从指定的设备、VLAN或网段接入上线。

2.用于控制用户访问权限的ACL需要管理员提前配置好,而且其中至少需要配置禁止或允许访问的目的IP地址范围。因此,在用户使用的IP地址不固定的前提下,ACL不能用于流量的源和目的都是用户主机时的控制。

ACL与用户的关联只在认证点设备上生效。因此对于非认证点设备,例如部署在企业园区边界的防火墙设备,必须基于IP地址来配置策略。

VLAN和ACL需要在大量的认证点设备上提前配置,部署和维护工作量巨大。

传统园区网依靠ACL和VLAN这种方式去限制用户访问权限

业务随行从三个方面解决传统园区中遇到的问题:

业务策略与IP地址解耦

管理员可以在控制器上从多种维度将全网用户及资源划分为不同的“安全组”。同时通过创新软硬件设计,设备在进行策略匹配时,可以先根据报文的源/目的IP地址去匹配源/目的安全组,再根据报文的源/目的安全组去匹配管理员预定义的组间策略。

通过这样的创新,可以将传统网络中基于用户和IP地址的业务策略全部迁移到基于安全组上来。而管理员在预定义业务策略时可以无需考虑用户实际使用的IP地址,实现业务策略与IP地址的完全解耦。

方案1:非虚拟化场景(不完全是传统网络,有控制器的非vxlan场景)

1.当两台终端相互访问时,如果终端设备都在同一台汇聚设备下

2.当两台终端互访时,如果两台终端设备不在同一台汇聚设备下

方案2:虚拟化场景(vxlan场景)

1.当两台终端相互访问时,如果终端设备都在同一台汇聚设备下

2.当两台终端互访时,如果两台终端设备不在同一台汇聚设备下

—————————————————————————————————————————————————

论述(5分)25

3.1MPLS LDP与RSVP_TE在实际部署会存在一些问题,请问相较于SR,MPLS LDP与RSVP_TE在部署时会出现什么问题?

在部署MPLS LDP时存在以下哪些问题

1.LDP本身并无算路能力,需依赖IGP进行路径计算。

2.控制面需要IGP及LDP,设备之间需要发送大量的消息来维持邻居关系及路径状态,浪费了链路带宽及设备资源。

3.若LDP与IGP未同步,则可能出现数据转发问题。

在部署RSVP_TE时存在以下哪些问题

1.RSVP-TE的配置复杂,不支持负载分担。

2.为了实现TE,设备之间需要发送大量RSVP报文来维持邻居关系及路径状态,浪费了链路带宽及设备资源。

3.RSVP-TE本质上是分布式架构,每台设备只知道自己的状态,设备之间需要交互信令报文。

3.2在部署FRR功能时需要使用LFA、R-LFA、TI-LFA功能,确保LFA不会发生环路,请问为什么FRR会有潜在的环路?

答:当网络的拓扑发生变化时,比如链路或者节点发生故障,IGP首先把拓扑变化的链路状态信息分发给网络中其他节点,新的链路状态通告在网络中泛洪,然后网络中每个节点独立运行相同的路由算法,并更新自身的转发表。在这个时间段内网络节点的转发表是不一致的,一些节点仍然基于旧拓扑转发流量,而另一些节点已经按照新拓扑更新了自己的转发表。拓扑发生变化和节点转发表更新之间的时间间隔随着不同节点,不同因素的变化而变化。

比如

1、在网络中传播拓扑变化引入了时延,拓扑变化通知到节点的时间取决于拓扑变化处到该节点的距离。

2、每个节点更新转发表中前缀的顺序不能保证是相同的。

3、控制平面和数据平面的更新速度有差异,跟CPU,ASIC,平台架构等相关。

则会导致数据包在转发时出现A根据最新收敛的路由信息,将数据包转发给了B设备,而B设备此时路由未收敛完成,认为去往目的地最优的下一跳仍为A设备,从而导致临时环路产生,这种环路存在时间较短,故称之为微环。

在FRR中,不论是采用LFA、R-LFA亦或者是TI-LFA,都会有可能存在上述微环的风险存在。

因为LFA在很多情况下,计算不出一个合适的下一跳,因为只有满足两个算法才会生成备份路径,也就是说LFA算不出一个无环链路时,就不会帮你去计算出一个备份路径,而他如果不会帮我计算出一个备份路径的时候,又需要靠设备自身收敛,又会出现微环的情况

LFA的工作机制:

LFA的原理是找到一个非主下一跳(即不是最短转发路径上的下一跳)的邻居节点,如果这个邻居节点到目的节点的最短路径不经过源节点,则这个邻居节点为无环备份下一跳。本质上来说,LFA有两种保护机制,一种是链路保护机制、一种是节点保护机制。两种保护机制均有对应的保护公式。

如链路保护场景可用如下公式计算无环下一跳:

Distance_opt(N, D) < Distance_opt(N, S) + Distance_opt(S, D)

以上公式的意思为:从邻居节点N到目的节点D的距离比从邻居节点N到S然后再从S到目的节点D的距离短,也即从邻居节点N到目的节点D的最短路径不会经过S。如果邻居节点满足上述公式,则该邻居满足链路保护条件,即流量不会从LFA节点重新回到S节点。

如节点保护场景可以用如下公式计算无环的下一跳:

当发生节点故障时,流量需要从最短路径上S的下一跳节点绕行。所以如果邻居节点同时满足下述公式,则该邻居满足节点保护条件。

Distance_opt(N, D) < Distance_opt(N, S) + Distance_opt(S, D)

Distance_opt(N, D) < Distance_opt(N, E) + Distance_opt(E, D)

以上公式的意思为:从邻居节点N到达目的节点D的距离比先到主下一跳节点E然后再从E到目的节点D的距离短,也即从邻居节点N到目的节点D的最短路径不会经过故障节点E。这种情况下,邻居节点N可以作为节点故障时的LFA节点。

邻居节点满足上述两个公式,则可以作为对应设备的保护节点。

但LFA的问题在于它不能覆盖所有场景,在很多拓扑下,LFA无法计算合适的备份下一跳。如整张网络拓扑的开销无法满足上述任何链路保护公式的情况下,则会导致无法通过LFA计算出备份路径,从而只能靠路由协议进行收敛,导致最初的微环问题发生。

—————————————————————————————————————————————————

新改动论述题:

4.在大规模组网中部署BGP一般需要部署双RR,保障RR的可靠性,但在部署时会将两台RR的cluster id的值人为设置成一样的,请问这样做有什么好处?

在做备份时,两台RR分别和网络中其他所有设备建立BGP邻居关系时,如果此时反射器簇ID不一致,则可能导致反射器A将路由大批量的反射给反射器B,同理,反射器B也会将路由大批量的反射给反射器A。这个时候,两台反射器就学习到了过多无用的路由。如果此时将两台设备的反射器簇ID设置成一样的话,可以使反射器A传递给反射器B的路由,反射器B不接收。这样对于其他非反射器设备而言,能够从两台反射器都学习路由的情况下,还减少了两台反射器之间的路由学习数量。