风险评估介绍

一、风险评估解决的问题

二、什么是风险评估

三、风险评估的目的

-

加强信息安全保障:信息安全风险评估是信息安全体系建设和管理的关键环节。通过评估,能够发现系统的主要问题和矛盾,并找到解决关键问题的办法。

-

认清安全环境与状况:评估旨在了解信息安全环境和现状,有助于达成共识,明确责任,采取和完善经济有效的安全保障措施,确保信息安全策略的一致性和持续性。同时,为系统建设和改造提供科学依据,帮助判断风险与漏洞并采取补救措施。

-

科学分析系统安全性:风险评估可以科学分析信息系统在保密性、完整性和可用性方面的表现。正确全面地了解安全风险后,能够做出合理的决策,指导信息安全投资、措施选择和保障体系建设。

四、风险评估模型 (国标)

信息安全风险评估适用于在信息安全管理体系下的所有信息资产、网络及其管理和维护流程的全面评估。具体包括:

-

信息资产的风险识别、评估与管理:涵盖信息系统网络、管理制度、相关人员(使用或管理信息系统的人员)以及与信息系统使用相关的文档、数据等。

-

全面覆盖:风险评估不仅仅局限于技术层面,还包括管理和流程方面的风险识别、评估与管理。

可以看出,这两个安全模型非常相似,其核心要素包括资产、弱点、威胁、风险、安全措施等。各要素之间的关系基本一致,但它们的描述和关注角度有所不同。

风险评估内容

一、工作内容

| 工作内容 | 详细说明 |

|---|---|

| 确定评估范围 | 调查并了解网络系统业务的流程和运行环境,确定评估范围的边界及范围内的所有网络系统。 |

| 资产识别和估价 | 对评估范围内的所有资产进行识别,调查资产破坏后可能造成的影响大小,根据影响的大小为资产进行估价。 |

| 安全威胁评估 | 评估资产所面临的每种威胁发生的可能性。 |

| 脆弱性评估 | 从组织、管理、技术方面进行脆弱程度检查,特别是技术方面,通过远程和本地两种方式进行系统扫描。 |

| 安全措施评估 | 对防火墙、IDS、防病毒等各种安全技术保障措施进行识别和评估;对各种管理流程中已有的安全控管进行评估。 |

| 风险的评估 | 采用定性分析和定量分析相结合的方法,综合计算系统风险值,确认高风险区域。 |

| 风险的管理 | 总结整个风险评估过程,制定相关风险控制策略,建立风险评估报告,实施某些紧急措施。 |

工作目标

-

履行法律义务:

- 根据《网络安全法》,关键信息基础设施的运营者需每年至少进行一次网络安全性和风险的检测评估,且可由网络安全服务机构进行或委托其进行。

-

信息资产及风险识别:

- 完整、全面、客观地识别信息资产及其潜在风险。

-

安全风险处置建议:

- 提供科学、合理、体系化的安全风险处置建议。

-

决策支持:

- 支持决策过程,提升重要信息资产的安全防范能力。

二、风险评估工作方法

| 类别 | 检测内容 |

|---|---|

| 人工渗透测试 | SQL注入攻击, XSS跨站攻击, 链接攻击, 鉴权错误, 本地文件读取漏洞, 0day漏洞 |

| 网络安全检测 | 网络结构检测, 网络冗余检测, 网络流量检测, 安全配置检测, 安全策略分析, 安全漏洞检测, 安全漏洞验证 |

| 漏洞扫描 | 冗余账号, 账号弱口令, 不安全服务开启, 风险端口开启, 版本缺陷漏洞, 中间件插件漏洞 |

| 通信安全检测 | 身份认证检测, 访问控制检测, 信息保密检测, 完整性检测, 安全漏洞检测, 安全漏洞验证, 数据备份检测 |

| 配置检测 | 系统配置检测, 系统服务检测, 系统端口检测, 访问控制检测, 数据机密性检测, 数据完整性检测, 数据冗余检测 |

| 安全管理评估 | 管理机构设置, 制度制定维护, 系统建设管理, 运行维护管理, 安全维护保障, 三方安全保障, 灾备能力评估 |

三、风险评估工作流程

四、风险评估 - 资产识别

五、风险评估一脆弱性识别

安全配置

实施过程方式:手工检查与自动化工具相结合

| 技术弱性 | 子项 |

|---|---|

| 网络结构 | 网络结构设计、边界防护、外部访问控制策略、内部访问控制策略、身份鉴别 |

| 网络/安全设备 | 账号管理、口令配置要求、日志审计、安全防护、设备管理 |

| 主机操作系统 | 补丁安装、用户账户管理、口令策略、资源共享、事件审计、访问控制、注册表加固 |

| 中间件系统 | 协议安全、交易完整性、数据完整性 |

| 数据库系统 | 补丁安装、鉴别机制、口令机制、访问控制、网络和服务器配置、备份恢复机制、审计 |

| 物理机房 | 机房场地、防水、供配电、防静电、接地与防雷、电磁防护、通信线路保护、设备管理 |

| 管理脆弱性 | 子项 |

|---|---|

| 技术管理 | 物理和环境安全、连信与操作管理、访问控制、系统开发与维护、业务连续性 |

| 组织管理 | 安全策略、组织安全、资产分类与控制、人员安全、符合性管理 |

漏洞扫描

已有安全措施确认

风险计算与分析

风险评估工作成果

- 风险评估方案: 阐述风险评估的目标、范围、团队、评估方法、评估结果的形式及实施进度等。

- 风险评估程序: 明确评估目的、职责、过程、相关文件要求,并准备实施评估所需的文档。

- 资产识别清单: 根据风险评估程序文件中的资产分类方法进行资产识别,形成资产识别清单,明确各资产的责任人/部门。

- 重要资产清单: 根据资产识别和赋值结果形成重要资产列表,包括重要资产名称、描述、类型、重要程度、责任人/部门等。

- 威胁列表: 根据威胁识别和赋值结果形成威胁列表,包括威胁名称、种类、来源、动机及出现频率等。

- 脆弱性列表: 根据脆弱性识别和赋值结果形成脆弱性列表,包括脆弱性名称、描述、类型及严重程度等。

- 已有安全措施确认: 根据已采取的安全措施确认结果形成已有安全措施确认表,包括安全措施名称、类型、功能描述及实施效果等。

- 风险处理计划: 对评估结果中不可接受的风险制定风险处理计划,选择适当的控制目标及安全措施,明确责任、进度、资源,并通过对残余风险的评价确保所选择安全措施的有效性。

- 风险评估记录: 根据风险评估程序文件记录对重要资产的风险评估过程。

- 风险评估报告: 总结整个风险评估过程和结果,详细说明被评估对象、风险评估方法、威胁和脆弱性的识别结果、风险分析、风险统计和结论等内容。

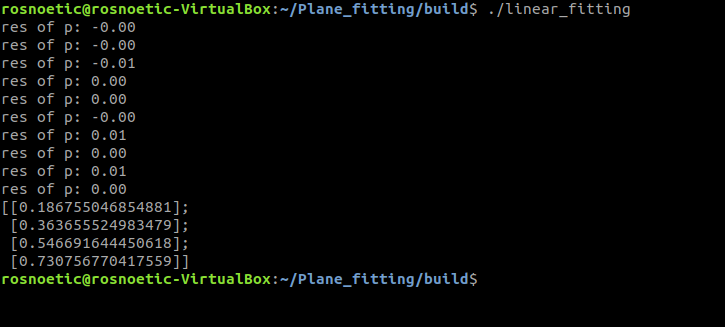

![[240812] X-CMD 发布 v0.4.5:更新 gtb、cd、chat、hashdir 模块功能](https://i-blog.csdnimg.cn/direct/85ffa4e961ab46c497584dd0f5099658.png#pic_center)