代码详细分析点击此处 # 伪代码分析链接

工具为官方工具,师傅可自行测试

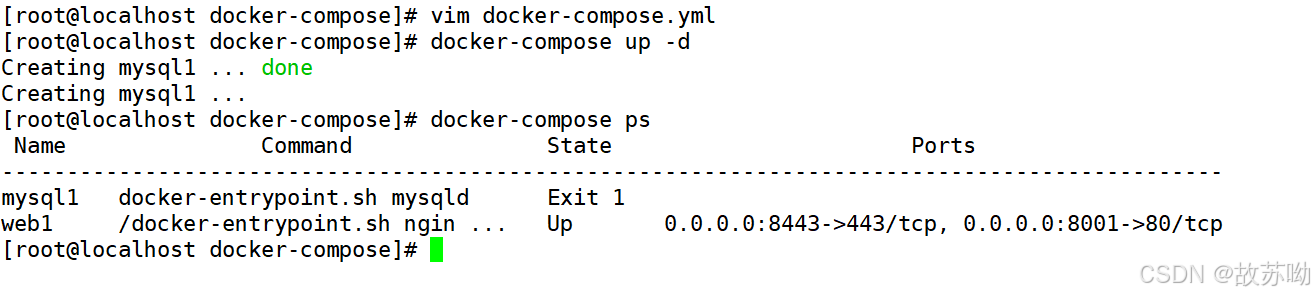

深信服CVE-2024-38077漏洞扫描工具.exe

Algorithm : SHA1Hash : 85ECBDB053950A20B9748E867586D059AAA19115Algorithm : SHA256Hash : 1BF3A372F95C4F5B2D776C6ABB1E9BCA51933C3F57415C77A659082C29EF61D3Algorithm : SHA384Hash : BD133ACB0D8D57106208E0126C7038D60001B4FB52E5EE7906020077E1F0AA501A5E277FA1AB2AA90EF3F631B1D1A6B6Algorithm : SHA512Hash : 19A0DA322C7AFCB329F30CE86A3C7BF73A89259F32ED6EC658AB15BEFF9BF9985C78D872EC2C36FA08311BB7587075513B61ADE95712F11321D7D04492BE1513Algorithm : MD5Hash : 4ECAFA0E02DB8956B1FDE28F9A3C0B15

今日大部分厂商报告了CVE-2024-38077这个RCE漏洞,是一个危险性较高的漏洞,其CVSS评分高达9.8 ,可导致开启了远程桌面许可服务的Windwos服务器完全沦陷。漏洞影响Windows Server2000到WindowsServer 2025所有版本,已存在近30年。该漏洞可稳定利用、可远控、可勒索、可蠕虫等,破坏力极大,攻击者无须任何权限即可实现远程代码执行,更是被誉为这是自“永恒之蓝”后,Windows首次出现影响全版本且能高稳定利用的认证前RCE漏洞。

虽然安全厂商们说的这么玄乎,但其实这个漏洞在7月9日时微软官方便已更新完了补丁,而且其利用条件还是比较苛刻的,需要机器使用者主动下载RDL服务组件才可以,而且这个组件并非默认被下载,该缓冲区溢出漏洞在windows server 2025上需要近两分钟的时间才可以利用完成。不过其零点击便可进行利用并取得最高权限的特性还是证明了这个安全漏洞相关的危害,目前在野利用行为未知,需要各位厂商及时进行自检。

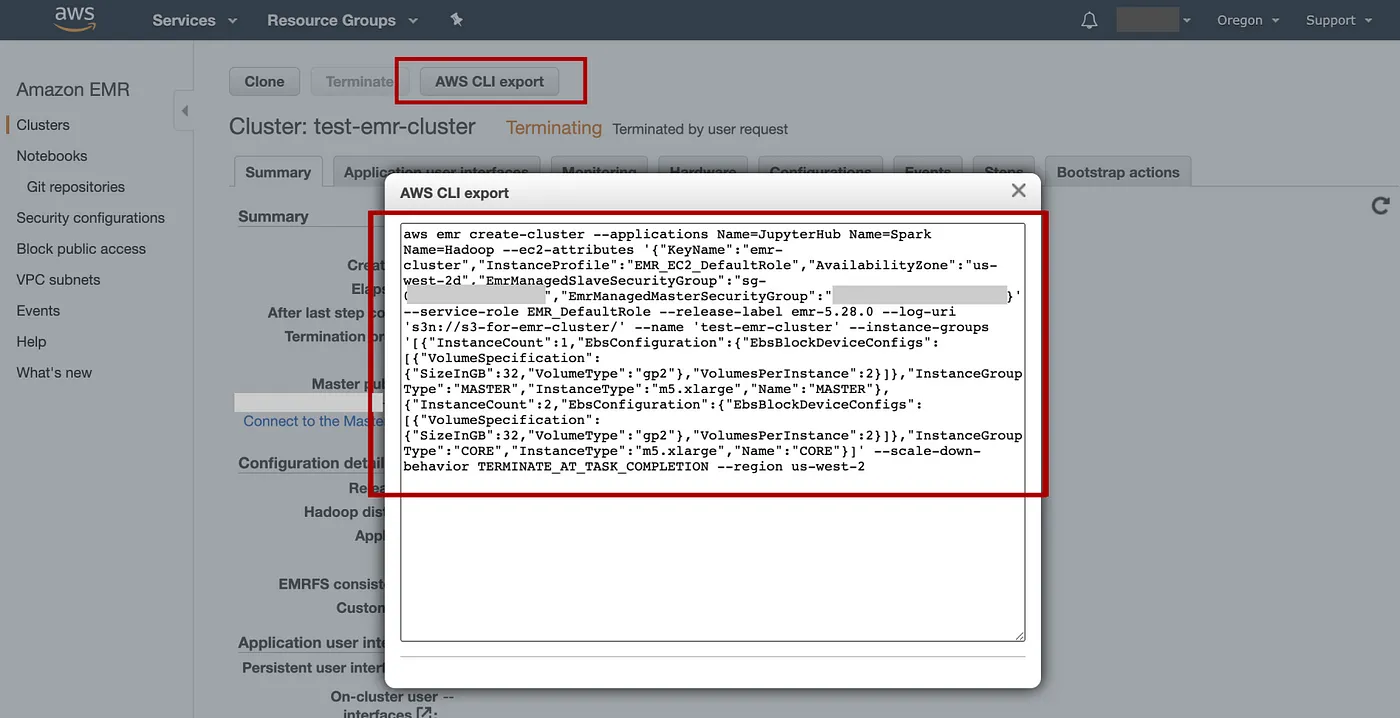

对于这个漏洞需要及时进行自检,自检流程为:

1、检查系统版本

使用”Win+R”组合键调出“运行”,输入“winver”后执行确定,检查对应系统版本是否等于或高于以下表格中的版本。如果等于或高于表格中的版本,则不存在此漏洞。

2、检查系统补丁安装情况

在“设置”-“更新与安全”-”Windows更新”-“更新历史”中检查是否存在以下表格中对应的系统补丁。如果存在以下补丁,则证明漏洞已修复。