古语云:“事以密成,语以泄败。”此言道出了保密工作对于事业成功的重要性。

在当今这个信息爆炸的时代,数据的安全与保密已成为企业生存与发展的基石。尤其是在处理涉密信息时,任何微小的疏忽都可能引发严重的后果。

因此,涉密U盘的管理成为了企业信息安全防护体系中的重要一环。

本文将深入探讨公司禁用个人U盘的两种常规设置方法,旨在通过技术手段,确保涉密数据的安全无虞。

一、引言

自古以来,保密工作便是国家兴衰、事业成败的关键因素。

从古代烽火传信到现代数字加密,保密手段不断演进,但其核心目的始终未变——保护重要信息不被泄露。

在现代企业中,U盘作为便捷的数据存储和传输工具,广泛应用于日常工作中。

然而,个人U盘的使用也带来了诸多安全隐患,如恶意软件传播、数据泄露等。

因此,公司禁用个人U盘,加强涉密U盘管理,成为了保障信息安全的重要举措。

二、禁用个人U盘的必要性

- 数据安全与保护:涉密数据是企业核心资产,一旦泄露将给企业带来不可估量的损失。禁用个人U盘可以有效防止员工误操作或恶意行为导致的数据泄露。

- 防止恶意软件传播:个人U盘往往是恶意软件传播的温床。通过禁用个人U盘,可以切断这一传播途径,保障企业网络环境的安全。

- 控制员工行为:员工使用个人U盘进行工作数据的存储和传输,往往难以监管。禁用个人U盘后,企业可以更加清晰地掌握数据流向,确保员工行为符合规范。

- 满足合规性要求:许多行业和企业都需要遵守特定的信息安全法规和标准。禁用个人U盘是满足这些合规性要求的重要措施之一。

三、两种常规设置方法

1. 使用专业U盘管理软件

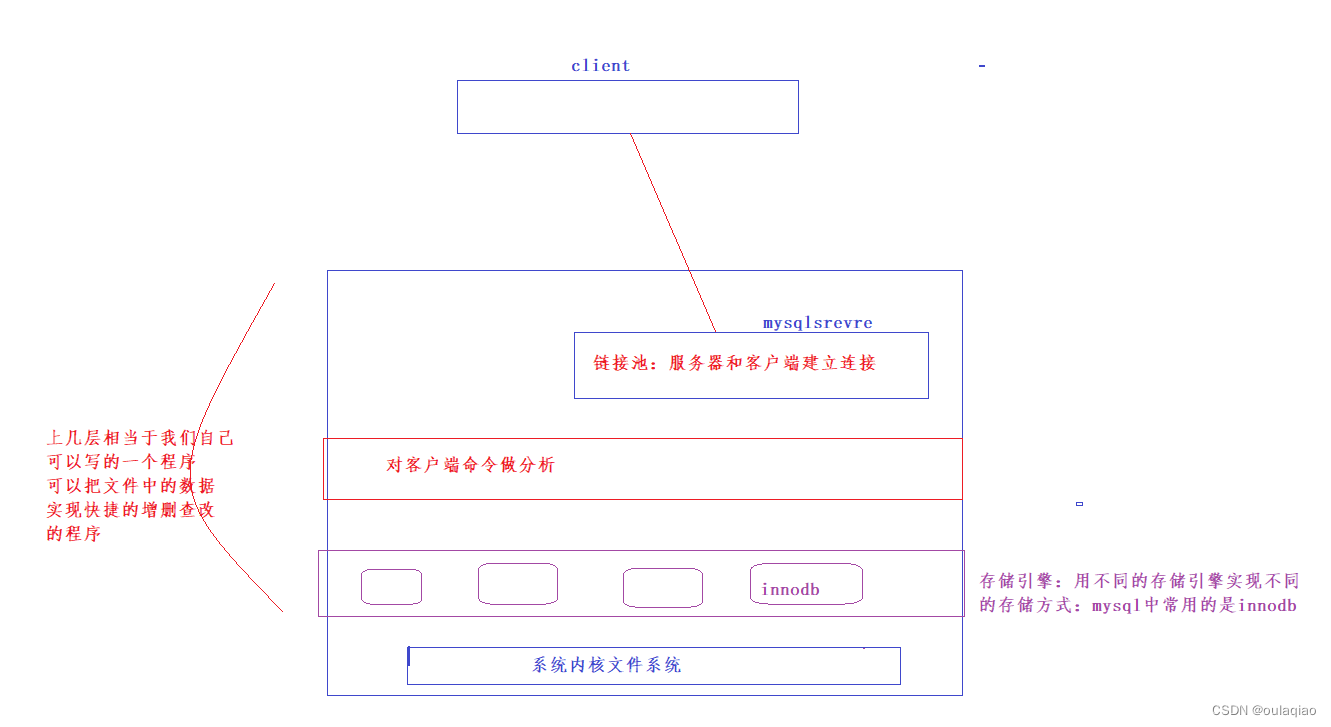

专业U盘管理软件如域智盾、USBoot等,通过技术手段实现对USB设备的精细化管理。这些软件通常具备强大的USB设备控制功能,可以根据企业的需求进行定制和管理。

拿域智盾软件为例:

- 加密与分区:加密后的U盘会分为明区和暗区,明区用于存放非涉密数据,暗区则用于存放涉密数据。只有经过授权的设备才能访问暗区,且需要输入正确的密码或密钥。

- 审计与监控:软件能够记录U盘的插拔、文件操作等行为,并生成详细的日志报告。管理员可以实时查看U盘的使用情况,及时发现异常行为并采取相应措施。

- 权限管理:管理员可以为每个员工分配特定的U盘使用权限,包括禁止使用、仅读取、仅写入、仅允许使用等。这种精细化的权限管理可以确保U盘的使用范围受到限制。

通过专业U盘管理软件,企业不仅可以实现对涉密U盘的有效管理,还能在不影响正常工作的前提下,提升整体的信息安全防护水平。

2. 通过BIOS设置禁用USB存储设备

BIOS(基本输入输出系统)是电脑启动时加载的第一个程序,负责初始化硬件并加载操作系统。通过修改BIOS设置,可以全局性地禁用USB存储设备,从而阻止个人U盘的使用。

- 进入BIOS设置界面:在电脑开机时,按下相应的按键(通常是F2、F10、Delete等)进入BIOS设置界面。不同品牌的电脑进入BIOS的按键可能不同,需查阅电脑说明书或咨询厂家。

- 导航至USB设置选项:在BIOS设置界面中,使用键盘上的方向键导航至“USB Configuration”或类似的选项。

- 禁用USB存储设备:在USB设置选项中,找到“USB Storage”或类似的子选项,并将其设置为“Disabled”或“禁用”。

- 保存设置并退出BIOS:完成设置后,按下F10或相应的保存并退出键,重启电脑使设置生效。

通过BIOS设置禁用USB存储设备的方法更为直接和彻底,适用于对信息安全要求极高的场景。但需要注意的是,该方法会同时禁用所有USB存储设备,包括鼠标、键盘等必要设备。因此,在实施前需要确保涉密U盘可以通过其他方式进行管理和使用。

四、实施策略与建议

- 明确管理目标:在实施禁用个人U盘之前,企业应明确管理目标,包括保护哪些涉密数据、控制哪些员工行为等。这有助于制定更加精准和有效的管理策略。

- 制定详细计划:根据管理目标,制定详细的实施计划,包括选用何种管理软件、如何设置BIOS、如何培训员工等。同时,应考虑到实施过程中可能遇到的问题和解决方案。

- 加强员工培训:员工是信息安全的第一道防线。企业应加强员工培训,提高员工的信息安全意识,让他们了解禁用个人U盘的重要性和必要性。

- 定期审计与检查:企业应定期对涉密U盘的使用情况进行审计和检查。

以上就是小编木子分享的全部内容了,如果还想了解更多内容,可以私信评论小编木子哦~